1Симметричные системы шифрования - системы, в которых для шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями.

2Обмен информацией осуществляется в три этапа:

1) отправитель передает получателю ключ (в сети с несколькими абонентами у каждой пары абонентов должен быть свой ключ, отличный от ключей других пар);

2) отправитель, используя ключ, зашифровывает сообщение, которое пересылается получателю;

3) получатель получает сообщение и расшифровывает его.

Если для каждого дня и для каждого сеанса связи будет использоваться уникальный ключ, это повысит защищенность системы.

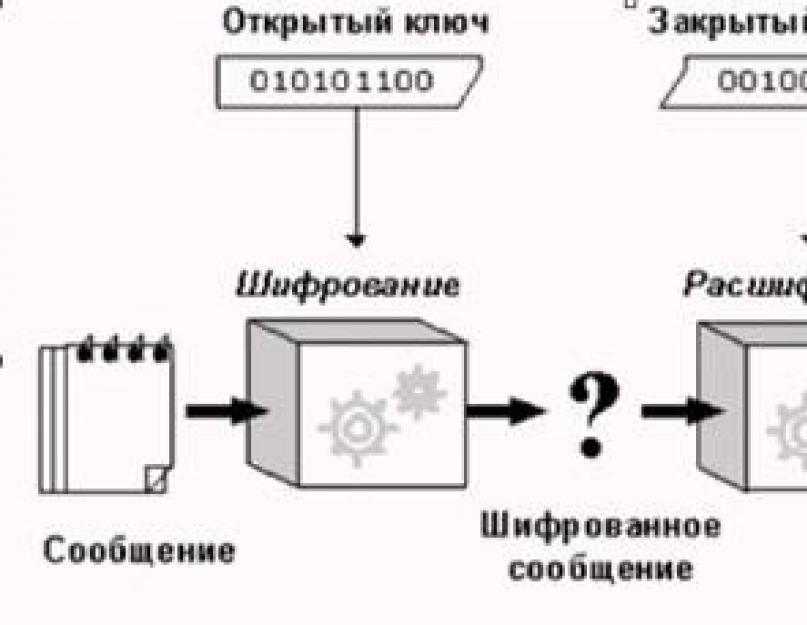

В асимметричных алгоритмах шифрования (или криптографии с открытым ключом) для зашифровывания информации используют один ключ (открытый), а для расшифровывания – другой (секретный). Эти ключи различны и не могут быть получены один из другого.

Схема обмена информацией следующая:

Получатель вычисляет открытый и секретный ключи, секретный ключ хранит в тайне, открытый же делает доступным (сообщает отправителю, группе пользователей сети, публикует);

Отправитель, используя открытый ключ получателя, зашифровывает сообщение, которое пересылается получателю;

Получатель получает сообщение и расшифровывает его, используя свой секретный ключ.

3 Симметричное шифрование предусматривает использование одного и того же ключа и для зашифрования, и для расшифрования. К симметричным алгоритмам применяются два основных требования: полная утрата всех статистических закономерностей в объекте шифрования и отсутствие линейности. Принято разделять симметричные системы на блочные и поточные. В блочных системах происходит разбиение исходных данных на блоки с последующим преобразованием с помощью ключа.

В поточных системах вырабатывается некая последовательность (выходная гамма), которая в последующем накладывается на само сообщение, и шифрование данных происходит потоком по мере генерирования гаммы.

4 Обычно при симметричном шифровании используется сложная и многоступенчатая комбинация подстановок и перестановок исходных данных, причем ступеней (проходов) может быть множество, при этом каждой из них должен соответствовать «ключ прохода». Операция подстановки выполняет первое требование, предъявляемое к симметричному шифру, избавляясь от любых статистических данных путем перемешивания битов сообщения по определенному заданному закону. Перестановка необходима для выполнения второго требования – придания алгоритму нелинейности. Достигается это за счет замены определенной части сообщения заданного объема на стандартное значение путем обращения к исходному массиву.

5 В правительственных и военных системах связи используют только симметричные алгоритмы, так как строго математического обоснования стойкости систем с открытыми ключами пока нет, как, впрочем, не доказано и обратное. На данном рисунке приведена схема работы системы шифрования в работе технологииGSM

6 В данной же таблице приведены основные Характеристики составных алгоритмов шифрования

7 Инициатива в разработке AES принадлежит национальному институту стандартов США - NIST. Основная цель состояла в создании федерального стандарта США, который бы описывал алгоритм шифрования, используемый для защиты информации как в государственном, так и в частном секторе. AES представляет собой симметричный алгоритм блочного шифрования с переменной длиной блока и переменной длиной ключа.

8 IDEA (International Data Encryption Algorithm) является блочным симметричным алгоритмом шифрования, разработанным Сюдзя Лай (Xuejia Lai) и Джеймсом Массей (James Massey) из швейцарского федерального института технологий.IDEA является одним из нескольких симметричных криптографических алгоритмов, которыми первоначально предполагалось заменить DES. IDEA является блочным алгоритмом, который использует 128-битовый ключ для шифрования данных блоками по 64 бита. Целью разработки IDEA было создание относительно стойкого криптографического алгоритма с достаточно простой реализацией.

9. В нашей стране в качестве стандарта используется технология, описанная в ГОСТе 28147-89 "Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования". Этот ГОСТ был принят в 1989 году и с тех пор не изменялся. Алгоритм шифрования был разработан в КГБ в конце 70-х годов, однако, он создавался с достаточно большим "запасом прочности". По этому параметру он на порядок превосходил американский DES, который сначала заменили на тройной, а потом на AES. Таким образом, и на сегодняшний день криптостойкость российского стандарта вполне удовлетворяет всем современным требованиям.

10 Перейдем к понятию Криптографическая стойкость (или криптостойкость) - способность криптографического алгоритма противостоять криптоанализу. Стойким считается алгоритм, который для успешной атаки требует от противника недостижимых вычислительных ресурсов, недостижимого объёма перехваченных открытых и зашифрованных сообщений или же такого времени раскрытия, что по его истечении защищенная информация будет уже не актуальна, и т. д. В большинстве случаев криптостойкость нельзя математически доказать, можно только доказать уязвимости криптографического алгоритма. Существуют достаточно и абсолютно стойкие криптосистемы. Шифр Вернама (англ. Verrnam Cipher, другое название One-time pad - схема одноразовых блокнотов) - система симметричного шифрования, впервые предложенная в 1882 году Ф. Миллеро и заново изобретённая в 1917 году сотрудником AT&T Гилбертом Вернамом

Симметричные криптосистемы

Симметричные криптосистемы (также симметричное шифрование, симметричные шифры) -- способ шифрования, в котором для зашифровывания и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Ключ алгоритма выбирается сторонами до начала обмена сообщениями.

В настоящее время симметричные шифры - это:

1. Блочные шифры - обрабатывают информацию блоками определенной длины (обычно 64, 128 бит), применяя к блоку ключ в установленном порядке, как правило, несколькими циклами перемешивания и подстановки, называемыми раундами. Результатом повторения раундов является лавинный эффект - нарастающая потеря соответствия битов между блоками открытых и зашифрованных данных.

2. Поточные шифры - в которых шифрование проводится над каждым битом либо байтом исходного (открытого) текста с использованием гаммирования. Поточный шифр может быть легко создан на основе блочного (например, ГОСТ 28147-89 в режиме гаммирования), запущенного в специальном режиме.

Криптографическая система с открытым ключом

Криптографическая система с открытым ключом (или Асимметричное шифрование, Асимметричный шифр) -- система шифрования информации, при которой ключ, которым зашифровывается сообщение и само зашифрованное сообщение передаётся по открытому, (то есть незащищённому, доступному для наблюдения) каналу. Для генерации открытого ключа и для прочтения зашифрованного сообщения получатель использует секретный ключ. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколе SSL и основанных на нём протоколах прикладного уровня HTTPS, SSH и т. д.

Рис. 7.

1. Получатель генерирует ключ. Ключ разбивается на открытую и закрытую часть. При этом открытый ключ не должен передаваться по открытому каналу. Либо его подлинность должна быть гарантирована некоторым сертифицирующим органом.

2. Отправитель с помощью открытого ключа шифрует сообщение.

3. Получатель с помощью закрытого ключа дешифрует сообщение.

Недостаток метода: хотя сообщение надежно шифруется, но «засвечиваются» получатель и отправитель самим фактом пересылки шифрованного сообщения.

Общая идея криптографической системы с открытым ключом заключается в использовании при зашифровке сообщения такой функции от открытого ключа и сообщения (шифр -функции), которую алгоритмически очень трудно обратить, то есть вычислить по значению функции её аргумент, даже зная значение ключа.

Особенности системы

Преимущество асимметричных шифров перед симметричными шифрами состоит в отсутствии необходимости передачи секретного ключа. Сторона, желающая принимать зашифрованные тексты, в соответствии с используемым алгоритмом вырабатывает пару «открытый ключ -- закрытый ключ». Значения ключей связаны между собой, однако вычисление одного значения из другого должно быть невозможным с практической точки зрения. Открытый ключ публикуется в открытых справочниках и используется для шифрования информации контрагентом. Закрытый ключ держится в секрете и используется для расшифровывания сообщения, переданного владельцу пары ключей. Начало асимметричным шифрам было положено в 1976 году в работе Уитфилда Диффи и Мартина Хеллмана «Новые направления в современной криптографии». Они предложили систему обмена общим секретным ключом на основе проблемы дискретного логарифма. Вообще, в основу известных асимметричных криптосистем кладётся одна из сложных математических проблем, которая позволяет строить односторонние функции и функции-ловушки. Например, криптосистема Ривеста-Шамира-Адельмана использует проблему факторизации больших чисел, а криптосистемы Меркля-Хеллмана и Хора-Ривеста опираются на так называемую задачу об укладке рюкзака.

Недостатки - асимметричные криптосистемы требуют существенно больших вычислительных ресурсов. Кроме того, необходимо обеспечить аутентичность (подлинность) самих публичных ключей, для чего обычно используют сертификаты.

Гибридная (или комбинированная) криптосистема -- это система шифрования, обладающая всеми достоинствами криптосистемы с открытым ключом, но лишенная ее основного недостатка -- низкой скорости шифрования.

Принцип: Криптографические системы используют преимущества двух основных криптосистем: симметричной и асимметричной криптографии. На этом принципе построены такие программы, как PGP и GnuPG.

Основной недостаток асимметричной криптографии состоит в низкой скорости из-за сложных вычислений, требуемых ее алгоритмами, в то время как симметричная криптография традиционно показывает блестящую скорость работы. Однако симметричные криптосистемы имеет один существенный недостаток -- её использование предполагает наличие защищенного канала для передачи ключей. Для преодоления этого недостатка прибегают к асимметричным криптосистемам, которые используют пару ключей: открытый и закрытый.

Шифрование: Большинство шифровальных систем работают следующим образом. Для симметричного алгоритма (3DES, IDEA, AES или любого другого) генерируется случайный ключ. Такой ключ, как правило, имеет размер от 128 до 512 бит (в зависимости от алгоритма). Затем используется симметричный алгоритм для шифрования сообщения. В случае блочного шифрования необходимо использовать режим шифрования (например, CBC), что позволит шифровать сообщение с длиной, превышающей длину блока. Что касается самого случайного ключа, он должен быть зашифрован с помощью открытого ключа получателя сообщения, и именно на этом этапе применяется криптосистема с открытым ключом (RSA или Алгоритм Диффи -- Хеллмана). Поскольку случайный ключ короткий, его шифрование занимает немного времени. Шифрование набора сообщений с помощью асимметричного алгоритма -- это задача вычислительно более сложная, поэтому здесь предпочтительнее использовать симметричное шифрование. Затем достаточно отправить сообщение, зашифрованное симметричным алгоритмом, а также соответствующий ключ в зашифрованном виде. Получатель сначала расшифровывает ключ с помощью своего секретного ключа, а затем с помощью полученного ключа получает и всё сообщение.

Цифровая подпись обеспечивает:

* Удостоверение источника документа. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и т. д.

* Защиту от изменений документа. При любом случайном или преднамеренном изменении документа (или подписи) изменится шифр, следовательно, подпись станет недействительной.

Возможны следующие угрозы цифровой подписи:

*Злоумышленник может попытаться подделать подпись для выбранного им документа.

*Злоумышленник может попытаться подобрать документ к данной подписи, чтобы подпись к нему подходила.

При использовании надёжной шифр - функции, вычислительно сложно создать поддельный документ с таким же шифром, как у подлинного. Однако, эти угрозы могут реализоваться из-за слабостей конкретных алгоритмов кэширования, подписи, или ошибок в их реализациях. Тем не менее, возможны ещё такие угрозы системам цифровой подписи:

*Злоумышленник, укравший закрытый ключ, может подписать любой документ от имени владельца ключа.

*Злоумышленник может обманом заставить владельца подписать какой-либо документ, например используя протокол слепой подписи.

*Злоумышленник может подменить открытый ключ владельца на свой собственный, выдавая себя за него.

Существуют две методологии криптографической обработки информации с использованием ключей – симметричная и асимметричная.

Симметричная (секретная) методология, гдеи для шифрования, и для расшифровки, отправителем и получателем применяется один и тот же ключ, об использовании которого они договорились до начала взаимодействия (риc. 2.1). Если ключ не был скомпрометирован, то при расшифровании автоматически выполняется аутентификация отправителя, так как только отправитель имеет ключ, с помощью которого можно зашифровать информацию, и только получатель имеет ключ, с помощью которого можно расшифровать информацию. Так как отправитель и получатель – единственные люди, которые знают этот симметричный ключ, при компрометации ключа будет скомпрометировано только взаимодействие этих двух пользователей.

Рис. 2.1

Алгоритмы симметричного шифрования используют ключи не очень большой длины и могут быстро шифровать большие объемы данных.

Доступными сегодня средствами, в которых используется симметричная методология, являются, например, сети банкоматов. Эти системы являются оригинальными разработками владеющих ими банков и не продаются.

Из симметричных алгоритмов шифрования широкое использование получил алгоритм шифрования DES (изобретенный фирмой IBM), который рекомендован в открытых секторах экономики США. Этот алгоритм был изначально обречен на лимитированную продолжительность жизни вследствие ограничения длинны ключа до 56 битов.

В начале 1997 г. алгоритму DES, имеющему ключ в 56 бит, был брошен вызов. 17 июня 1997 г., через 140 дней ключ был расшифрован. Это означало фактическую смерть DES как стандарта шифрования. И действительно, когда в начале 1998 г., следующее соревнование по нахождению ключа DES привело к успеху всего за 39 дней, национальный институт стандартов США (NIST) объявил конкурс на утверждение нового стандарта AES (Advanced Encryption Standard). AES стал полностью открытым симметричным алгоритмом с ключом размером 128, 192, 256 бит.

Положение усугубляется тем, что по законодательству США к экспорту в качестве программных продуктов разрешены системы шифрования с ключом не более 128 бит. То есть, покупая шифросистему с ключом 1024 или 2048 и более бит, надо знать, что при смене ключа активной (изменяющейся) частью будет часть ключа в 128 бит. Симметричные системы шифрования имеют один общий недостаток, состоящий в сложности рассылки ключей. При перехвате ключа третьей стороной такая система криптозащиты будет скомпроментирована. Так при замене ключа его надо конфиденциально переправить участникам процедур шифрования. Очевидно, что этот метод не годится в том случае, когда нужно установить защищенные соединения с тысячами и более абонентов Интернет. Основная проблема состоит в том, как сгенерировать и безопасно передать ключи участникам взаимодействия. Как установить безопасный канал передачи информации между участниками взаимодействия для передачи ключей по незащищенным каналам связи? Отсутствие безопасного метода обмена ключами ограничивает распространение симметричной методики шифрования в Интернет.

Эту проблему постарались разрешить, разработав асимметричную (открытую) методологию шифрования. Она шифрует документ одним ключом, а расшифровывает другим. Каждый из участников передачи информации самостоятельно генерирует два случайных числа (секретный и открытый ключи).

Открытый ключ передается по открытым каналам связи другому участнику процесса криптозащиты, но секретный ключ хранится в секрете.

Отправитель шифрует сообщение открытым ключом получателя , а расшифровать его может только владелец секретного ключа (рис. 2.2).

Рис. 2.2

Открытый ключ не нужно прятать. Неважно кому известен данный ключ, поскольку он предназначен только для шифрования данных. Этот метод пригоден для широкого применения. Если присвоить каждому пользователю в Интернет свою пару ключей и опубликовать открытые ключи как номера в телефонной книге, то практически все смогут обмениваться друг с другом шифрованными сообщениями. Это похоже на коробку с двумя дверцами с разных сторон. Каждая такая дверца имеет свой замок. В коробку кладут документ, запирают, отпирают с другой стороны ключом получателя. При этом используется теория простых чисел. Такой алгоритм криптографической защиты получил название RSA.

Все асимметричные криптосистемы являются объектом атак путем прямого перебора ключей, и поэтому в них должны использоваться гораздо более длинные ключи, чем те, которые используются в симметричных криптосистемах, для обеспечения эквивалентного уровня защиты. Это сразу же сказывается на вычислительных ресурсах, требуемых для шифрования. RSA превратился в промышленный стандарт алгоритма с асимметричными ключами, используемый в бизнесе для цифровой подписи и шифрования.

Симметричные и асимметричные системы шифрования имеют каждая свои достоинства и недостатки. Недостатки симметричной системы шифрования заключаются в сложности замены скомпрометированного ключа, а недостатки асимметричной системы – в относительно низкой скорости работы. По криптостойкости длине ключа в 128 бит симметричной системы соответствует ключ в 2304 бита асимметричной.

В настоящее время распространение получили системы шифрования, использующие комбинированный алгоритм, позволяющий при высокой скорости шифрования, присущей AES использовать открытую пересылку ключей шифрования (как в RSA).

Для того чтобы избежать низкой скорости алгоритмов асимметричного шифрования, генерируется временный симметричный ключ для каждого сообщения. Сообщение шифруется с использованием этого временного симметричного сеансового ключа. Затем этот сеансовый ключ шифруется с помощью открытого асимметричного ключа получателя и асимметричного алгоритма шифрования. Поскольку сеансовый ключ гораздо короче самого сообщения время его шифрования будет сравнительно небольшим. После этого этот зашифрованный сеансовый ключ вместе с зашифрованным сообщением передается получателю (рис. 2.3).

Рис. 2.3

Получатель использует тот же самый асимметричный алгоритм шифрования и свой секретный ключ для расшифровки сеансового ключа, а полученный сеансовый ключ используется для расшифровки самого сообщения (рис. 2.4).

Рис. 2.4

Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS и его предшественнике SSL (лежащих в основе HTTPS), в SSH. Также используется в PGP, S/MIME.

Алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями.

Секретная связь на основе симметричной криптосистемы.

Для организации секретной связи традиционно используются симметричные шифрсистемы. «Штатными» Действующими лицами таких протоколов секретной связи являются отправитель, адресат и посредник, обеспечивающий пользователей ключами. Для рассмотрения вопросов защиты информации следует добавить в этот список «нештатных» участников: пассивного и активного нарушителя. Задача протокола – передать секретное сообщение x от отправителя адресату. Последовательность действий выглядит следующим образом:

1. Отправитель и адресат договариваются об используемой симметричной шифрсистеме, т.е. о семействе отображений E = {}, kK.

2. Отправитель и адресат договариваются о секретном ключе связи k, т.е. об используемом отображении E.

3. Отправитель шифрует открытый текст x с помощью отображения , т.е. создаёт криптограмму y = (x).

4. Криптограмма y передаётся по линии связи адресату.

5. Адресат расшифровывает криптограмму y используя тот же ключ k и отображение ^(-1), обратное к отображению Ek и читает сообщение x= ^(-1)(y).

Шаг 2 протокола реализуется с помощью посредника, третьей стороны, которую условно можно назвать центром генерации и распределения ключей (ЦГРК) (некоторые протоколы секретной связи на основе асимметричных шифрсистем не использую посредника, в них функции ЦГРК выполняются пользователями).

Существенной особенностью протокола является секретность ключа k который передается отправителю и адресату либо в открытом виде по каналу связи, защищённому от действий криптоаналитика, либо в шифрованном виде по открытому каналу связи. Защищённый канал может иметь относительно невысокую пропускную способность, но должен надёжно защищать ключевую информацию от несанкционированного доступа. Ключ k должен оставаться в секрете до, во время и после реализации протокола, иначе нарушитель, завладев ключом, может расшифровать криптограмму и прочитать сообщение. Отправитель и адресат могут выполнить шаг 1 протокола публично (секретность шифрсистемы необязательна), но шаг 2 они должны выполнить секретно (секретность ключа обязательна).

Такая необходимость вызвана тем, что линии связи, в особенности протяжённые, уязвимы с точки зрения вмешательства пассивного и активного нарушителей. Пассивный нарушитель (криптоаналитик), желая получить доступ к сообщению x, контролирует линию связи на шаге 4 протокола. Не вмешиваясь в реализацию протокола, он перехватывает криптограмму y с целью раскрытия шифра.

Криптоанализ симметричной криптосистемы.

Разрабатывая шифрсистему, криптограф обычно исходит из следующих предположений о возможностях криптоаналитика:

1. Криптоаналитик контролирует линию связи.

2. Криптоаналитику известно устройство семейства E отображений шифра.

3. Криптоаналитику неизвестен ключ k, т.е. неизвестно отображение , использованное для получения криптограммы y.

В этих условиях криптоаналитик пытается решить следующие задачи, называемые задачами дешифрования.

1. Определить открытый текст x и использованный ключ k по перехваченной криптограмме y, т.е. построить такой алгоритм дешифрования , при котором (y)=(x,k). Данная постановка задачи предполагает использование криптоаналитиком статистических свойств открытого текста.

2. Определить использованный ключ k по известному открытому и шифрованному текстам, т.е. построить такой алгоритм дешифрования , при котором (x,y)=k. Такая постановка задачи имеет смысл, когда криптоаналитик перехватил несколько криптограмм, полученных с использование ключа k, и располагает открытыми текстами не для всех перехваченных криптограмм. В этом случае, решив задачу дешифрования второго типа, он «прочтёт» все открытые тексты, зашифрованные с использованием ключа k.

3. Определить используемый ключ k по специально подобранному открытому тексту x и соответствующему шифрованному тексту y, т.е. построить алгоритм дешифрования x такой, что x(y)=k. Подобная постановка задачи возникает тогда, когда криптоаналитик имеет возможность тестирования криптосистемы, т.е. генерирования криптограммы для специально подобранного открытого текста. Чаще такая постановка задачи возникает при анализе асимметричных систем. имеется разновидность этой задачи дешифрования, когда используется специально подобранный шифртекст.

Для решения задач дешифрования криптоаналитик использует или шифрованное сообщение y, или пару (x,y), состоящую из открытого и шифрованного сообщений, или комплект таких сообщений или пар сообщений. Эти сообщения или комплекты сообщений называют шифрматериалом. Используемым для дешифрования количеством шифрматериала называется длина этих сообщений или суммерная длина комплекта сообщений. Количество шифрматериала является важной характеристикой метода дешифрования. Расстоянием единственности шифра называется наименьшее число знаков шифрованного текста, необходимых для однозначного определения ключа. Во многих практических случаях оно равно длине ключа, если ключ и криптограмма суть слова из равномощных алфавитов. При одинаковом количестве шифрматериала дешифровальные задачи первого типа отличаются более высокой вычислительной сложностью по сравнению с задачами второго и третьего типа, наименьшую вычислительную сложность имеют задачи тестирования.

В ряде случаев криптоаналитик может решить задачу восстановления семейства E отображений шифра по известной паре (x,y) открытого и шифрованного текстов, пользуясь некоторыми дополнительными условаиями. Эта задача может быть сформулирована как «дешифровка чёрного ящика» по известным входам и соответствующим выходам.

Активный нарушитель нарушает реализацию протокола. Он может прервать связь на шаге 4, полагая, что отправитель не сможет больше ничего сообщить адресату. Он может также перехватить сообщение и заменить его своим собственным. Если бы активный нарушитель узнал ключ (контролируя шаг 2 или проникнув в криптосистему), он мог бы зашифровать своё сообщение и отправить его адресату вместо перехваченного сообщения, что не вызвало бы у последнего никаких подозрений. Не зная ключа, активный нарушитель может создать лишь случайную криптограмму, которая после расшифрования предстанет случайной последовательностью.

Требования к протоколу.

Рассмотренный протокол подразумевает доверие отправителя, адресата и третьей стороны в лице ЦГРК. Это является слабостью данного протокола. Впрочем, абсолютных гарантий безупречности того или иного протокола не существует, так как выполнение любого протокола связано с участием людей и зависит, в частности, от квалификации и надёжности персонала. Таки образом, по организации секретной связи с использованием симметричной криптосистемы можно сделать следующие выводы.

1. Протокол должен защищать открытый текст и ключ от несанкционированного доступа постороннего лица на всех этапах передачи информации от источника к получателю сообщений. Секретность ключа более важна, чем секретность нескольких сообщений, шифруемых на этом ключе. Если ключ скомпрометирован (украден, угадан, раскрыт, выкуплен), то нарушитель, имеющий ключ, может расшифровать все зашифрованные на этом ключе сообщения. Кроме того, нарушитель сможет имитировать одну из переговаривающихся сторон и генерировать фальшивые сообщения с целью ввести в заблуждение другую сторону. При частой смене ключей эта проблема сводится к минимуму.

2. Протокол не должен допускать выхода в линию связи «лишней» информации, предоставляющей криптоаналитику противника дополнительные возможности дешифрования криптограмм. Протокол должен защищать информацию не только от посторонних лиц, но и от взаимного обмана действующих лиц протокола.

3. Если допустить, что каждая пара пользователей сети связи использует отдельный ключ, то число необходимых ключей равно n*(n-1)/2 для n пользователей. Это означает, что при большом n генерация, хранение и распределение ключей становится трудоёмкой проблемой.

Криптографическая защита информации

Александра Прохорова

Фрагмент из книги Александра Прохорова "Интернет: Как это работает", информацию о книге можно найти по адресу .

Рассмотрим конкретный пример. Пусть директор фирмы А отправляет директору фирмы В важный документ по электронной почте (рис. 1). Какие возникают проблемы с точки зрения безопасности коммуникации?

Получая письмо, директор фирмы В задается следующими вопросами. Действительно ли данный документ был отправлен директором А (идентификация отправителя). Ведь есть вероятность, что письмо пришло от другого лица, которое выдает себя за директора фирмы А. Не был ли документ перехвачен и изменен на пути доставки (аутентификация послания). Не был ли документ прочитан кем-либо кроме получателя (сохранение тайны)

Электронное письмо и прикрепленные файлы можно без труда прочитать в промежуточных пунктах его путешествия по Сети, например, на сервере провайдера

Известно, что сохранения тайны (конфиденциальности послания) можно достичь путем шифрования данных. Оказывается, на базе шифрования можно решить все три перечисленные задачи, и занимается этими вопросами криптография.

Криптография (от греч. "cryptos" - тайный) - это наука и технология шифрования важной информации для защиты ее от изменений и неавторизованного доступа. Криптография служит не только для перевода текстов в нечитаемую зашифрованную форму, но позволяет также решить задачи аутентификации и идентификации пользователей при работе их в Сети.

Криптография является основой безопасных коммуникаций. На рис. 1 мы привели пример переписки двух корреспондентов. Следует отметить, что в Сети мы общаемся не только с людьми, но и с различными службами. Например, когда мы собираемся скачать с какого-либо сервера программу, нам тоже важно знать, что данный сервер принадлежит именно фирме-разработчику, а не фирме-пирату, который незаконно распространяет пиратское ПО.

Шифрование с помощью ключа

Процесс шифрования с помощью ключа заключается в том, что открытый текст комбинируется с цепочкой чисел (ключом) по правилам некоторого алгоритма (криптографического алгоритма) с целью получения зашифрованного сообщения.

Предположим, что мы хотим зашифровать открытый текст "Привет Вася" с помощью простейшего алгоритма - замены букв их номерами в алфавите. В результате мы получим зашифрованный текст вида: 17 18 10 3 6 20 3 1 19 33. Очевидно, что если посторонний узнает алгоритм шифрования, то использовать его в дальнейшем невозможно.

Избежать данного недостатка возможно используя шифрование с ключом. Для того, чтобы пояснить суть процесса шифрования с ключом, приведем простой пример (рис. 3).

Выпишем буквы текста и под ними запишем их номера в алфавите. Третей строчкой запишем буквы ключа, повторяя это слово на всю строку. Под буквами ключа запишем их номера в алфавите, а в четвертой строчке запишем сумму, которая и будет зашифрованным сообщением: 20 19 29 36 и т.д.

Зная ключ и алгоритм, легко расшифровать сообщение: 20 - 3 = 17, а семнадцатая буква алфавита это "П" и т.д. Даже если злоумышленнику известен алгоритм, но не известен ключ, сообщение прочитать без длительной процедуры подбора ключа невозможно. Таким образом, один алгоритм можно использовать со многими ключами для разных каналов связи, закрепив за каждым корреспондентом отдельный ключ.

Очевидно, что чем длиннее ключ шифра, тем больше необходимо переборов различных комбинаций при расшифровке и тем соответственно сложнее раскодировать сообщение. Шифры с ключами длиной более 128 бит называют сильными.

Принцип шифрования с секретным ключом

Шифрование с симметричным ключом

Рассмотрим конкретный пример: пусть корреспонденты А и В пишут друг другу письмо (рис. 4). Каждый имеет свой секретный ключ (определенный секретный код), который можно использовать для шифрования данных, перед отправкой в Сеть. Для того, чтобы нагляднее изобразить схему шифрования, будем пользоваться пиктограммами (рис. 2), то есть изображать ключ в виде обычного ключа, а зашифрованное сообщение в виде документа заклеенного в конверт. Тогда процесс шифрования и расшифровки можно представить в виде рис. 3.

Схема шифрования с секретным (симметричным) ключом

Пользователь А зашифровывает сообщение своим секретным ключом, отсылает сообщение по Сети, а получатель В (пользуясь таким же секретным ключом) расшифровывает сообщение. Если посмотреть на рисунок, нетрудно убедиться, что схема симметрична. Левый и правый пользователь пользуются одинаковыми (симметричными) ключами, поэтому данный вид шифрования получил название шифрования с симметричным ключом.

Проблема шифрования с секретным ключом имеет определенные недостатки. Прежде всего, симметричное шифрование не позволяет решить проблему аутентификации. Например, А может написать письмо некоему третьему лицу С и заявить, что это сделал В.

Симметричный ключ должен быть установлен на компьютер отправителя и получателя до обмена секретными сообщениями. То есть заранее необходимо знать какие именно два компьютера будут "разговаривать" между собой. Очевидно, что шифрование для безопасного общения в Интернет имеет смысл в том случае, когда корреспондентам не нужно встречаться лично. Проблема возникает при передаче секретного ключа. Действительно. Если А передаст В секретный ключ в незашифрованном виде, то его могут перехватить. Если ключ послать в зашифрованном виде, то В не сможет его получить. Для переписки с несколькими корреспондентами необходимо иметь по одному ключу на каждого корреспондента, что неудобно. Для того, чтобы решить вышеуказанные проблемы, была предложена схема асимметричного шифрования (шифрования с публичным ключом).

Шифрование с публичным ключом

Шифрование с помощью публичного ключа основано на использовании пары ключей: закрытого (частного) и открытого (публичного) ключей.

Послание можно зашифровать и частным, и публичным ключом, а расшифровать только вторым ключом из пары. То есть послание, зашифрованное частным ключом можно расшифровать только публичным и наоборот. Частный ключ известен только владельцу, и его нельзя никому передавать, в то время как публичный ключ распространяется открыто всем корреспондентам.

Пару ключей - частный и публичный - можно использовать как для решения задач аутентификации (рис. 4), так и секретности (конфиденциальности) (рис. 6).

Согласно первой схеме (рис. 4): пользователь А заранее отсылает публичный ключ своим корреспондентам В и С, а затем отправляет им сообщение, зашифрованное своим частным ключом.

Сообщение мог послать только А (лишь он обладает частным ключом), то есть проблема аутентификации обеспечена. Но, например, B не уверен, что письмо не прочитал также С. Таким образом, проблема конфиденциальности не обеспечена

Схема, обеспечивающая секретность (конфиденциальность), представлена на рис. 6.

Сообщение может прочесть только А, так как лишь он обладает частным ключом, раскрывающим сообщение, то есть проблема конфиденциальности решена. Но А не может быть уверен, что сообщение не прислал B, выдающий себя за С. Таким образом, проблема аутентификации не решена

Для того чтобы обеспечить конфиденциальный обмен сообщениями в переписке двух лиц необходимо иметь две пары ключей рис 5.

Для того, чтобы обеспечить конфиденциальный обмен сообщениями в переписке двух лиц, необходимо иметь две пары ключей

При шифровании с помощью ключевой пары у Вас нет необходимости рассылать свой публичный ключ всем корреспондентам. Гораздо удобнее выложить этот ключ в Сети на некоем сервере с открытым доступом. Тогда каждый, может скачать данный ключ и послать Вам секретное сообщение, которое не прочтет никто кроме Вас.