Протокол WPA2 определяется стандартом IEEE 802.11i, созданным в 2004 году, с целью заменить . В нём реализовано CCMP и шифрование AES , за счет чего WPA2 стал более защищённым, чем свой предшественник. С 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных устройств.

Разница между WPA и WPA2

Поиск разницы между и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями. К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 - протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES - до 256 бит.

Отличие WPA2 от WPA заключается в следующем:

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA - протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Аутентификация в WPA2

Как WPA, так и WPA2 работают в двух режимах аутентификации: персональном (Personal) и корпоративном (Enterprise) . В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ, иногда именуемый предварительно распределяемым ключом . Ключ PSK, а также идентификатор и длина последнего вместе образуют математический базис для формирования главного парного ключа PMK (Pairwise Master Key) , который используется для инициализации четырехстороннего квитирования связи и генерации временного парного или сеансового ключа PTK (Pairwise Transient Key) , для взаимодействия беспроводного пользовательского устройства с точкой доступа. Как и статическому , протоколу WPA2-Personal присуще наличие проблем распределения и поддержки ключей, что делает его более подходящим для применения в небольших офисах, нежели на предприятиях.

Однако в протоколе WPA2-Enterprise успешно решаемы проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль; аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это . Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

Шифрование WPA2

В основе стандарта WPA2 лежит метод шифрования AES, пришедший на смену стандартам DES и 3DES в качестве отраслевого стандарта де-факто. Требующий большого объема вычислений, стандарт AES нуждается в аппаратной поддержке, которая не всегда имеется в старом оборудовании БЛВС.

Для аутентификации и обеспечения целостности данных WPA2 использует протокол CBC-MAC (Cipher Block Chaining Message Authentication Code), а для шифрования данных и контрольной суммы MIC - режим счетчика (Counter Mode - CTR). Код целостности сообщения (MIC) протокола WPA2 представляет собой не что иное, как контрольную сумму и в отличие от и WPA обеспечивает целостность данных для неизменных полей заголовка 802.11. Это предотвращает атаки типа packet replay с целью расшифровки пакетов или компрометации криптографической информации.

Для расчета MIC используется 128-разрядный вектор инициализации (Initialization Vector - IV), для шифрования IV - метод AES и временный ключ, а в итоге получается 128-разрядный результат. Далее над этим результатом и следующими 128 бит данных выполняется операция “исключающее ИЛИ”. Результат ее шифруется посредством AES и TK, а затем над последним результатом и следующими 128 бит данных снова выполняется операция “исключающее ИЛИ”. Процедура повторяется до тех пор, пока не будет исчерпана вся полезная нагрузка. Первые 64 разряда полученного на самом последнем шаге результата используются для вычисления значения MIC.

Для шифрования данных и MIC используется основанный на режиме счетчика алгоритм. Как и при шифровании вектора инициализации MIC, выполнение этого алгоритма начинается с предварительной загрузки 128-разрядного счетчика, где в поле счетчика вместо значения, соответствующего длине данных, берется значение счетчика, установленное на единицу. Таким образом, для шифрования каждого пакета используется свой счетчик.

С применением AES и TK шифруются первые 128 бит данных, а затем над 128-бит результатом этого шифрования выполняется операция “исключающее ИЛИ”. Первые 128 бит данных дают первый 128-разрядный зашифрованный блок. Предварительно загруженное значение счетчика инкрементально увеличивается и шифруется посредством AES и ключа шифрования данных. Затем над результатом этого шифрования и следующими 128 бит данных, снова выполняется операция “исключающее ИЛИ”.

Процедура повторяется до тех пор, пока не зашифруются все 128-разрядные блоки данных. После этого окончательное значение в поле счетчика сбрасывается в ноль, счетчик шифруется с использованием алгоритма AES, а затем над результатом шифрования и MIC выполняется операция “исключающее ИЛИ”. Результат последней операции пристыковывается к зашифрованному кадру.

После подсчета MIC с использованием протокола CBC-MAC производится шифрование данных и MIC. Затем к этой информации спереди добавляется заголовок 802.11 и поле номера пакета CCMP, пристыковывается концевик 802.11 и все это вместе отправляется по адресу назначения.

Расшифровка данных выполняется в обратном шифрованию порядке. Для извлечения счетчика задействуется тот же алгоритм, что и при его шифровании. Для дешифрации счетчика и зашифрованной части полезной нагрузки применяются основанный на режиме счетчика алгоритм расшифровки и ключ TK. Результатом этого процесса являются расшифрованные данные и контрольная сумма MIC. После этого, посредством алгоритма CBC-MAC, осуществляется перерасчет MIC для расшифрованных данных. Если значения MIC не совпадают, то пакет сбрасывается. При совпадении указанных значений расшифрованные данные отправляются в сетевой стек, а затем клиенту.

Нередко возникает вопрос: какой тип шифрования Wi-Fi выбрать для домашнего маршрутизатора. Казалось бы мелочь, но при некорректных параметрах, к сети , да и c передачей информации по Ethernet-кабелю могут возникнуть проблемы.

Поэтому здесь мы рассмотрим, какие типы шифрования данных поддерживают современные WiFi роутеры, и чем тип шифрования aes отличается от популярного wpa и wpa2.

Тип шифрования беспроводной сети: как выбрать способ защиты?

Итак, всего существует 3 типа шифрования:

- 1. WEP шифрование

Тип шифрования WEP появился ещё в далеких 90-х и был первым вариантом защиты Wi-Fi сетей: позиционировался он как аналог шифрования в проводных сетях и применял шифр RC4. Существовало три распространенных алгоритма шифровки передаваемых данных - Neesus, Apple и MD5 - но каждый из них не обеспечивал должного уровня безопасности. В 2004 году IEEE объявили стандарт устаревшим ввиду того, что он окончательно перестал обеспечивать безопасность подключения к сети. В данный момент такой тип шифрования для wifi использовать не рекомендуется, т.к. он не является криптостойким.

- 2. WPS - это стандарт, не предусматривающий использование . Для подключения к роутеру достаточно просто нажать на соответствующую кнопку, о которой мы подробно рассказывали в статье .

Теоретически WPS позволяет подключиться к точке доступа по восьмизначному коду, однако на практике зачастую достаточно лишь четырех.

Этим фактом преспокойно пользуются многочисленные хакеры, которые достаточно быстро (за 3 - 15 часов) взламывают сети wifi, поэтому использовать данное соединение также не рекомендуется.

- 3. Тип шифрования WPA/WPA2

Куда лучше обстоят дела с шифрованием WPA. Вместо уязвимого шифра RC4 здесь используется шифрование AES, где длина пароля – величина произвольная (8 – 63 бита). Данный тип шифрования обеспечивает нормальный уровень безопасности безопасность, и вполне подходит для простых wifi маршрутизаторов. При этом существует две его разновидности:

Тип PSK (Pre-Shared Key) – подключение к точке доступа осуществляется с помощью заранее заданного пароля.

- Enterprise – пароль для каждого узла генерируется автоматически с проверкой на серверах RADIUS.

Тип шифрования WPA2 является продолжением WPA с улучшениями безопасности. В данном протоколе применяется RSN, в основе которого лежит шифрование AES.

Как и у шифрования WPA, тип WPA2 имеет два режима работы: PSK и Enterprise.

С 2006 года тип шифрования WPA2 поддерживается всем Wi-Fi оборудованием, соответственное гео можно выбрать для любого маршрутизатора.

Преимущества шифрования WPA2 перед WPA:

Генерация ключей шифрования происходит в процессе подключения к роутеру (взамен статических);

- Использование алгоритма Michael для контроля целостности передаваемых сообщений

- Использование вектора инициализации существенно большей длины.

Кроме того, тип шифрования Wi-Fi выбирать стоит в зависимости от того, где используется ваш роутер:

Шифрование WEP, TKIP и CKIP вообще не стоит использовать;

Для домашней точки доступа вполне подойдет WPA/WPA2 PSK;

Для стоит выбрать WPA/WPA2 Enterprise.

WPA2 (Wireless Protected Access ver. 2.0) – это вторая версия набора алгоритмов и протоколов обеспечивающих защиту данных в беспроводных сетях Wi-Fi. Как предполагается, WPA2 должен существенно повысить защищенность беспроводных сетей Wi-Fi по сравнению с прежними технологиями. Новый стандарт предусматривает, в частности, обязательное использование более мощного алгоритма шифрования AES (Advanced Encryption Standard) и аутентификации 802.1X.

На сегодняшний день для обеспечения надежного механизма безопасности в корпоративной беспроводной сети необходимо (и обязательно) использование устройств и программного обеспечения с поддержкой WPA2. Предыдущие поколения протоколов - WEP и WPA содержат элементы с недостаточно сильными защитой и алгоритмами шифрования. Более того, для взлома сетей с защитой на основе WEP уже разработаны программы и методики, которые могут быть легко скачаны из сети Интернет и с успехом использованы даже неподготовленными хакерами-новичками.

Протоколы WPA2 работают в двух режимах аутентификации: персональном (Personal) и корпоративном (Enterprise). В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ PSK (PreShared Key). Ключ PSK совместно с идентификатором SSID (Service Set Identifier) используются для генерации временных сеансовых ключей PTK (Pairwise Transient Key), для взаимодействия беспроводных устройств. Как и статическому протоколу WEP, протоколу WPA2-Personal присуще определенные проблемы, связанные с необходимостью распределения и поддержки ключей на беспроводных устройствах сети, что делает его более подходящим для применения в небольших сетях из десятка устройств, в то время как для к орпоративных сетей оптимален WPA2-Enterprise .

В режиме WPA2-Enterprise решаются проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль, аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг подключений и направляют аутентификационные запросы на соответствующий сервер аутентификации (как правило, это сервер RADIUS, например Cisco ACS). Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий аутентификацию пользователей и устройств, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

В отличие от WPA, используется более стойкий алгоритм шифрования AES. По аналогии с WPA, WPA2 также делится на два типа: WPA2-PSK и WPA2-802.1x.

Предусматривает новые, более надежные механизмы обеспечения целостности и конфиденциальности данных:

Протокол CCMP (Counter-Mode-CBC-MAC Protocol), основанный на режиме Counter Cipher-Block Chaining Mode (CCM) алгоритма шифрования Advanced Encryption Standard (AES). CCM объединяет два механизма: Counter (CTR) для обеспечения конфиденциальности и Cipher Block Chaining Message Authentication Code (CBC-MAC) для аутентификации.

Протокол WRAP (Wireless Robust Authentication Protocol), основанный на режиме Offset Codebook (OCB) алгоритма шифрования AES.

Протокол TKIP для обеспечения обратной совместимости с ранее выпускавшимся оборудованием. Взаимная аутентификация и доставка ключей на основе протоколов IEEE 802.1x/EAP. Безопасный Independent Basic Service Set (IBSS) для повышения безопасности в сетях Ad-Hoc. Поддержка роуминга.

Вклад в обеспечение безопасности беспроводных сетей механизм CCMP и стандарт IEEE 802.11i. Последний вводит понятие надежно защищенной сети (Robust Security Network, RSN) и надежно защищенного сетевого соединения (Robust Security Network Association, RSNA), после чего делит все алгоритмы на:

RSNA-алгоритмы (для создания и использования RSNA);

Pre-RSNA-алгоритмы.

К Pre-RSNA-алгоритмам относятся:

существующая аутентификация IEEE 802.11 (имеется в виду аутентификация, определенная в стандарте редакции 1999 г.).

То есть к данным типам алгоритмов относятся аутентификация Open System с WEP-шифрованием или без (точнее, отсутствие аутентификации) и Shared Key.

К RSNA-алгоритмам относятся:

TKIP; CCMP; процедура установления и терминации RSNA (включая использование IEEE 802.1x аутентификации); процедура обмена ключами.

При этом алгоритм CCMP является обязательным, а TKIP – опциональным и предназначен для обеспечения совместимости со старыми устройствами.

Стандартом предусмотрены две функциональные модели: с аутентификацией по IEEE 802.1x, т. е. с применением протокола EAP, и с помощью заранее предопределенного ключа, прописанного на аутентификаторе и клиенте (такой режим называется Preshared Key, PSK). В данном случае ключ PSK выполняет роль ключа PMK, и дальнейшая процедура их аутентификации и генерации ничем не отличается.

Так как алгоритмы шифрования, использующие процедуру TKIP, уже принято называть WPA, а процедуру CCMP – WPA2, то можно сказать, что способами шифрования, удовлетворяющими RSNA, являются: WPA-EAP (WPA-Enterprise), WPA-PSK (WPA-Preshared Key, WPA-Personal), WPA2-EAP (WPA2-Enterprise), WPA2-PSK (WPA2-Preshared Key, WPA2-Personal).

Процедура установления соединения и обмена ключами для алгоритмов TKIP и CCMP одинакова. Сам CCMP (Counter mode (CTR) with CBC-MAC (Cipher-Block Chaining (CBC) with Message Authentication Code (MAC) Protocol) так же, как и TKIP, призван обеспечить конфиденциальность, аутентификацию, целостность и защиту от атак воспроизведения. Данный алгоритм основан на методе CCM-алгоритма шифрования AES, который определен в спецификации FIPS PUB 197. Все AES-процессы, применяемые в CCMP, используют AES со 128-битовым ключом и 128-битовым размером блока.

Последним нововведением стандарта является поддержка технологии быстрого роуминга между точками доступа с использованием процедуры кэширования ключа PMK и преаутентификации.

Процедура кэширования PMK заключается в том, что если клиент один раз прошел полную аутентификацию при подключении к какой-то точке доступа, то он сохраняет полученный от нее ключ PMK, и при следующем подключении к данной точке в ответ на запрос о подтверждении подлинности клиент пошлет ранее полученный ключ PMK. На этом аутентификация закончится, т. е. 4-стороннее рукопожатие (4-Way Handshake) выполняться не будет.

Процедура преаутентификации заключается в том, что после того, как клиент подключился и прошел аутентификацию на точке доступа, он может параллельно (заранее) пройти аутентификацию на остальных точках доступа (которые он «слышит») с таким же SSID, т. е. заранее получить от них ключ PMK. И если в дальнейшем точка доступа, к которой он подключен, выйдет из строя или ее сигнал окажется слабее, чем какой-то другой точки с таким же именем сети, то клиент произведет переподключение по быстрой схеме с закэшированным ключом PMK.

Появившаяся в 2001 г. спецификация WEP2, которая увеличила длину ключа до 104 бит, не решила проблемы, так как длина вектора инициализации и способ проверки целостности данных остались прежними. Большинство типов атак реализовывались так же просто, как и раньше.

Заключение

В заключении я бы хотел подытожить всю информацию и дать рекомендации по защите беспроводных сетей.

Существует три механизма защиты беспроводной сети: настроить клиент и AP на использование одного (не выбираемого по умолчанию) SSID, разрешить AP связь только с клиентами, MAC-адреса которых известны AP, и настроить клиенты на аутентификацию в AP и шифрование трафика. Большинство AP настраиваются на работу с выбираемым по умолчанию SSID, без ведения списка разрешенных MAC-адресов клиентов и с известным общим ключом для аутентификации и шифрования (или вообще без аутентификации и шифрования). Обычно эти параметры документированы в оперативной справочной системе на Web-узле изготовителя. Благодаря этим параметрам неопытный пользователь может без труда организовать беспроводную сеть и начать работать с ней, но одновременно они упрощают хакерам задачу проникновения в сеть. Положение усугубляется тем, что большинство узлов доступа настроено на широковещательную передачу SSID. Поэтому взломщик может отыскать уязвимые сети по стандартным SSID.

Первый шаг к безопасной беспроводной сети - изменить выбираемый по умолчанию SSID узла доступа. Кроме того, следует изменить данный параметр на клиенте, чтобы обеспечить связь с AP. Удобно назначить SSID, имеющий смысл для администратора и пользователей предприятия, но не явно идентифицирующий данную беспроводную сеть среди других SSID, перехватываемых посторонними лицами.

Следующий шаг - при возможности блокировать широковещательную передачу SSID узлом доступа. В результате взломщику становится сложнее (хотя возможность такая сохраняется) обнаружить присутствие беспроводной сети и SSID. В некоторых AP отменить широковещательную передачу SSID нельзя. В таких случаях следует максимально увеличить интервал широковещательной передачи. Кроме того, некоторые клиенты могут устанавливать связь только при условии широковещательной передачи SSID узлом доступа. Таким образом, возможно, придется провести эксперименты с этим параметром, чтобы выбрать режим, подходящий в конкретной ситуации.

После этого можно разрешить обращение к узлам доступа только от беспроводных клиентов с известными MAC-адресами. Такая мера едва ли уместна в крупной организации, но на малом предприятии с небольшим числом беспроводных клиентов это надежная дополнительная линия обороны. Взломщикам потребуется выяснить MAC-адреса, которым разрешено подключаться к AP предприятия, и заменить MAC-адрес собственного беспроводного адаптера разрешенным (в некоторых моделях адаптеров MAC-адрес можно изменить).

Выбор параметров аутентификации и шифрования может оказаться самой сложной операцией защиты беспроводной сети. Прежде чем назначить параметры, необходимо провести инвентаризацию узлов доступа и беспроводных адаптеров, чтобы установить поддерживаемые ими протоколы безопасности, особенно если беспроводная сеть уже организована с использованием разнообразного оборудования от различных поставщиков. Некоторые устройства, особенно старые AP и беспроводные адаптеры, могут быть несовместимы с WPA, WPA2 или ключами WEP увеличенной длины.

Еще одна ситуация, о которой следует помнить, - необходимость ввода пользователями некоторых старых устройств шестнадцатеричного числа, представляющего ключ, а в других старых AP и беспроводных адаптерах требуется ввести фразу-пароль, преобразуемую в ключ. В результате трудно добиться применения одного ключа всем оборудованием. Владельцы подобного оборудования могут использовать такие ресурсы, как WEP Key Generator, для генерации случайных ключей WEP и преобразования фраз-паролей в шестнадцатеричные числа.

В целом WEP следует применять лишь в случаях крайней необходимости. Если использование WEP обязательно, стоит выбирать ключи максимальной длины и настроить сеть на режим Open вместо Shared. В режиме Open в сети аутентификация клиентов не выполняется, и установить соединение с узлами доступа может каждый. Эти подготовительные соединения частично загружают беспроводной канал связи, но злоумышленники, установившие соединение в AP, не смогут продолжать обмен данными, так как не знают ключа шифрования WEP. Можно блокировать даже предварительные соединения, настроив AP на прием соединений только от известных MAC-адресов. В отличие от Open, в режиме Shared узел доступа использует ключ WEP для аутентификации беспроводных клиентов в процедуре запрос-отклик, и взломщик может расшифровать последовательность и определить ключ шифрования WEP.

Если можно применить WPA, то необходимо выбрать между WPA, WPA2 и WPA-PSK. Главным фактором при выборе WPA или WPA2, с одной стороны, и WPA-PSK - с другой, является возможность развернуть инфраструктуру, необходимую WPA и WPA2 для аутентификации пользователей. Для WPA и WPA2 требуется развернуть серверы RADIUS и, возможно, Public Key Infrastructure (PKI). WPA-PSK, как и WEP, работает с общим ключом, известным беспроводному клиенту и AP. WPA-PSK можно смело использовать общий ключ WPA-PSK для аутентификации и шифрования, так как ему не присущ недостаток WEP.

Список используемой литературы

1. Горальски В. Технологии xDSL. М.: Лори, 2006, 296 с.

2. www.vesna.ug.com;

3. www.young.shop.narod.com;

7. www.opennet.ru

8. www.pulscen.ru

9. www.cisco.com

10. Барановская Т.П., Лойко В.И. Архитектура компьютерных систем и сетей. М.: Финансы и статистика, 2003, 256 с.

11. Манн С., Крелл М. Linux. Администрирование сетей TCP/IP. М.: Бином-Пресс, 2004, 656с.

12. Смит Р. Сетевые средства Linux. М.: Вильямс, 2003, 672 с.

13. Кульгин М. Компьютерные сети. Практика построения. СПб.: Питер, 2003, 464 с.

14. Таненбаум Э. Компьютерные сети. СПб.: Питер, 2005, 992 с.

15. Олифер В.Г., Олифер Н.А. Основы Сетей передачи данных. Курс лекций. М.: Интернет-Университет Информационных Технологий, 2003, 248 с.

16. Вишневский В.М. Теоретические основы проектирования компьютерных сетей. М.: Техносфера, 2003, 512 с.

Серьезной проблемой для всех беспроводных локальных сетей (и, если уж на то пошло, то и всех проводных локальных сетей) является безопасность. Безопасность здесь так же важна, как и для любого пользователя сети Интернет. Безопасность является сложным вопросом и требует постоянного внимания. Огромный вред может быть нанесен пользователю из-за того, что он использует случайные хот-споты (hot-spot) или открытые точки доступа WI-FI дома или в офисе и не использует шифрование или VPN (Virtual Private Network - виртуальная частная сеть). Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

WEP

Изначально было сложно обеспечить надлежащую безопасность для беспроводных локальных сетей.

Хакеры легко осуществляли подключение практически к любой WiFi сети взламывая такие первоначальные версии систем безопасности, как Wired Equivalent Privacy (WEP). Эти события оставили свой след, и долгое время некоторые компании неохотно внедряли или вовсе не внедряли у себя беспроводные сети, опасаясь, что данные, передаваемые между беспроводными WiFi устройствами и Wi-Fi точками доступа могут быть перехвачены и расшифрованы. Таким образом, эта модель безопасности замедляла процесс интеграции беспроводных сетей в бизнес и заставляла нервничать пользователей, использующих WiFi сети дома. Тогда институт IEEE, создал рабочую группу 802.11i , которая работала над созданием всеобъемлющей модели безопасности для обеспечения 128-битного AES шифрования и аутентификации для защиты данных. Wi-Fi Альянс представил свой собственный промежуточный вариант этого спецификации безопасности 802.11i: Wi-Fi защищенный доступ (WPA – Wi-Fi Protected Access). Модуль WPA сочетает несколько технологий для решения проблем уязвимости 802.11 WEP системы. Таким образом, WPA обеспечивает надежную аутентификацию пользователей с использованием стандарта 802.1x (взаимная аутентификация и инкапсуляция данных передаваемых между беспроводными клиентскими устройствами, точками доступа и сервером) и расширяемый протокол аутентификации (EAP).

Принцип работы систем безопасности схематично представлен на рис.1

Также, WPA оснащен временным модулем для шифрования WEP-движка посредствам 128 – битного шифрования ключей и использует временной протокол целостности ключей (TKIP). А с помощью контрольной суммы сообщения (MIC) предотвращается изменение или форматирование пакетов данных. Такое сочетание технологий защищает конфиденциальность и целостность передачи данных и гарантирует обеспечение безопасности путем контроля доступа, так чтобы только авторизованные пользователи получили доступ к сети.

WPA

Дальнейшее повышение безопасности и контроля доступа WPA заключается в создании нового уникального мастера ключей для взаимодействия между каждым пользовательским беспроводным оборудованием и точками доступа и обеспечении сессии аутентификации. А также, в создании генератора случайных ключей и в процессе формирования ключа для каждого пакета.

В IEEE стандарт 802.11i, ратифицировали в июне 2004 года, значительно расширив многие возможности благодаря технологии WPA. Wi-Fi Альянс укрепил свой модуль безопасности в программе WPA2. Таким образом, уровень безопасности передачи данных WiFi стандарта 802.11 вышел на необходимый уровень для внедрения беспроводных решений и технологий на предприятиях. Одно из существенных изменений 802.11i (WPA2) относительно WPA это использования 128-битного расширенного стандарта шифрования (AES). WPA2 AES использует в борьбе с CBC-MAC режимом (режим работы для блока шифра, который позволяет один ключ использовать как для шифрования, так и для аутентификации) для обеспечения конфиденциальности данных, аутентификации, целостности и защиты воспроизведения. В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

WPA2

Со стандартом 802.11i, вся цепочка модуля безопасности (вход в систему, обмен полномочиями, аутентификация и шифрование данных) становится более надежной и эффективной защитой от ненаправленных и целенаправленных атак. Система WPA2 позволяет администратору Wi-Fi сети переключиться с вопросов безопасности на управление операциями и устройствами.

Стандарт 802.11r является модификацией стандарта 802.11i. Данный стандарт был ратифицирован в июле 2008 года. Технология стандарта более быстро и надежно передает ключевые иерархии, основанные на технологии Handoff (передача управления) во время перемещения пользователя между точками доступа. Стандарт 802.11r является полностью совместимой с WiFi стандартами 802.11a/b/g/n.

Также существует стандарт 802.11w , предназначенный для усовершенствования механизма безопасности на основе стандарта 802.11i. Этот стандарт разработан для защиты управляющих пакетов.

Стандарты 802.11i и 802.11w – механизмы защиты сетей WiFi стандарта 802.11n.

Шифрование файлов и папок в Windows 7

Функция шифрования позволяет вам зашифровать файлы и папки, которые будет в последствии невозможно прочитать на другом устройстве без специального ключа. Такая возможность присутствует в таких версиях пакетаWindows 7 как Professional, Enterprise или Ultimate. Далее будут освещены способы включения шифрования файлов и папок.

Включение шифрования файлов:

Пуск -> Компьютер(выберите файл для шифрования)-> правая кнопка мыши по файлу->Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты->Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->

Включение шифрования папок:

Пуск -> Компьютер(выберите папку для шифрования)-> правая кнопка мыши по папку-> Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты-> Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

Сегодня у многих есть дома Wi-Fi маршрутизатор. Ведь по безпроводке куда проще подключить к интернету и ноутбук, и планшет, и смартфон, коих развелось в каждой семье больше чем людей. И он (маршрутизатор) по сути — врата в информационную вселенную. Читай входная дверь. И от этой двери зависит зайдет ли к вам незваный гость без вашего разрешения. Поэтому очень важно уделить внимание правильной настройке роутера, чтобы ваша беспроводная сеть не была уязвимой.

Думаю не нужно напоминать, что скрытие SSID точки доступа не защищает Вас. Ограничение доступа по MAC адресу не эффективно. Поэтому только современные методы шифрования и сложный пароль.

Зачем шифровать? Кому я нужен? Мне нечего скрывать

Не так страшно если украдут пин-код с кредитной карты и снимут с нее все деньги. Тем более, если кто-то будет сидеть за ваш счет в интернете, зная Wi-Fi пароль. И не так страшно если опубликуют ваши фото с корпоративных вечеринок где вы в неприглядном виде. Куда обидней когда злоумышленники проникнут в ваш компьютер и удалят фотографии как Вы забирали сына из роддома, как он сделал первые шаги и пошел в первый класс. Про бэкапы отдельная тема, их конечно нужно делать… Но репутацию со временем можно восстановить, деньги заработать, а вот дорогие для вас фотографии уже нет. Думаю у каждого есть то, что он не хочет потерять.

Ваш роутер является пограничным устройством между личным и публичным, поэтому настройте его защиту по полной. Тем более это не так сложно.

Технологии и алгоритмы шифрования

Опускаю теорию. Не важно как это работает, главное уметь этим пользоваться.

Технологии защиты беспроводных сетей развивались в следующем хронологическом порядке: WEP , WPA , WPA2 . Также эволюционировали и методы шифрования RC4, TKIP, AES.

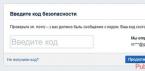

Лучшей с точки зрения безопасности на сегодняшний день является связка WPA2-AES. Именно так и нужно стараться настраивать Wi-Fi. Выглядеть это должно примерно так:

WPA2 является обязательным с 16 марта 2006 года. Но иногда еще можно встретить оборудование его не поддерживающее. В частности если у Вас на компьютере установлена Windows XP без 3-го сервис пака, то WPA2 работать не будет. Поэтому из соображений совместимости на маршрутизаторах можно встретить варианты настроек WPA2-PSK -> AES+TKIP и другой зверинец.

Но если парк девайсов у Вас современный, то лучше использовать WPA2 (WPA2-PSK) -> AES, как самый защищенный вариант на сегодняшний день.

Чем отличаются WPA(WPA2) и WPA-PSK(WPA2-PSK)

Стандартом WPA предусмотрен Расширяемый протокол аутентификации (EAP) как основа для механизма аутентификации пользователей. Непременным условием аутентификации является предъявление пользователем свидетельства (иначе называют мандатом), подтверждающего его право на доступ в сеть. Для этого права пользователь проходит проверку по специальной базе зарегистрированных пользователей. Без аутентификации работа в сети для пользователя будет запрещена. База зарегистрированных пользователей и система проверки в больших сетях как правило расположены на специальном сервере (чаще всего RADIUS).

Упрощённый режим Pre-Shared Key (WPA-PSK, WPA2-PSK) позволяет использовать один пароль, который хранится непосредственно в маршрутизаторе. С одной стороны все упрощается, нет необходимости создавать и сопровождать базу пользователей, с другой стороны все заходят под одним паролем.

В домашних условиях целесообразней использовать WPA2-PSK, то есть упрощенный режим стандарта WPA. Безопасность Wi-Fi от такого упрощения не страдает.

Пароль доступа Wi-Fi

Тут все просто. Пароль к вашей беспроводной точке доступа (роутеру) должен быть более 8 символов и содержать буквы в разном регистре, цифры, знаки препинания. И он никаким боком не должен ассоциироваться с вами. А это значит, что в качестве пароля нельзя использовать даты рождения, ваши имена, номера машин, телефонов и т.п.

Так как сломать в лоб WPA2-AES практически невозможно (была лишь пара случаев смоделированных в лабораторных условиях), то основными методами взлома WPA2 являются атака по словарю и брут-форс (последовательный перебор всех вариантов паролей). Поэтому чем сложней пароль, тем меньше шансов у злоумышленников.

… в СССР на железнодорожных вокзалах получили широкое распространение автоматические камеры хранения. В качестве кодовой комбинации замка использовались одна буква и три цифры. Однако мало кто знает, что первая версия ячеек камеры хранения использовала в качестве кодовой комбинации 4 цифры. Казалось бы какая разница? Ведь количество кодовых комбинаций одинаково — 10000 (десять тысяч). Но как показала практика (особенно Московского Уголовного Розыска), когда человеку предлагалось в качестве пароля к ячейке камеры хранения использовать комбинацию из 4-х цифр, то очень много людей использовало свой год рождения (чтобы не забыть). Чем небезуспешно пользовались злоумышленники. Ведь первые две цифры в дате рождения абсолютного большинства населения страны были известны — 19. Осталось на глазок определить примерный возраст сдающего багаж, а любой из нас это может сделать с точностью +/- 3 года, и в остатке мы получаем (точнее злоумышленники) менее 10 комбинаций для подбора кода доступа к ячейке автоматической камеры хранения…

Самый популярный пароль

Человеческая лень и безответственность берут свое. Вот список самых популярных паролей:

- 123456

- qwerty

- 111111

- 123123

- 1a2b3c

- Дата рождения

- Номер мобильного телефона

Правила безопасности при составлении пароля

- Каждому свое. То есть пароль маршрутизатора не должен совпадать с любым другим Вашим паролем. От почты например. Возьмите себе за правило, у всех аккаунтов свои пароли и они все разные.

- Используйте стойкие пароли, которые нельзя угадать. Например: 2Rk7-kw8Q11vlOp0

У Wi-Fi пароля есть один огромный плюс. Его не надо запоминать. Его можно написать на бумажке и приклеить на дно маршрутизатора.

Гостевая зона Wi-Fi

Если ваш роутер позволяет организовать гостевую зону. То обязательно сделайте это. Естественно защитив ее WPA2 и надежным паролем. И теперь, когда к вам домой придут друзья и попросятся в интернет, вам не придется сообщать им основной пароль. Более того гостевая зона в маршрутизаторах изолирована от основной сети. И любые проблемы с девайсами ваших гостей не повлияют на вашу домашнюю сеть.