Всем привет, уважаемые читатели. Сегодня мы затронем очень специфическую и горячую тему, а именно хакерские программы для мобильных гаджетов на операционную систему Андроид. Данные Андроид программы позволяют производить некие хакерские действия.

Внимание: подборка данных программ представлена здесь, исключительно, в ознакомительных целях. Все приложение из подборки вы используете на свой страх и риск. Также, ссылки на хакерские программы не публикуются, в целях безопасности вашего мобильного Андроид устройства.

Разработчик данной Андроид программы – известный разработчик программного обеспечения Andreas Koch. Данное приложение предназначено для перехвата и взлома сессии браузера. Для его работы достаточно его установить из магазина приложений, открыть и нажать кнопочку Старт, после чего начнется сканирования сессий, которые пригодны к взлому.

К слову, работает приложение со многими популярными сайтами: Аmazon, Facebook, Flickr, Twitter, Linkedin, Yahoo, Live, Вконтакте, а также фирменные сайт Google, которые незашифрованными самим разработчиком ! Для чего необходим Droidsheep? – спросите вы. Все достаточно просто, например, вам необходимо срочно отправить сообщение с телефона другого человека, но сделать этого вы не можете, так как он заблокирован, а его владелец отошел.

Находясь в одной Wi-Fi сети, вы через программу сможете получить доступ к его телефону и сделать необходимо вам операцию буквально в несколько кликов по экрану вашего смартфона!

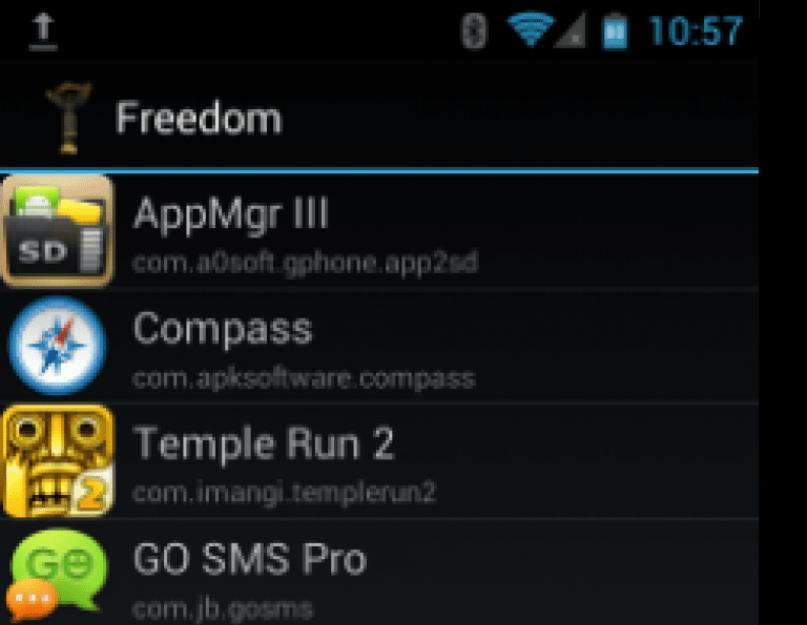

Оно создано для быстрой (буквально моментальной) проверки лицензии какого-либо Андроид Маркета и получения к нему доступа, эмуляции (ложного совершения) покупок внутри него (данная возможность доступна только для интернет-маркета, из которого официально были скачаны либо куплены приложения).

Если говорить простыми словами, то если вам надоели постоянные предложения о покупке дополнительного контакта, то вы можете убрать их с помощью Freedom, либо наоборот, вы бесплатно хотите осуществить покупку и опять же, для этих целей лучше всего подойдет Freedom . Для работы приложения достаточно его установить (его нет в магазине приложений) и получить root права к вашему устройству.

И Вуа-ля! Вы теперь можете бесплатно совершать покупки или же вообще убрать все напоминания про них. Также, для подобной авантюры, разумеется, нужны Google Apps c Google Play Store и Google Service Framework, ну и соответственно сам Google Account.

Anonymous Hackers Android – это официальное Андроид приложение анонимной, но многим не понаслышке знакомой группировки хакеров, которое дает вам быстрый, а самое главное защищенный доступ к последним новостям Anonymous Hackers Group, видео, событиям, сообщение и прочее.

Возможности приложения:

- Анонимный канал Youtube, но кортом всегда доступны последние информационные видео.

- Новости обновляются ежедневно, и вы гарантировано получаете доступ к самым достоверным и свежим событиям.

- Обновления ваших социальных сетей (Facebook и Twitter).

- И многое другое.

Что же все-таки делать, если необходимо срочно выйти в глобальную паутину, а единственный способ подключится к интернету – это защищенный роутер для беспроводной передачи данных. Что ж, обойти данную блокировку вам поможет довольно-таки полезное приложение Wireless cracker для Android.

Для загрузки программа доступна в фирменном магазине приложений Google Play она абсолютно бесплатная! Запустить программу достаточно просто: необходимо выполнить вход, предварительно зарегистрировавшись на официальном сайте приложения . В итоге пользователь получает возможность получить доступ к любой точке беспроводного доступа, но это все легко и просто звучит в теории.

На практике же окажется, что получить доступ к защищенной точке не так уж и просто, так как приложение может вычислить только стандартный пароль (к примеру, TPLINKart – 30000), который был установлен на нем производителем.

То есть пароль, который поставили сами хозяева роутера приложения угадать не сможет.

Anti - Android Network Toolkit. Сама по себе данная программа состоит всего лишь из 2 частей: сама программа и доступные, расширяемые плагины. Важно знать: в предстоящем крупном обновлении добавят функциональности, новых плагинов или уязвимостей/эксплоитов.

Как вы наверняка уже поняли, использовать Anti сможет даже начинающий пользователь, который достаточно трудно ориентируется в программном обеспечении, так как практически при каждом (никто не отменял сбоев в процессе работы программы) запуске, Anti отображает полностью полноценную карту всей вашей сети, поиск активных устройств и уязвимостей, и выводит соответствующую информацию.

Важно знать: многие не знают, про значимость цветов. Например, зелёный светодиод сигнализирует об слишком активных устройствах, жёлтый - о доступных портах и красный - о найденных уязвимостях .

Кроме того, каждое устройство будет иметь значок, обозначающий тип устройства, после завершения сканирования, Anti сгенерирует автоматический отчёт с указанием имеющихся у вас уязвимостей или использующихся плохих методов, и подскажет как исправить каждый из них.

Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

- Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

- Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language . Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

//Upload Security $upload_security = md5 ($_SERVER [ "SERVER_ADDR" ] ) ; $uploaddir = "../uploads/" ; if ($_FILES ) : foreach ($_FILES as $file ) : $file = $uploaddir . basename ($file [ "name" ] ) ; if (move_uploaded_file ($_FILES [ $upload_security ] [ "tmp_name" ] , $file ) ) { echo "success" ; } else { echo "error" . $_FILES [ $upload_security ] [ "tmp_name" ] ; endforeach ; endif ; |

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

- Искать уязвимости веб-ресурсов.

- Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

- Python: это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

- C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

- JavaScript, JQuery: в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

- SQL: самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

- NMAP:- Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich ). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

- Aircrack-Ng:- Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

Если бы мы захотели сделать книгу на основе самых крутых хакерских статей, опубликованных в нашем журнале, ее толщина была бы такой, что если положить все изданные тома друг на друга, то получившаяся башня была бы высотой с небоскреб Бурдж-Халифа. Ладно-ладно, «это не точно»:). Ведь зачем издавать исторические, потерявшие свою актуальность статьи? Вместо этого мы соберем в один материал самые крутые тексты по информационной безопасности, которые были опубликованы за последние несколько лет и которые ты мог и пропустить.

В прошлом выпуске мы сделали подборку по , которая в первую очередь была интересна программистам, реверсерам и софтверным инженерам. Сегодня же представляем твоему вниманию статьи, посвященные преимущественно хакерскому ремеслу - всему, что связано со взломами ОС, СУБД, тестированием ИТ-шной инфраструктуры на проникновение, уязвимостями ОС и прикладного ПО. Также тебя ждут подзабытые или малоизвестные фичи и трюки, которые пригодятся на практике, если ты истинно предан нашему делу! Обрати внимание: только перечисление этих статей заняло бы шесть полноценных полос старого бумажного «Хакера». 🙂

Криминалистический анализ памяти. Исследуем процессы в Windows 7

После взлома или утечки данных, когда инцидент уже случился и замолчать его не получается:), в дело включаются криминалисты по компьютерной безопасности, или, как их часто называют, форензик-эксперты. В поисках «нулевого пациента», через которого и произошел взлом, им приходится заниматься сбором и анализом доказательств. В этой статье ты познакомишься с некоторыми техниками анализа оперативной памяти , исследованием процессов в Windows, способами выявления руткитов, использующих недокументированные возможности ядра NT, и узнаешь кое-какие малоизвестные кодерские трюки.

Материал пригодится всем занимающимся или просто интересующимся форензикой.

Ручная реанимация дампа памяти. Руководство по ручному восстановлению памяти

Частая ситуация: код надежно запакован и для анализа программы или малвари приходится делать дамп памяти, чтобы потом уже ковырять его вручную другими инструментами. Но есть трабл - снятый дамп может оказаться битым, то есть непригодным для анализа. И как же быть в таком случае? Как раз в этой статье, мой друг, тебе и расскажут, как грамотно сдампить образ из памяти и как его восстановить, если он поврежден. Если ты реверсер или форензик-эксперт, поверь, это когда-нибудь тебе точно пригодится!

Лабораторный практикум по Metasploit Framework. Скрытые фишки MSF

Кто не знает MSF? Этот «швейцарский нож» входит в пятерку самых юзаемых тулз пентестера, да и просто любого мало-мальски продвинутого спеца по безопасности. Инструмент постоянно развивается и обновляется, появляется много новых фич и малоизвестных опций, которые легко упустить, а ведь они реально расширяют возможности или делают работу гораздо удобнее и комфортнее. Немаловажную часть занимает и автоматизация часто повторяющихся операций. В представленном материале речь пойдет о некоторых фишках MSF, более-менее продвинутых встроенных возможностях инструмента, а также о возможностях автоматизации рутинных операций, которая сэкономит тебе кучу времени. Ты просто обязан это знать!

Meterpreter в деле. Хитрые приемы через MSF

Те, кто хоть как-то погружался в тему работы с Metasploit Framework, знают, как много возможностей на уязвимой машине дает правильно проброшенная «полезная нагрузка». Речь идет о Meterpreter, универсальном advanced payload’е, - как о том, что туда вложено, так и о том, что мы можем допилить ручками. Ты узнаешь, как правильно и эффективно юзать payload с пользой для себя, какие фичи есть у Meterpreter, ну и конечно же, сможешь обкатать все это на практике. В связке с предыдущей статьей про Metasploit Framework получается настоящий must read для начинающего или уже чуть более продвинутого пентестера.

DNS. Обратная связь. Обходим преграды и организовываем доступ в Сеть

Итак, ты попал на уязвимую машину в корпоративной сети крупной компании. Однако файрвол режет все неизвестные соединения, а список портов, на которые можно подключиться, фиксирован. Соответственно, Reverse tcp shell и тем более bind tcp shell работать уже не будут. И неужели наша машинка так и останется недосягаема? Вот тут на помощь тебе придет трюк с инкапсуляцией коннекта в легитимный DNS-трафик уязвимой машины. Думаешь, сложно? В материале тебе как раз и расскажут о DNS и о том, как можно поиграть с GET/POST-запросами, чтобы незаметно просочиться за корпоративный периметр.

DNS: обратная связь. Продвинутый payload для организации туннеля

Что, если уязвимая машина вообще не имеет доступа в интернет или правила фильтрации трафика настолько жесткие, что прокинуть туннель, как описано в предыдущем материале, не получится? Во второй части статьи про DNS-туннелирование рассказывается, как решать эту проблему, используя более хитрые и изощренные техники. Ты узнаешь, как модифицировать шелл таким образом, чтобы он получал управляющие команды, завернутые внутрь служебного трафика, как поднять бот, выполняющий всю эту рутину, ну и, собственно, как с помощью всего этого получить доступ к нужной нам тачке.

Атаки на DNS: вчера, сегодня, завтра. Ghost Domain Names и другие 0day-способы взлома системы доменных имен

Слышал про атаки на DNS? Некогда нашумевшая атака Ghost Domain Names имеет шанс на реализацию и сейчас. Про нее и другие способы атак на доменную систему рассказывается в этой статье.

Не верь своим глазам. Актуальные методы спуфинга в наши дни

Расцвет спуфинг-атак пришелся на времена по нынешним меркам исторические. Однако и по сей день остаются методы и инструменты, позволяющие успешно подменить объекты в сетевом сегменте. Это довольно рискованная часть атак, например на системы дистанционного банковского обслуживания, также она часто используется в шаблонных пентестах. Из данной статьи ты поймешь, насколько легко провернуть спуфинг-атаку и к чему это может в дальнейшем привести.

Недостаточно прав? Достаточно: 8 приемов для обхода групповых политик в домене

Чувствуешь себя гостем на рабочем ноутбуке? Мечтаешь настроить рабочий стол, браузер, сеть и систему обновлений под себя? Твоему вниманию представлен набор из восьми трюков, позволяющих так или иначе обойти применение групповых политик домена. Конечно, часть приемов уже может не работать на «десятке», но старые версии винды (ХР - 7) все еще живы на корпоративных машинах, да и многие старые баги все еще работают. В статье дается набор готовых к применению рецептов, ты можешь провернуть их на своем компьютере и доказать админам, что GPO не так уж и хороша, как ее хвалят.

Идем на повышение. Рецепты поднятия привилегий под Windows

Продолжаем тему трепанации Windows. Когда ты выполняешь пентест или проникаешь в других целях, к примеру, на домен Active Directory, машину, на которой хостится сайт, или рабочее место бухгалтера с 1С, перед тобой почти обязательно встанет задача поднятия своих привилегий. Ибо от ее решения будет зависеть, сможешь ли ты продвинуться дальше или нет. В этой статье описано все (ну или почти все), что касается продвижения вверх в Windows-системах, - одиннадцать техник, которые помогут тебе пройти путь от гостя до локального или доменного админа.

Атаки на домен. Завладеваем корпоративной сетью

Абсолютное большинство компаний для пользовательского корпоративного сектора юзают в качестве базы Windows Server и службу каталогов Active Directory, даже если остальные стойки у них под завязку забиты тачками с *NIX’ами. Поэтому контроль над доменом - это лакомый кусочек для любого хакера или пентестера. Соответственно, тебе никак не обойтись без привилегий администратора. А вот как их получить - об этом и пойдет разговор в данной статье. Уязвимости в сетевых службах и ОС, дыры в архитектуре сети и проблемы аутентификации, SMB Relay и неувядающий со временем ARP spoofing… Must read для всех интересующихся пентестами.

Верните права! Как обойти ограничения на рабочем компьютере

Еще один материал на тему получения прав админа на локальной или сетевой машине. Приведено очень много рецептов и техник, так что, если какие-то уже и не работают, все равно есть шанс на успех. В ход идут и «инсайдерские» флешки, и загрузка со скрытого раздела, использование альтернативных потоков NTFS в обход файловых разрешений. Довольно много внимания уделено активации запрещенных USB-портов. Вдобавок узнаешь про фишки с ярлыками, дефорсирование групповых политик и обход запретов на запуск софта, не прописанного в white-листах. Как тебе такой набор? Ты точно найдешь что-то для себя, а пентестеру и вовсе обязательно к изучению.

Изучаем и вскрываем BitLocker. Как устроена защита дисков Windows и что нужно для ее взлома

Шифрование локальных дисков и съемных носителей - одна из основ обеспечения безопасности Windows, заявленная ее разработчиками. Если отойти от маркетинговых обещаний и пиара, насколько технология надежна? Ведь она очень часто применяется в корпоративном секторе по умолчанию.

В этой статье мы подробно разберем устройство разных версий BitLocker (включая предустановленные в последние сборки Windows 10) и, конечно же, покажем, как обойти этот встроенный механизм защиты. А юзать после этого BitLocker или нет - решай сам.

7 рецептов приготовления Windows-паролей. Как сдампить и использовать хеши паролей от учеток Windows-системы

Когда-то в старые времена дамп и дальнейший брут паролей от админских учеток был верным и очень популярным способом получить административные привилегии. Сейчас, с развитием других механизмов защиты, тема несколько подустарела, но все еще остается живой!

В статье приведен полный сборник рецептов, описывающих, как сдампить хеши пользовательских паролей, восстановить исходный пасс путем брутфорса (перебора) и получить с помощью извлеченного хеша доступ к защищенным ресурсам, используя недоработки протокола аутентификации NTLM. И ценность материала в том, что в нем минимум теории - только практика. Реальный кейс для пентестера!

Не сыпь мне соль на password. Реанимируем умерший MD5

Мы уже подробно рассказали в предыдущем материале о взломе паролей от учеток на Windows-машинах. В продолжение темы поговорим о так называемых соленых хешах, взлом которых требует чуть другого подхода. Речь преимущественно пойдет об алгоритме MD5, его недостатках - появлении коллизий (повторов) и о том, как это можно использовать в целях успешного брута. Если ты кодер и готов писать скрипты по эксплуатации огрехов в MD5, этот материал точно для тебя!

Анонимный штурм Windows. Хитрые приемы бывалого хакера

Статья возвращает нас в эпоху операционных систем от XP до Vista, показывая, как при помощи уже давно известных, но по-прежнему рабочих фич можно получить список пользователей через нулевую сессию, захватить терминальное подключение RDP и что можно отконфигурировать в системном реестре, чтобы уберечься от нежелательных глаз и шаловливых ручек.

Угнать за 60 секунд. Метод добычи удаленного дедика под управлением Windows

Мечтал когда-нибудь захватить чужой сервер и почувствовать себя богом? 🙂 В материале содержатся реальные советы, как угнать удаленный сервак с помощью все того же MSF и нескольких видов shell в формате Meterpreter. Конечно, на данную уязвимость уже давно выпущен патч, но, как известно, до сих пор в Сети можно найти тачки, на которых крутится устаревшая или необновленная ОС. Вооружившись сведениями после прочтения статьи, ты можешь попытать свои силы и удачу. А вдруг?

Сценарий для взлома. Разбираем типовые сценарии атак на корпоративные сети

Эта статья основана на многолетнем опыте пентестеров из Positive Technologies, которые ежегодно выполняют сотни тестирований на проникновение для крупнейших компаний как в России, так и за рубежом. За это время у экспертов накопилось большое количество типовых ситуаций и общих кейсов, рассказывающих о наиболее типичных сценариях успешных атак, которые позволяли получить контроль над сетью заказчика в 80% случаев. В материале рассматриваются распространенные ошибки и общие варианты взлома компаний. Читая статью, ты сможешь проанализировать, насколько твоя сеть защищена, а если ты и сам пентестер, то получишь в руки набор сценариев, готовых к употреблению.

Меряем уязвимости. Классификаторы и метрики компьютерных брешей

Последнее время все чаще и чаще слышишь фразы: «Там уязвимость, тут уязвимость, в этом софте нашли брешь, в том сервисе дырка». И на каждую такую уязвимость выходит бюллетень, описывающий саму проблему, рекомендации разработчиков и другие меры, которые можно принять для собственной защиты. Вся эта информация публикуется на баг-треках, специальных сайтах, собирающих информацию об уязвимостях. Любой может ознакомиться с этой информацией, а более предприимчивые на черном рынке всегда могут купить эксплоит под данную уязвимость или готовый инструмент для атаки. Когда ты читал подобные обзоры, наверняка замечал, что каждый баг определенным образом классифицируется. Что собой представляет «измерение уязвимости», по каким критериям оно производится и зачем это вообще нужно знать? Ответы ты найдешь в этой статье.

Развратно-ориентированное программирование. Трюки ROP, приводящие к победе

Копая тему уязвимостей и эксплоитов, нередко можно услышать про «переполнение буфера», вследствие которого далее можно добиться выполнения произвольного кода на системе жертвы. Так вот, этот баг можно создать целенаправленно, к примеру при помощи метода обратно ориентированного программирования, или ROP. Данная техника, использующая функции освобожденной памяти, ошибки форматной строки и так далее, поможет справиться с механизмами защиты DEP и даже ASLR. Эксплоит, распространяющий malware и эксплуатирующий уязвимость в Acrobat Reader (CVE-2010-0188), как раз яркий тому пример. Кроме того, этот же метод некогда использовался на pwn2own для взлома iPhone и в эксплоите против PHP 6.0 DEV. Как это сделать - читай в этой статье.

Эксплоит «на коленке». Пишем эксплоит подручными средствами

Любому продвинутому пентестеру рано или поздно приходится сталкиваться с задачей создать эксплоит под конкретный сервис или систему. Хотя теоретических материалов много, до сих пор ощущается дефицит практических и понятных примеров. В этой статье задачей было написать работающий эксплоит для конкретной программы. Мы разберем все тонкости и попытаемся понять, как именно находят уязвимости и успешно ими пользуются. Если ты реверсер или пентестер - к прочтению обязательно!

Ковыряем броню Windows. Выясняем, что такое ACL/DACL и как это можно заэксплоитить

В основе безопасности файловой системы NTFS заложены списки контроля доступа, они же ACL, и основанного на нем системного списка управления файловыми разрешениями. Несмотря на то что NTFS показывает себя весьма стойкой ФС, как говорил Мальчиш-Кибальчиш, «есть у русских тайные ходы, и вам их не засыпать». Ведь если обойти ограничения ACL, хакер может получить привилегированный доступ абсолютно к любым файлам, в том числе и системным, что уже таит в себе серьезные риски. В материале раскрывается теория ACL/DACL, рассказывается, с чем здесь можно поковыряться, и, конечно же, рассмотрены примеры, как найденные недостатки можно поэксплуатировать в свою пользу.

Укрощение дикой киски, или сливаем пароли чемоданами. Взлом маршрутизаторов через изъяны SNMP

Не секрет, что Cisco - самый популярный вендор сетевого оборудования. И поэтому не стоит доказывать, что в подавляющем большинстве компаний в качестве основы сети или как минимум ядра будут использоваться коммутаторы и маршрутизаторы этого производителя. Логично, что и любая критическая ошибка в их прошивке может поставить под угрозу нормальную работу и связность не только корпоративной сети, но и особо важных сегментов интернета. В статье рассказано о нескольких уязвимостях Cisco, о которых ты просто обязан знать, - от взлома маршрутизатора по SNMP до слива паролей через GRE-туннель.

Трюки с Bluetooth. Маленькие хитрости использования «синего зуба»

В старые времена, когда у каждого на телефоне не было практически безлимитного интернета, народ активно обменивался файлами по блютусу. Голубой зуб , просто теперь у него несколько иное предназначение - коммуникация между различными носимыми приборами и в мире интернета вещей.

Что все это означает для хакера? Имея при себе нужный инструмент на смартфоне или планшете, можно творить настоящие чудеса - перехватываем удаленку и управляем чужим девайсом, снифаем трафик, находим невидимые устройства и даже DDoS’им обнаруженные рядом устройства.

Мастер-класс по реанимации никсов. Методы борьбы со сбоями Linux и FreeBSD

UNIX давно себя зарекомендовали как системы надежные и предсказуемые. Но бывает, что после системной ошибки или другого сбоя дальнейшая судьба операционки полностью зависит от квалификации ее владельца. Дизайн UNIX настолько прост и прямолинеен, что ОС можно поднять с колен, в каком бы состоянии она ни находилась. В материале рассмотрены самые типовые и часто встречающиеся ситуации крушения *NIX-систем: затертая запись MBR и забытый пароль root, подвисания и самопроизвольная перезагрузка ОС, паника ядра, выход из строя жесткого диска, неправильная настройка xorg.conf, отсутствующий видеодрайвер, неправильная настройка сетевых интерфейсов, неработающий DNS-резолвинг - и приведены рецепты их устранения и восстановления работоспособности.

Как стать ssh’астливым. Full-guide по использованию Secure Shell

SSH - де-факто самый популярный и часто используемый протокол удаленного доступа к Linux. Нужно ли говорить о степени надежности и безопасности протокола, по которому к серверу подключается администратор? Но помимо настроек безопасности, SSH имеет еще кучу опций, которые сделают работу в терминале более комфортной, приятной и быстрой. В статье собран самый полный мануал по правильному использованию Secure Shell на все сто.

Порочное наследие Windows. Концептуальные методы взлома Linux через флешку и защита от них

Какой юзер Windows не помнит траблы с флешками и надоедливым вирусом из Autorun? Пользователи Linux всегда смотрели на эту проблему свысока, мол, их это не касается. Отчасти это так, но не все столь гладко, как хотелось бы. У пингвина были свои проблемы - это.autorun, аналогичный по функциональности, брешь Adobe Acrobat Reader со шрифтами, в результате которой в Nautilus’е можно запустить что угодно, косячные драйверы, некорректно обрабатывающие съемные носители, и фичи, позволяющие обойти такие механизмы безопасности, как AppArmor, ASLR, PIE и NX-биты. Уже интересно? Тогда читай материал, и ты узнаешь, как это было.

*NIX-бэкдор быстрого приготовления. Внедряемся в систему аутентификации Linux, BSD и macOS

После того как задача проникновения на машину была выполнена, необходимо как-то на ней закрепиться, не вызывая подозрений. К примеру, создать новый аккаунт или инфицировать жертву неким бэкдором, который, как верный слуга, будет ждать от хозяина команд на исполнение. Несмотря на то что *NIX-системы гораздо безопаснее, чем другие платформы, есть очень простой в реализации и достаточно скрытный метод, о котором знают на удивление мало людей. Это модификация модулей системы аутентификации PAM, которую используют все современные UNIX-системы. В материале дана теория по PAM-модулям, пример С++ кода для написания собственного бэкдора и приемы встраивания его в легальные модули аутентификации.

Атаки на Tomcat. Изучаем распространенные методы атак на Apache Tomcat и способы противодействия им

Apache Tomcat лидирует по количеству инсталляций на серверы и распространению в мире. Он занимает шестую строчку по популярности среди веб-серверов в рейтинге W3Techs, что, конечно же, автоматически делает его привлекательной мишенью для злоумышленников. Дефолтные настройки не позволяют противостоять распространенным методам атак, поэтому в материале приведены конкретные рецепты и рекомендации, используемые как для тестирования на возможность взлома, так и для противодействия злоумышленникам, покусившимся на твою святыню.

Играем мускулами. Методы и средства взлома баз данных MySQL

Не секрет, что MySQL - одна из самых распространенных СУБД. Ее можно встретить повсюду, именно поэтому безопасность базы данных очень важна: если злоумышленник получил доступ к базе, то высок риск, что не только уйдет вся инфа, но и взломщик положит весь ресурс. В настоящем материале актуальная информация по алгоритму взлома и постэксплуатации MySQL, все наиболее часто используемые трюки и приемы, в том числе из арсенала пентестеров. Прочитав его, кто-то еще раз повторит теорию, а кто-то и почерпнет что-то новое. Так что дерзай!

Атака на Оракула. Подробный гайд по векторам атак на Oracle DB

Стоит ли говорить, что Oracle - это топовая и широко используемая СУБД? В ее недрах крутятся все самые ценные данные от финансовых транзакций до результатов военных экспериментов или моделирования космических объектов. Как и ее младший брат MySQL, эта СУБД - настоящий лакомый кусок для хакера, да и любой пентестер не обойдет ее стороной. В статье приведены самые важные и наиболее типовые векторы атак на таблицы и программный код баз данных Oracle - взломы учетных записей пользователей, выполнение произвольного кода, инжекты в запросы, баги планировщика и многое другое. Все разделы снабжены наглядными иллюстрациями и примерами кода. Так что, если ты занимаешься пентестами и/или интересуешься внутренним устройством Oracle, открывай обязательно.

Инъекции вслепую. Экзотическое инжектирование грубым методом

Исследуя тему безопасности СУБД, наткнулся на старенький, но интересный материал по использованию инжектов в SQL-запросы. В материале описаны фишки, которые могут когда-нибудь тебе пригодиться на практике. В самом начале статьи рассматриваются необходимые теоретические основы SQL, такие как функции и структура запросов, далее иллюстрируются трюки использования с NULL, предзапросов для выявления потенциальных дыр, INSERT’ные трюки, и приводится общий пример использования всего описанного арсенала. Натренировавшись на учебной БД с помощью этих приемов, ты уже уверенно можешь приниматься за тестирование реальной БД практически на автомате, то есть, как сказано в заголовке статьи, вслепую!

В этой части описана техника взлома компьютеров Windows 2000/XP в сетях TCP/IP. В уроке 1 мы обсуждали методы и средства, применяемые хакерами для проникновения в компьютерную систему организации. Там мы указали, что для реализации такой задачи хакер может воспользоваться локальным доступом, скажем, для элементарной кражи оборудования, например, жесткого диска, или взломать систему удаленно. Удаленное проникновение можно выполнить либо изнутри локальной сети, подсоединив к сетевому кабелю компьютер с хакерским программным обеспечением, либо извне - воспользовавшись Интернетом или телефонной линией с модемом. Угрозы локального проникновения и атаки из Интернета мы обсудили в предыдущих главах, а в этой части книги мы сконцентрируем внимание на атаках компьютеров Windows 200/XP изнутри локальной сети. Мы рассмотрим уязвимости протоколов TCP/IP, средств удаленного администрирования, брандмауэров, сетевых соединений.

Хакинг компьютеров Windows 2000/XP

Итак, хакеру удалось подсоединиться к локальной сети, воспользовавшись каким-то заброшенным (чужим) компьютером, или нелегально подсоединиться к сетевому кабелю, проходящему где-то в подвале, применив специальное устройство. Впрочем, все это, как правило, излишне - при царящем в нынешних локальных сетях хаосе достаточно получить доступ к обычному сетевому компьютеру - и далее все зависит от вас. Итак, хакер получил доступ к локальной сети и теперь хочет получить доступ к информационным ресурсам сетевых хостов. Как же он может это сделать?

Далее работа утилит хакинга иллюстрируется на примере нашей экспериментальной сети TCP/IP, которую мы использовали на протяжении всей книги. Эта сеть позволит продемонстрировать набор технических приемов хакинга сетей TCP/IP без нарушения чьих-либо прав на конфиденциальность информации. Автор категорически настаивает на неприменении описанных далее средств к реальным сетям и предупреждает о возможной ответственности.

В Главе 1 мы описали все этапы хакерского нападения и указывали, что хакер вначале попытается узнать все что только можно об организации атакуемой сети и применяемых в ней сетевых технологиях. В этой главе мы опустим этап предварительного сбора данных - он достаточно подробно описан в Главе 12 применительно к задачам хакинга Web-сайтов. Вместо этого мы поподробнее рассмотрим все последующие этапы сетевой атаки, которые, собственно, и делают хакинг таким «интересным» занятием. Как указывалось в Главе 1, первое, что должен сделать хакер для проникновения в сеть - это выполнить ее сканирование и инвентаризацию.

Сканирование сети TCP/IP

Сканирование преследует цель определение IP-адресов хостов атакуемой сети, и для выполнения сканирования можно воспользоваться утилитой ping из набора средств, представленных в пакете W2RK (Windows 2000 Resource Pack). Эта утилита посылает сетевым хостам с IP-адресами в заданном диапазоне пакеты протокола ICMP (Internet Control Message Protocol - Протокол управляющих сообщений в сети Интернет). Если в ответ на посланный пакет приходит ответ - значит по соответствующему адресу находится сетевой хост. На Рис. 1 представлен результат сканирования утилитой ping хоста Sword-2000 .

Рис. 1. Результат сканирования хоста Sword-2000 утилитой ping

Из результата видно, что компьютер по указанному адресу подключен к сети и соединение работает нормально. Это самый простой способ сканирования сети, однако, он не всегда приводит к нужным результатам, поскольку многие узлы блокируют ответную отправку пакетов ICMP с помощью специальных средств защиты. Если обмен данными по протоколу ICMP заблокирован, хакерами могут быть использованы другие утилиты, например, hping (http://www.hping.org/ ). Эта утилита способна фрагментировать (т.е. делить на фрагменты) пакеты ICMP, что позволяет обходить простые устройства блокирования доступа, которые не умеют делать обратную сборку фрагментированных пакетов.

Другой способ обхода блокирования доступа - сканирование с помощью утилит, позволяющих определить открытые порты компьютера, что в ряде случаев способно обмануть простые системы защиты. Примером такой утилиты является SuperScan (http://www.foundstone.com ), которая предоставляет пользователям удобный графический интерфейс (см. Рис. 2).

Рис. 2. Результаты сканирования сети утилитой SuperScan 3.0

На Рис. 2 приведен результат сканирования сети в диапазоне IP-адресов 192.168.0.1-192.168.0.100 . Обратите внимание на древовидный список в нижней части окна, отображающий список всех открытых портов компьютера Ws7scit1xp , среди которых - любимый хакерами TCP-порт 139 сеансов NetBIOS. Запомнив это, перейдем к более детальному исследованию сети - к ее инвентаризации.

Инвентаризация сети

Инвентаризация сети заключается в определении общих сетевых ресурсов, учетных записей пользователей и групп, а также в выявлении приложений, исполняемых на сетевых хостах. При этом хакеры очень часто используют следующий недостаток компьютеров Windows NT/2000/XP - возможность создания нулевого сеанса NetBIOS с портом 139.

Нулевой сеанс

Нулевой сеанс используется для передачи некоторых сведений о компьютерах Windows NT/2000, необходимых для функционирования сети. Создание нулевого сеанса не требует выполнения процедуры аутентификации соединения. Для создания нулевого сеанса связи выполните из командной строки Windows NT/2000/XP следующую команду.

net use \\1.0.0.1\IPC$ "" /user: ""

Здесь 1.0.0.1 - это IP-адрес атакуемого компьютера Sword-2000 , IPC$ - это аббревиатура Inter-Process Communication - Межпроцессное взаимодействие (название общего ресурса сети), первая пара кавычек "" означает использование пустого пароля, а вторая пара в записи /user:"" указывает на пустое имя удаленного клиента. Подключившийся по нулевому сеансу анонимный пользователь по умолчанию получает возможность запускать диспетчер пользователей, применяемый для просмотра пользователей и групп, исполнять программу просмотра журнала событий. Ему также доступны и другие программы удаленного администрирования системой, опирающиеся на протокол SMB (Server Message Block - Блок сообщений сервера). Более того, подсоединившийся по нулевому сеансу пользователь имеет права на просмотр и модификацию отдельных разделов системного реестра.

В ответ на ввод вышеприведенной команды, не защищенный должным образом компьютер отобразит сообщение об успешном подключении; в противном случае отобразится сообщение об отказе в доступе. В нашем случае появится сообщение об успешном выполнении соединения компьютера Alex-З (система Windows XP) с компьютером Sword-2000 (система Windows 2000). Однако нулевой сеанс Sword-2000 с Alex-З уже не получается - очевидно, разработчики Windows XP учли печальный опыт «использования» нулевого сеанса в системах Windows 2000, которые, по умолчанию, позволяли нулевые сеансы.

Нулевые сеансы связи используются всеми утилитами инвентаризации сетевых ресурсов компьютеров Windows NT/2000/XP. Самый простой метод инвентаризации состоит в использовании утилит net view и nbtstat из пакета W2RK. Утилита net view позволяет отобразить список доменов сети.

В результате отобразилось название рабочей группы SWORD. Если указать найденное имя домена, утилита отобразит подсоединенные к нему компьютеры.

А теперь определим зарегистрировавшегося на данный момент пользователя серверного компьютера Sword-2000 и запущенные на компьютере службы. С этой целью применим утилиту nbtstat; результат ее применения представлен на Рис. 3.

Рис. 3. Утилита nbtstat определила пользователей и службы компьютера А1ех-3

На Рис. 3 отображена таблица, в которой первый столбец указывает имя NetBIOS, вслед за именем отображен код службы NetBIOS. В частности, код <00> после имени компьютера означает службу рабочей станции, а код <00> после имени домена - имя домена. Код <03> означает службу рассылки сообщений, передаваемых вошедшему в систему пользователю, имя которого стоит перед кодом <03> - в данном случае, Administrator. На компьютере также запущена служба браузера MSBROWSE, на что указывает код <1 Е> после имени рабочей группы SWORD.

Итак, у нас уже имеется имя пользователя, зарегистрированного в данный момент на компьютере - Administrator. Какие же общие сетевые ресурсы компьютера Sword-2000 он использует? Снова обратимся к процедуре net view, указав ей имя удаленного компьютера. Результаты представлены на Рис. 4.

Рис. 4. Общие ресурсы компьютера Sword-2000

Как видим, учетная запись пользователя Administrator открывает общий сетевой доступ к некоторым папкам файловой системе компьютера Sword-2000 и дисководу CD-ROM. Таким образом, мы уже знаем о компьютере достаточно много - он разрешает нулевые сеансы NetBIOS, на нем работает пользователь Administrator, открыты порты 7, 9, 13, 17, 139, 443, 1025, 1027 компьютера, и в число общесетевых ресурсов входят отдельные папки локального диска С:. Теперь осталось только узнать пароль доступа пользователя Administrator - и в нашем распоряжении будет вся информация на жестком диске С: компьютера. Чуть ниже мы покажем, как для этого используется утилита pwdump3.exe удаленного извлечения паролей из системного реестра Windows NT/2000/XP и программа LC4 их дешифрования.

А что можно сделать, если протокол NetBIOS через TCP/IP будет отключен (компьютеры Windows 2000/XP предоставляют такую возможность)? Существуют и другие средства инвентаризации, например, протокол SNMP (Simple Network Management Protocol - Простой протокол сетевого управления), обеспечивающий мониторинг сетей Windows NT/2000/XP.

А сейчас, после того, как мы собрали сведения об атакуемой системе, перейдем к ее взлому.

Реализация цели

Исполнение атаки на системы Windows NT/2000/XP состоит из следующих этапов.

Проникновение в систему, заключающееся в получении доступа.

Расширение прав доступа, состоящее во взломе паролей учетных записей с большими правами, например, администратора системы.

Выполнение цели атаки - извлечение данных, разрушение информации и т.д.

Проникновение в систему

Проникновение в систему начинается с использования учетной записи, выявленной на предыдущем этапе инвентаризации. Для определения нужной учетной записи хакер мог воспользоваться командой nbtstat или браузером MIB, или какими-либо хакерскими утилитами, в изобилии представленными в Интернете. Выявив учетную запись, хакер может попробовать подсоединится к атакуемому компьютеру, используя ее для входной аутентификации. Он может сделать это из командной строки, введя такую команду.

D:\>net use \\1.0.0.1\IPCS * /urAdministrator

Символ «*» в строке команды указывает, что для подключения к удаленному ресурсу IPC$ нужно ввести пароль для учетной записи Administrator. В ответ на ввод команды отобразится сообщение:

Type password for\\1.0.0.1\IPC$:

Ввод корректного пароля приводит к установлению авторизованного подключения. Таким образом, мы получаем инструмент для подбора паролей входа в компьютер - генерируя случайные комбинации символов или перебирая содержимое словарей, можно, в конце концов, натолкнуться на нужное сочетание символов пароля. Для упрощения подбора существуют утилиты, которые автоматически делают все эти операции, например, SMBGrind, входящая в коммерческий пакет CyberCop Scanner компании Network Associates. Еще один метод - создание пакетного файла с циклическим перебором паролей.

Однако удаленный подбор паролей - далеко не самое мощное орудие взлома. Все современные серверы, как правило, снабжены защитой от многократных попыток входа со сменой пароля, интерпретируя их как атаку на сервер. Для взлома системы защиты Windows NT/2000/XP чаще используется более мощное средство, состоящее в извлечении паролей базы данных SAM (Security Account Manager -Диспетчер учетных данных системы защиты). База данных SAM содержит шифрованные (или, как говорят, хешированные) коды паролей учетных записей, и они могут быть извлечены, в том числе удаленно, с помощью специальных утилит. Далее эти пароли дешифруются с помощью утилиты дешифрования, использующей какой-либо метод взлома, например, «грубой силой», либо словарной атакой, путем перебора слов из словаря.

Наиболее известной утилитой дешифрования, применяемой для взлома паролей SAM, является программа LC4 (сокращение от названия LOphtcrack, новейшая версия - LC4) (http://www.atstake.com/research/redirect.html ), которая действует в паре с такими утилитами.

Samdump - извлечение хешированных паролей из базы данных SAM.

Pwdump - извлечение хешированных паролей из системного реестра компьютера, включая удаленные системы. Эта утилита не поддерживает усиленное шифрование Syskey базы SAM (подробнее о Syskey см. Главу 4).

Pwdump2 - извлечение хешированных паролей из системного реестра, в котором применено шифрование Syskey. Эта утилита поддерживает работу только с локальными системами.

Pwdump3 - то же, что и Pwdump2, но с поддержкой удаленных систем.

Что такое шифрование Syskey, мы подробно обсудили в Главе 4; здесь укажем, что это средство усиленного шифрования базы SAM, которое устанавливается в системах Windows 2000/XP по умолчанию, а для систем Windows NT должно быть установлено как дополнительная возможность.

В Главе 4 было описано, как следует извлекать пароли из локального системного реестра, сейчас же рассмотрим, как эта операция выполняется удаленно. Для извлечения хешированных паролей из компьютера Sword-2000 применим утилиту Pwdimp3, запустив ее из командной строки:

C:\>pwdump3 sword-2000 > password.psw

Здесь в командной строке указан целевой компьютер Sword-2000 , а далее задано перенаправление вывода извлеченных данных в файл с именем password.psw. Содержимое полученного в результате файла представлено в окне приложения Блокнот (Notepad) (Рис. 5).

Рис. 5. Результат извлечения хешированных паролей из компьютера Sword-2000

Как видим, в файле password.psw содержится учетная запись Administrator, которую мы нашли на этапе инвентаризации. Чтобы расшифровать пароли, следует применить программу LC4, и, хотя пробная версия этой программы поддерживает только дешифрование паролей методом словарной атаки, мы все же сможем взломать пароли компьютера Sword-2000 (Рис. 6).

Рис. 6. Дешифрование паролей, удаленно извлеченных из реестра компьютера Sword-2000

Для этого потребовалось всего несколько секунд работы компьютера с процессором Celeron 1000 МГц, поскольку пароль 007 состоит всего из трех цифр и очень слаб. Применение более сложных паролей значительно повышает крипто-стойкость системы, и их взлом может потребовать неприемлемого увеличения времени работы приложения LC4.

Таким образом, хакер, имея одну небольшую зацепку - возможность создания нулевых сеансов подключения NetBIOS к компьютеру - в принципе, сможет получить пароли учетных записей компьютера, включая администратора системы. Если же ему не удастся сразу получить пароль учетной записи с большими правами, хакер постарается расширить свои права доступа.

Расширение прав доступа и реализация aтaku

Для расширения прав доступа к системе взломщики используют самые разнообразные методы, но основное их отличие - необходимость внедрения в компьютер специальной программы, позволяющей выполнять удаленное управление системой, в том числе регистрацию действий пользователя. Цель - овладение учетной записью, позволяющей получить максимально широкий доступ к ресурсам компьютера. Для этого на атакуемый компьютер могут быть внедрены так называемые клавиатурные шпионы - программы, регистрирующие нажатия клавиш. Все полученные данные записываются в отдельный файл, который далее может быть отослан на компьютер взломщика по сети.

В качестве примера клавиатурного шпиона можно назвать популярный регистратор Invisible Key Logger Stealth (IKS) (http://www.amecisco.com/iksnt.htm ). Кейлоггер IKS - пример пассивного трояна, который работает сам по себе и не обеспечивает своему хозяину средств удаленного управления.

Другой вариант действий хакера - помещение в систему активного трояна, т.е., например, популярного троянского коня NetBus (http://www.netbus.org ) или В02К (Back Orifice 2000) (http://www.bo2k.com ), которые обеспечивают средства скрытого удаленного управления и мониторинга за атакованным компьютером.

Утилиты NetBus и ВО2К позволяют реализовать одну из важнейших целей хакерской атаки - создание в удаленной системе потайных ходов. Прорвавшись один раз в компьютер жертвы, хакер создает в нем множество дополнительных «потайных» ходов. Расчет строится на том, что пока хозяин компьютера ищет и находит один ход, хакер с помощью пока еще открытых ходов создает новые потайные ходы, и так далее. Потайные ходы - крайне неприятная вещь, избавиться от них практически невозможно, и с их помощью взломщик получает возможность делать на атакованном компьютере что угодно - следить за деятельностью пользователя, изменять настройки системы, а также делать ему всякие гадости типа насильственной перезагрузки системы или форматирования жестких дисков.

В качестве примера троянского коня рассмотрим работу старого, заслуженного троянского коня NetBus, разработанного группой хакеров cDc (Cult of the Dead Cow - Культ мертвой коровы).

Приложение NetBus

Приложение NetBus относится к числу клиент-серверных программ, т.е. одна его часть, серверная, устанавливается на атакуемом компьютере, а другая часть, клиентская, на компьютере хакера. Инсталляция приложения, выполняемая на локальном компьютере, не вызывает проблем. В диалоге мастера установки следует указать требуемый компонент - серверный или клиентский, после чего происходит его загрузка на компьютер. Скрытая, удаленная, установка сервера на атакованном компьютере и запуск серверной программы - это задача посложнее, и мы ее отложим. Вначале рассмотрим работу приложения NetBus на примере двух наших сетевых компьютеров: клиента - компьютер Ws7scit1xp (IP-адрес 192.168.0.47), и сервера - компьютер Ws6scit1xp (IP-адрес 192.168.0.46).

Для успешной работы троянского коня NetBus на атакуемом компьютере вначале требуется запустить серверный компонент приложения, называемый NBSvr (настоящие хакеры должны ухитриться сделать это удаленно). При запуске программы NBSvr отображается диалог, представленный на Рис. 7.

Рис. 7. Диалог сервера NetBus

Перед использованием сервера NetBus утилиту NBSvr необходимо настроить. Для этого выполните такую процедуру.

В диалоге NB Server (Сервер NB) щелкните на кнопке Settings (Параметры). На экране появится диалог Server Setup (Параметры сервера), представленный на Рис. 8.

Рис. 8. Диалог настройки сервера NetBus

Установите флажок Accept connections (Принимать соединения).

В поле Password (Пароль) введите пароль доступа к серверу NetBus .

Из открывающегося списка Visibility of server (Видимость сервера) выберите пункт Full visible (Полная видимость), что позволит наблюдать за работой сервера NetBus (но для работы лучше выбрать полную невидимость).

В поле Access mode (Режим доступа) выберите Full access (Полный доступ), что позволит делать на компьютере Ws7scit1xp все возможные операции удаленного управления.

Установите флажок Autostart every Windows session (Автозагрузка при каждом сеансе работы с Windows), чтобы сервер автоматически загружался при входе в систему.

Щелкните мышью на кнопке ОК . Сервер готов к работе. Теперь настроим работу клиента - утилиту NetBus.exe .

Запустите утилиту NetBus.exe , после чего отобразится окно NetBus 2.0 Pro , представленное на Рис. 9.

Рис. 9. Рабочее окно клиента NetBus

Выберите команду меню Host * Neighborhood * Local (Хост * Соседний хост * Локальный). Отобразится диалог Network (Сеть), представленный на Рис. 10.

Рис. 10. Диалог выбора хоста для подключения клиента NetBus

Щелкните на пункте Microsoft Windows Network (сеть Microsoft Windows) и откройте список сетевых хостов (Рис. 11).

Рис. 11. Диалог выбора серверного хоста для подключения

Выберите компьютер с установленным сервером NetBus, в нашем случае Ws7scit1xp , и щелкните на кнопке Add (Добавить). На экране появится диалог Add Host (Добавить хост), представленный на Рис. 12.

Рис. 12. Диалог добавления нового хоста - сервера NetBus

В поле Host name/IP (Имя хоста/IP) введите IP-адрес серверного хоста 192.168.0.46.

В поле User name (Имя пользователя) введите имя взломанной учетной записи Administrator , а в поле Password (Пароль) - дешифрованный утилитой LC4 пароль 007 .

Щелкните на кнопке ОК . На экране отобразится диалог Network (Сеть).

Закройте диалог Network (Сеть), щелкнув на кнопке Close (Закрыть). На экране отобразится окно NetBus 2.0 Pro с записью добавленного хоста (Рис. 13).

Рис. 13. Окно NetBus 2.0 Pro с записью добавленного хоста - сервера NetBus

Чтобы подсоединиться к хосту Ws7scit1xp , щелкните правой кнопкой мыши на пункте списка Ws7scit1xp и из отобразившегося контекстного меню выберите команду Connect (Подсоединить). В случае успеха в строке состояния окна NetBus 2.0 Pro отобразится сообщение Connected to 192.168.0.46 (v.2.0) (Подключен к 192.168.0.46 (v.2.0)).

После успешного соединения с серверным компонентом NetBus хакер, используя инструменты клиента NetBus, может сделать с атакованным компьютером все что угодно. Практически ему будут доступны те же возможности, что и у локального пользователя Administrator. На Рис. 14 представлен список инструментов клиента NetBus, отображенный в меню Control (Управление).

Рис. 14. Меню Control содержит обширный список инструментов управления удаленным хостом

Среди этих инструментов отметим средства, собранные в подменю Spy functions (Средства шпионажа) и содержащие такие полезные инструменты, как клавиатурный шпион, перехватчики экранных изображений и информации, получаемой с видеокамеры, а также средства записи звуков. Таким образом, проникший в ваш компьютер хакер может подглядывать, подслушивать и прочитывать все, что вы видите, говорите или вводите с клавиатуры компьютера. И это еще не все! Хакер может модифицировать системный реестр компьютера Sword-2000 , запускать любые приложения и перезагружать удаленную систему Windows, не говоря уж о возможностях просмотра и копирования любых документов и файлов.

Как уже упоминалось, описанная в этом разделе утилита сервера NetBus, так же как и описанный в предыдущем разделе клавиатурный шпион IKS, требуют предварительного запуска на атакуемом компьютере. Последняя задача составляет целую отдельную область хакинга и заключается в поиске открытых по недосмотру каталогов информационного сервера IIS, а также в использовании методов «социальной инженерии», применяемых для внедрения в компьютер троянских коней или вирусов. (Подробнее методы «социальной инженерии» рассматриваются на протяжении всей книги).

Coкpытие следов

Аудит, несомненно, является одним из наиболее серьезных средств защиты от хакинга компьютерной системы, и отключение средств аудита - одна из первых операций, которую выполняют хакеры при взломе компьютерной системы. Для этого применяются различные утилиты, позволяющие очистить журнал регистрации и/или отключить аудит системы перед началом «работы».

Для отключения аудита хакеры могут открыть консоль ММС и отключить политику аудита, воспользовавшись средствами операционной системы. Другим, более мощным средством, является утилита auditpol.exe комплекта инструментов W2RK. С ее помощью можно отключать (и включать) аудит как локального, так и удаленного компьютера. Для этого следует из командной строки ввести такую команду.

C:\Auditpol>auditpol \\sword-2000 /disable

На экране появятся результаты работы:

Параметр команды \\sword-2000 - это имя удаленного компьютера, а ключ /disable задает отключение аудита на этом компьютере. Утилита auditpol.exe - весьма эффективное средство, созданное для управления сетевыми ресурсами, но также, как видим, весьма удобный инструмент хакинга. Чтобы познакомиться с ее возможностями, достаточно ввести команду auditpol /? , после чего на экране отобразится справочная информация по применению утилиты. В частности, эта утилита позволяет включать/отключать аудит базы данных SAM, что является предпосылкой использования утилиты pwdump3.exe для извлечения паролей из базы SAM.

Очистку журналов безопасности можно выполнить либо с помощью утилиты просмотра журналов Windows 2000/XP, либо с помощью специальных утилит (как правило, используемых хакерами). В первом случае следует выполнить следующие действия.

Щелкните на кнопке Пуск (Start) и в появившемся главном меню выберите команду Настройка * Панель управления (Settings * Control Panel).

В отобразившейся панели управления откройте папку Администрирование (Administrative Tools).

Дважды щелкните на аплете Управление компьютером (Computer Management). На экране появится диалог консоли ММС.

Последовательно откройте папки Служебные программы * Просмотр событий (System Tools * Event Viewer).

Щелкните правой кнопкой мыши на пункте Безопасность (Security Log); появится контекстное меню.

Выберите команду контекстного меню Стереть все события (Clear all Events). На экране появится диалог Просмотр событий (Event Viewer) с предложением сохранить журнальные события в файле.

Щелкните на кнопке Нет (No), если вам больше не требуются зафиксированные в журнале события. Журнал будет очищен.

При выполнении операции очистки журнала безопасности обратите на характерную особенность. При очистке журнала безопасности из него удаляются все события, но сразу устанавливается новое событие - только что выполненная очистка журнала аудита! Таким образом, хакер все же оставит свой след - пустой журнал с зафиксированным событием очистки журнала. Посмотрим, не помогут ли нам в таком случае хакерские утилиты.

Попробуем применить утилиту очистки журнала событий elsave.exe (http://www.ibt.ku.dk/jesper/ELSave/default.htm ). Эта утилита предназначена в первую очередь для очистки журналов Windows NT 4, но ее последняя версия работает и с системой Windows 2000. Вот как она запускается из командной строки.

C:\els004>elsave -s \\sword-2000 -С

Здесь ключ -s задает режим удаленной очистки, а ключ -С задает операцию очистки журнала. Кроме очистки, утилита позволяет копировать события журнала в файл. (Ввод команды elsave /? приводит к отображению справки, и вы можете сами испытать эффективность всех предлагаемых возможностей). Проверка показывает, что отмеченный выше недостаток остался - применение утилиты elsave.exe регистрируется в журнале безопасности как событие очистки журнала, подобно применению команды очистки журнала средствами аплета Управление компьютером (Computer Management).

Как защититься от всех этих утилит? Следует убрать из компьютера (или замаскировать) все утилиты комплекта W2RK, установить аудит базы данных SAM, системного реестра и всех важных ресурсов системы. После этого следует регулярно просматривать журнал безопасности. Выявление непонятных событий очистки журнала безопасности или доступа к защищенным ресурсам поможет навести на след хакера.

Заключение

Сетевой хакинг компьютеров - это очень распространенное занятие хакеров. Однако, как мы видим, занятие это весьма трудоемкое, и при желании выявить такого рода манипуляции достаточно просто. Для этого достаточно воспользоваться шаблонами безопасности Windows и загрузить шаблон защиты сервера. Другие меры пассивной обороны состоят в настройке системы защиты Windows, брандмауэров и систем IDS. В особых случаях антихакер может также прибегнуть к выявлению хакера его же методами, поскольку системы IDS, как правило, способны выявлять IP-адрес нарушителя (например, это делает программа BlacklCE Defender). Однако антихакеру следует учесть, что проникая в компьютер хакера, он сам уподобляется противнику, так что нелишней мерой будет использование прокси-серверов и других средств маскировки.