). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

UTM/NGFW

Начиная разговор о Check Point первое с чего стоить начать, так это с объяснения, что такое UTM, NGFW и чем они отличаются. Сделаем мы это весьма лаконично, дабы пост не получился слишком большим (возможно в будущем мы рассмотрим этот вопрос немного подробнее)

UTM - Unified Threat Management

Если коротко, то суть UTM - консолидация нескольких средств защиты в одном решении. Т.е. все в одной коробке или некий all inclusive. Что понимается под “несколько средств защиты”? Самый распространенный вариант это: Межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все это объединяется в рамках одного UTM решения, что проще с точки зрения интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно сказывается на общей защищенности сети. Когда UTM решения только появились, то их рассматривали исключительно для небольших компаний, т.к. UTM не справлялись с большими объемами трафика. Это было по двум причинам:

- Способ обработки пакетов. Первые версии UTM решений обрабатывали пакеты последовательно, каждым “модулем”. Пример: сначала пакет обрабатывается межсетевым экраном, затем IPS, потом его проверяет Антивирус и так далее. Естественно такой механизм вносил серьезные задержки в трафик и сильно расходовал ресурсы системы (процессор, память).

- Слабое “железо”. Как было сказано выше, последовательная обработка пакетов сильно отъедала ресурсы и “железо” тех времен (1995-2005) просто не справлялось с большим трафиком.

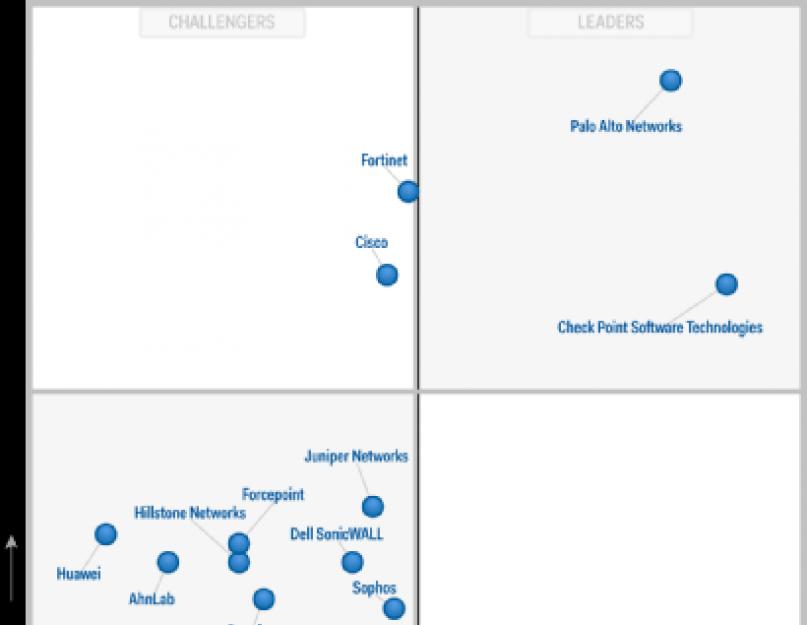

Ниже представлен знаменитый магический квадрант Гартнера для UTM решений за август 2016 года:

Не буду сильно комментировать данную картинку, просто скажу, что в верхнем правом углу находятся лидеры.

NGFW - Next Generation Firewall

Название говорит само за себя - межсетевой экран следующего поколения. Данный концепт появился значительно позже, чем UTM. Главная идея NGFW - глубокий анализ пакетов (DPI) c помощью встроенного IPS и разграничение доступа на уровне приложений (Application Control). В данном случае IPS как раз и нужен, чтобы в потоке пакетов выявлять то или иное приложение, что позволяет разрешить, либо запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов. Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. По сути, качество NGFW зависит от количества приложений, которые он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016:

UTM vs NGFW

Очень частый вопрос, что же лучше? Однозначного ответа тут нет и быть не может. Особенно если учитывать тот факт, что почти все современные UTM решения содержат функционал NGFW и большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.). Как всегда “дьявол кроется в мелочах”, поэтому в первую очередь нужно решить, что нужно конкретно Вам, определиться с бюджетом. На основе этих решений можно выбрать несколько вариантов. И все нужно однозначно тестировать, не веря маркетинговым материалам.

Мы в свою очередь в рамках нескольких статей попытаемся рассказать про Check Point, как его можно попробовать и что в принципе можно попробовать (практически весь функционал).

Три сущности Check Point

При работе с Check Point вы обязательно столкнетесь с тремя составляющими этого продукта:

Операционная система Check Point

Говоря об операционной системе Check Point можно вспомнить сразу три: IPSO, SPLAT и GAIA.

- IPSO - операционная система компании Ipsilon Networks, которая принадлежала компании Nokia. В 2009 года Check Point купила этот бизнес. Больше не развивается.

- SPLAT - собственная разработка Check Point, основана на ядре RedHat. Больше не развивается.

- Gaia - актуальная операционная система от Check Point, которая появилась в результате слияния IPSO и SPLAT, вобрав в себя все самое лучшее. Появилась в 2012 году и продолжает активно развиваться.

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Здесь нет ничего удивительного, как и многие вендоры Check Point имеет несколько вариантов продукта:

Варианты внедрения (Distributed или Standalone)

Чуть выше мы уже обсудили что такое шлюз (SG) и сервер управления (SMS). Теперь обсудим варианты их внедрения. Есть два основных способа:

Как я уже говорил чуть выше, у Check Point есть собственная SIEM система - Smart Event. Использовать ее вы сможете только в случае Distributed установки.

Режимы работы (Bridge, Routed)

Шлюз безопасности (SG) может работать в двух основных режимах:

- Routed - самый распространенный вариант. В этом случае шлюз используется как L3 устройство и маршрутизирует трафик через себя, т.е. Check Point является шлюзом по умолчанию для защищаемой сети.

- Bridge - прозрачный режим. В этом случае шлюз устанавливается как обычный “мост” и пропускает через себя трафик на втором уровне (OSI). Такой вариант обычно применяется, когда нет возможности (или желания) изменить уже существующую инфраструктуру. Вам практически не придется менять топологию сети и не надо задумываться о смене IP - адресации.

Программные блейды (Check Point Software Blades)

Мы добрались чуть ли не до самой главной темы Check Point, которая вызывает больше всего вопросов у клиентов. Что такое эти “программные блейды”? Под блейдами подразумеваются определенные функции Check Point.

Данные функции могут включаться или выключаться в зависимости от нужд. При этом есть блейды которые активируются исключительно на шлюзе (Network Security) и только на сервере управления (Management). На картинках ниже приведены примеры для обоих случаев:

1) Для Network Security (функционал шлюза)

Опишем вкратце, т.к. каждый блейд заслуживает отдельной статьи.

- Firewall - функционал межсетевого экрана;

- IPSec VPN - построение частные виртуальных сетей;

- Mobile Access - удаленный доступ с мобильных устройств;

- IPS - система предотвращения вторжений;

- Anti-Bot - защита от ботнет сетей;

- AntiVirus - потоковый антивирус;

- AntiSpam & Email Security - защита корпоративной почты;

- Identity Awareness - интеграция со службой Active Directory;

- Monitoring - мониторинг практически всех параметров шлюза (load, bandwidth, VPN статус и т.д.)

- Application Control - межсетевой экран уровня приложений (функционал NGFW);

- URL Filtering - безопасность Web (+функционал proxy);

- Data Loss Prevention - защита от утечек информации (DLP);

- Threat Emulation - технология песочниц (SandBox);

- Threat Extraction - технология очистки файлов;

- QoS - приоритезация трафика.

2) Для Management (функционал сервера управления)

- Network Policy Management - централизованное управление политиками;

- Endpoint Policy Management - централизованное управление агентами Check Point (да, Check Point производит решения не только для сетевой защиты, но и для защиты рабочих станций (ПК) и смартфонов);

- Logging & Status - централизованный сбор и обработка логов;

- Management Portal - управление безопасностью из браузера;

- Workflow - контроль над изменением политик, аудит изменений и т.д.;

- User Directory - интеграция с LDAP;

- Provisioning - автоматизация управления шлюзами;

- Smart Reporter - система отчетности;

- Smart Event - анализ и корреляция событий (SIEM);

- Compliance - автоматическая проверка настроек и выдача рекомендаций.

Архитектура блейдов позволяет использовать только действительно нужные функции, что сказывается на бюджете решения и общей производительности устройства. Логично, что чем больше блейдов вы активируете, тем меньше трафика можно “прогнать”. Именно поэтому к каждой модели Check Point прилагается следующая таблица производительности (для примера взяли характеристики модели 5400):

Как видите здесь приводятся две категории тестов: на синтетическом трафике и на реальном - смешанном. Вообще говоря, Check Point просто вынужден публиковать синтетические тесты, т.к. некоторые вендоры используют подобные тесты как эталонные, не исследуя производительность своих решений на реальном трафике (либо намеренно скрывают подобные данные ввиду их неудовлетворительности).

В каждом типе теста можно заметить несколько вариантов:

- тест только для Firewall;

- тест Firewall+IPS;

- тест Firewall+IPS+NGFW (Application control);

- тест Firewall+Application Control+URL Filtering+IPS+Antivirus+Anti-Bot+SandBlast (песочница)

Думаю на этом можно закончить вводную статью, посвященную технологиям Check Point. Далее мы рассмотрим, как можно протестировать Check Point и как бороться с современными угрозами информационной безопасности (вирусы, фишинг, шифровальщики, zero-day).

P.S. Важный момент. Несмотря на зарубежное (израильское) происхождение, решение имеет сертификацию в РФ в надзорных органах, что автоматом легализует их наличие в гос.учреждениях (комментарий by ).

Универсальное устройство Unified threat management, иначе называемое UTM-системой, создано для обеспечения компьютерной безопасности. Его применение в целях защиты цифровых данных началось в 2004 году, поскольку обычные виды межсетевых экранов уже не могли справляться со всё более изощрёнными сетевыми атаками. Unified threat management является модификацией стандартного межсетевого экрана (Firewall) , в связи с чем включает в себя функции, направленные на обеспечение защиты персональных данных. Это становится возможным за счёт включения в UTM-решение задач поиска, а также предотвращения сетевых угроз, антивируса, межсетевого экрана и VPN.

Впервые термин «Unified threat management» был использован IDC – компанией, ведущей исследование телекоммуникаций и всемирных информационных технологий. Главным достоинством UTM является то, что система представляет собой единый комплекс, выполняющий сразу все необходимые пользователю функции: антивируса, контент-фильтра, IPS – службы по предотвращению вторжений и сетевых атак, что намного удобнее и эффективнее, чем администрирование нескольких устройств единовременно.

Архитектура UTM

UTM могут быть реализованы как в виде программного решения(устанавливаемого на выделенный сервер или в качестве виртуальной машины), так и в виде программно-аппаратного комплекса. В последнем случае для вычислений используется не только центральный процессор общего назначения, но и ряд специальных процессоров. Благодаря данному свойству скорость работы UTM-шлюза может достигать 1Gbps и выше.

Процессор контента

Разработан в целях высокоскоростной обработки подозрительных сетевых пакетов, а также архивированных файлов и их сравнении с теми видами угроз, которые уже записаны в память. Трафик обрабатывается не напрямую через сеть, а от CPU общего назначения, что ускоряет скорость вычисления операций, логически относящихся к службе IPS и антивируса.

Сетевой процессор

Осуществляет высокоскоростную обработку сетевых потоков, снижая нагрузку на прочие системные компоненты. Также осуществляет шифрования, трансляцию сетевых адресов и обработку TCP-сегментов. Способен вычислить угрозу даже тогда, когда данные фрагментированы для обхода служб безопасности, путём их сортировки, вычисляет реальное назначение конечного пакета данных.

Процессор безопасности

Позволяет значительно повысить производительность антивируса, службы предотвращения потери данных и службы IPS (предотвращения сетевых вторжений). Принимает на себя сложно вычислимые задачи, значительно разгружая таким образом CPU.

Программные компоненты

Firewall

Многоуровневый межсетевой экран защищает пользователя от атак не только на уровне сети, но и на уровне приложений: доступ к внутренним данным осуществляется только после аутентификации, обеспечивая доступ исключительно санкционированным пользователям; возможно создание различных уровней прав доступа для различных пользователей. Имеется поддержка NAT-трансляции сетевых адресов без раскрытия внутренней архитектуры сети организации.

IPSEC VPN

Обеспечивает быстрое и простое создание безопасных VPN сетей – на основе домена шифрования или правил маршрутизации – объединяя таким образом функции шифрования, аутентификации, контроля доступа. Позволяет осуществить безопасное подключение удалённых пользователей, объектов, сетей.

Фильтрация URL

Фильтрация нежелательных сайтов за счёт запрета доступа сотрудников к заданному списку веб-страниц. Позволяет работать с крупными базами URL-адресов, возможно разбиение их по типу контента. Возможно создание белых или чёрных списков для отдельных пользователей или серверов.

Антивирус и Антиспам

Проверка на вирусы происходит ещё до их попадания на жёсткий диск пользователя – на шлюзе безопасности. Обычно поддерживаются наиболее часто используемые протоколы POP3/IMAP4, FTP, HTTP, SMTP. Кроме этого, антивирус, как правило, способен осуществлять сканирование сжатых файлов.

Блокировка спама происходит на основе изучения репутации IP-адреса, с которого было получено сообщение, а также путём проверки полученного пакеты данных на соответствие с чёрным и белым списком. Для почты предусмотрен IPS, который защищает её от DDoS-атак, атак на переполнение буфера. Всё содержимое письма сканируется на наличие вредоносных кодов и программ.

Кластеризация

Внедрён с целью повышения производительности межсетевого экрана, которая стала возможной благодаря увеличению пропускной способности и его разгрузки, равномерного распределения нагрузки на вычислительные ядра. Грамотное распределение трафика между резервными шлюзами позволяет достичь высокого уровня отказоустойчивости и перенаправления трафика в случае отказа из одного шлюза в другой.

Безопасный веб-серфинг

Исследует текущую веб-сессию на предмет наличия вредоносного кода. Способен определить не только наличие, но и уровень опасности исполняемого кода, и блокировать вредоносный код до того, как он достигнет компьютера пользователя. Способен скрывать информацию о сервере в HTTP-ответе, предотвращая возможные сетевые атаки.

Предпосылки к появлению

Ввиду всё большего числа сетевых атак и взломов серверов крупных компаний и корпораций стало очевидна необходимость внедрения UTM-шлюзов, способных отразить проникновения в систему вирусов и червей.

На сегодняшний день существует множество способов взлома слабо защищённых систем. Основными проблемами, с которыми сталкиваются современные компании, является отсутствие безопасности внутренних данных, а также несанкционированный доступ к информации собственных работников. Отсутствие защищённости данных становится результатом крупных денежных потерь. Тем не менее, лишь сравнительно недавно корпорации стали признавать необходимость контроля доступа к информации сотрудниками компании, пренебрежение же специализированных средств для защиты данных внутри сети приводит к разглашению и компрометации конфиденциальных данных.

Назначение UTM-решения заключается в предоставлении полного спектра приложений, необходимых для защиты данных от третьих лиц. Простые и удобные в использовании, UTM-системы постоянно развиваются, что позволяет им реагировать на всё более сложные сетевые атаки и своевременно их устранять.

UTM-решения имеет аналог в виде файервола следующего поколения, или NGFW (next generation firewall). По функционалу это устройство очень схоже с UTM, но разрабатывалось оно не для предприятий среднего бизнеса, как это было с Unified threat management, а для крупных компаний. Поначалу создатели NGFW пытались объединить в нём фильтрацию по портам и протоколам, обеспечивая функционал защиты сетевых атак и возможность анализа трафика на уровне приложений.

Рынок UTM сегодня

Согласно последним исследованиям рынка, в течение 2016-2020 годов рынок UTM возрастёт приблизительно на 15 процентов. Основные поставщики UTM-решений:

- Dell Sonic Wall

- Cisco (Cisco ASA -X)

- Check Point Software Technologies

- Juniper Networks

- Kerio (куплена GFI)

Отечественные разработчики UTM-решений:

- А-Реал (Интернет Контроль Сервер)

- Смарт-Софт (TrafficInspector)

UTM: комплексные решения

Использование сетевых решений, направленных на выполнение только одной функции, перестало быть оправданным ввиду сложности в управлении и интегрировании их друг с другом и связанными с этим высокими временными и финансовыми ресурсами. Сегодня сетевая безопасность требует комплексного подхода, объединяя функционал систем, ранее работавших разрозненно. Это обеспечивает высокую производительность и оптимальное решение проблем в более короткие сроки – и с большей эффективностью.

Наличие одного UTM-решения вместо нескольких различных устройств упрощает управление стратегией сетевой безопасности компании. Настройка всех составляющих UTM-шлюза осуществляется из одной консоли – ранее для этого потребовалось бы несколько слоёв программного и аппаратного обеспечения.

На предприятиях, имеющих удалённые офисы и серверы, UTM-решения обеспечивают централизованное управление удалёнными сетями и их защиту.

Достоинства

Снижение числа используемых устройств;

Уменьшение объёма используемого софта и финансовых трат на его поддержку;

Лёгкое и понятное управление. Наличие различных настроек, веб-интерфейса и расширяемая архитектура;

Более быстрая обучаемость персонала за счёт использования лишь одного устройства.

Недостатки

UTM представляет собой решение с единой точкой отказа, но некоторые решения поддерживают кластеризацию;

Если UTM-система не поддерживает максимальную скорость передачи данных сети, возможно влияние на пропускную способность сети и время отклика.

По итогам 2015 года Лаборатория Касперского привела неутешительную статистику: около 58% корпоративных ПК подвергались атакам вредоносных программ минимум один раз. И это только успешно отраженные. Из них треть (29%) подверглись атакам через интернет. Отмечалось, что в три раза чаще угрозам подвергаются не домашние компьютеры, а именно корпоративные, поэтому бизнес находится в опасности потери или уничтожения данных.

В 2017 ситуация не стала безопасней : вспомним хотя бы недавний переполох от печально известных вирусов Petya, WannaCry и BadRabbit. И все равно порядка 80% компаний не занимаются обновлением своей системы безопасности, а около 30% имеют явно видимые уязвимости.

Сетевая безопасность в теории и на деле

Не так давно пользователям интернета было достаточно простого файрволла. Однако времена изменились, и теперь требуется более серьезное решение – UTM-устройство, в котором объединен весь функционал, предназначенный для защиты корпоративных сетей от инвазии. Воспользовавшись системой комплексного управления угрозами, компания получит антивирус, сетевой экран, систему предотвращения угроз, защиту от спама и многое другое «в одном флаконе».

В отличие от классического способа, предполагающего покупку ряда отдельных устройств и их интеграцию в единую систему, это более экономичный и производительный вариант, стоящий фактически на трех китах:

- Многоуровневая защита в реальном времени.

- Универсальный фильтр, не пропускающий шпионские программы и вирусы.

- Защита от спама и нежелательного контента.

Такой подход избавляет от необходимости увеличивать траты на «железо», найм IT-специалистов, способных заставить работать всю эту систему корректно, и спасает от проблем с регулярным падением скорости трафика.

На практике для крупных и малых предприятий в приоритете будет разный функционал. Обращаясь к комплексным системам, небольшие организации надеются, прежде всего, решить проблему безопасного доступа в сеть для сотрудников и клиентов. Для корпоративных сетей среднего уровня сложности необходим устойчивый канал связи. Крупные компании озабочены сохранением секретов. Каждая задача в итоге имеет строго индивидуальное решение.

Практика крупных компаний

Например, для компании «Газпром» и подобных ей организаций, отдающих предпочтения российскому софту, это означает снижение рисков, возникающих при использовании иностранного ПО. Кроме того, эргономика диктует необходимость использования оборудования, стандартизированного под уже используемую аппаратную структуру.

Проблемы, с которыми сталкивается крупный бизнес, вызваны именно размерами организации. UTM здесь помогает в решении вопросов, связанных с огромным количеством сотрудников, большими объемами данных, передаваемых по внутренней сети, и необходимостью в манипулировании отдельными кластерами, имеющими доступ в интернет.

Функционал, востребованный крупным бизнесом:

- Расширенный контроль за работой пользователей ПК, их доступом в Сеть и к отдельным ресурсам.

- Защита внутренней сети от угроз, включающая фильтрацию URL и двухфакторную идентификацию пользователей.

- Фильтрация контента, передающегося по внутренней сети, управление Wi-Fi-сетями.

Еще один пример из нашей практики. В дирекции железнодорожных вокзалов компании «РЖД» (классический пример крупного бизнес-проекта с ограниченным трафиком) решение купировало ряд проблем с безопасностью, предотвращая утечку данных, а также спровоцировало прогнозируемое повышение эффективности труда в связи с установкой внутренних блокировок.

Для предприятий банковской сферы, по нашему опыту, особо важно обеспечение стабильного, скоростного и непрерывного интернет-трафика, что достигается благодаря возможности балансировать и перераспределять нагрузки. Важна также защита от утечки информации и контроль ее сохранности.

Торговые комплексы, в частности, коломенский «Рио» , также периодически подвергаются угрозе внешних атак на свою сеть. Однако чаще всего руководство моллов интересует возможность введения внутреннего контроля над сотрудниками, имеющими ограничения по работе с интернетом в зависимости от их обязанностей. Кроме того, интернет активно раздается по всей площади ТК, что увеличивает опасность нарушения периметра. И для успешного предотвращения подобных ситуаций UTM-решение предлагает использовать управление приложениями.

В настоящее время в торговом комплексе «Рио» активно применяются фильтры, разноуровневая блокировка и удаление программ и приложений, попавших в черный список. Основной результат в данном случае – повышение эффективности труда и экономия времени вследствие того, что сотрудники больше не отвлекаются на социальные сети и посторонние интернет-магазины.

Потребности сферы услуг

Кафе, рестораны и отели сталкиваются с необходимостью свободной раздачи Wi-Fi, являющейся на данный момент, согласно отзывам посетителей, одной из самых востребованных услуг. В ряду проблем, требующих немедленного решения, стоят: качественный доступ в интернет и соответствие законодательству РФ. Кроме того, отельные сети имеют некоторую специфику, связанную с повышенными нагрузками. Социальные сети, выкладка фото и видеоматериалов из отпуска и просто серфинг не должны вызывать сбоев и отключения всей системы.

Все эти проблемы купирует соответствующим образом настроенная UTM-система. В качестве решения предлагается введение идентификации устройств по SMS, фильтрация контента и трафика, разделение потоков, на которых сидят клиенты и сотрудники, по цензурным и возрастным показателям. Также обязательно устанавливается защита устройств, подключенных к сети.

Больницы, поликлиники и другие медицинские учреждения требуют унифицированного комплекса безопасности, управляемого из единого центра с учетом филиальной структуры. Российское UTM-решение приоритетно для подобных госучреждений в связи с политикой импортозамещения и соблюдения закона о защите персональных данных.

Выгоды UTM-решений

Главная очевидна: одно устройство заменяет сразу несколько, отлично выполняя функции каждого. Кроме того, подключить и настроить такое устройство на порядок проще, а работать с ним может кто угодно. Преимуществ у комплексного решения несколько:

- Финансовое. Приобретение по отдельности качественных защитных инструментов (система безопасности, антивирусный блок, VPN и прокси-сервер , межсетевой экран и пр.) – это в разы больше расходов на оборудование. Особенно, когда речь идет об импортных вариантах. UTM-устройства гораздо доступней, а качественные отечественные продукты тем более.

- Функциональное. Угрозы предотвращаются на уровне сетевого шлюза, что не прерывает рабочий процесс и не отражается на качестве трафика. Скорость стабильная и постоянная, чувствительные к этому приложения постоянно доступны и работают штатно.

- Простота и доступность. Система на основе UTM не просто быстро устанавливается, но и удобно управляется, что упрощает администрирование. А отечественные решения выполнены на русском языке, что позволяет легко разобраться в технической части без лишнего ковыряния в специфической терминологии.

- Централизованный мониторинг и управление. UTM-решение позволяет управлять удаленными сетями из единого центра без дополнительных расходов на оборудование и персонал.

В целом UTM-устройства становятся центральным элементом обеспечения ИБ любой компании с сетью от нескольких компьютеров до десятков тысяч точек доступа, эффективно предотвращая неприятности и помогая избежать процесса разгребания последствий заражений и взломов.

Однако следует учитывать, что UTM не решает всех проблем, так как не управляет конечными устройствами, беззащитными перед недобросовестными пользователями. Локальная вирусная угроза требует наличия антивирусных программ, помимо антивирусного шлюза, а для гарантированного предотвращения утечки информации необходима установка DLP-систем. Показательна в этом плане недавняя история с аэропортом Heathrow , где начато расследование после того, как на одной из улиц Лондона нашли флеш-накопитель с данными, связанными с обеспечением безопасности и проведения антитеррористических мероприятий в аэропорту.

Критерии выбора UTM-системы

Система должна соответствовать нескольким параметрам. Это максимальное удобство, надежность, легкость настройки, понятное управление, постоянная техподдержка от производителя и относительно невысокая стоимость. Помимо этого, имеется жесткое требование обязательной сертификации ФСТЭК (ФЗ-149, ФЗ-152, ФЗ-188). Оно распространяется на образовательные и госучреждения, бизнес, работающий с персональной информацией, учреждения здравоохранения, предприятия госсектора. За использование несертифицированных систем предусмотрены жесткие санкции: штраф до 50 тыс. рублей, в отдельных случаях – изъятие предмета правонарушения и приостановка деятельности до 90 суток.

Берегите себя и свои данные, используйте современные системы информационной безопасности и не забывайте ставить обновления вендоров.

В последнее время все большую популярность в мире приобретают так называемые UTM-устройства, объединяющие в одной аппаратной системе целый комплекс функций ИТ-безопасности. Чтобы лучше разобраться в этих продуктах и понять их преимущество по сравнению с обычными решениями, мы обратились к компании Rainbow Technologies. На наши вопросы отвечает Дeян Момчилович, руководитель отдела по работе с партнерами компании Rainbow.

Дeян Момчилович, руководитель отдела по работе с партнерами компании Rainbow

Алексей Доля: Вы не могли бы рассказать о UTM-продуктах (Unified Threat Management) в целом? Что это такое и для чего они используются?

Дeян Момчилович: В последнее время, говоря об информационной безопасности, СМИ все чаще используют новый термин - UTM-устройства. Понятие Unified Threat Management (UTM), как отдельный класс оборудования для защиты сетевых ресурсов, было введено международным агентством IDC, исследующим ИТ-рынок. По их классификации, UTM-решения - это многофункциональные программно-аппаратные комплексы, в которых совмещены функции разных устройств: межсетевого экрана, системы обнаружения и предотвращения вторжений в сеть, а также функции антивирусного шлюза.

UTM-устройства используются для легкого, быстрого и эффективного построения системы безопасности сетевых ресурсов. Они пользуются особой популярностью у компаний, относящихся к SMB (Small and Medium Business) благодаря простоте использования и экономичности.

Чтобы называться полноценным UTM, устройство должно быть активным, интегрированным и многоуровневым. То есть, должно выполнять следующие три функции. Во-первых, обеспечивать многоуровневую защиту в сети. Во-вторых, выполнять функции антивирусного фильтра, системы предотвращения вторжений и защиты от шпионского ПО на уровне сетевого шлюза. В-третьих, защищать от небезопасных web-сайтов и спама. При этом каждая функция отвечает за определенные операции. Например, многоуровневая защита обеспечивает активный глубокий анализ потока данных и передает информацию о подозрительном трафике различным модулям устройства, которые занимаются обнаружением аномалий в трафике, анализом поведения хостов и сигнатурным сканированием файлов.

Отдельно стоит остановиться на защите от небезопасных web-сайтов и спама. Бесконтрольное перемещение сотрудников компании по Интернету повышает вероятность заражения шпионским ПО, троянскими программами и многими вирусами. Вдобавок, снижается производительность труда, уменьшается пропускная способность сети и может даже случиться, что компании придется отвечать перед законом за определенные нарушения. Служба URL-фильтрации позволяет наложить запрет на сайты с небезопасным или нежелательным содержимым. Можно упорядочить доступ к Web-ресурсам в зависимости от дня недели, потребностей подразделения или индивидуальных запросов пользователя. Что касается спама, то он может полностью заполнить почтовый сервер, перегрузить сетевые ресурсы и отрицательно сказаться на производительности труда сотрудников. Он также может являться носителем различных видов опасных атак, включая вирусы, социальную инженерию или фишинг. При использовании выделенной службы блокирования спама, можно эффективно остановить лишний трафик на сетевом шлюзе, прежде чем он попадет в сеть и нанесет вред.

Алексей Доля: В чем проявляется преимущество UTM-решений по сравнению с другими продуктами ИТ-безопасности?

Дeян Момчилович: Можно приобрести и установить отдельные устройства, такие как: межсетевой экран, антивирусный шлюз, систему предотвращения вторжений и т.д. А можно использовать одно устройство, выполняющее все эти функции. По сравнению с использованием отдельных систем, работа с комплексом UTM имеет целый ряд преимуществ. Во-первых, финансовая выгода. Интегрированные системы, в отличие от решений многоуровневой безопасности, которые строятся с помощью множества отдельных устройств, используют намного меньше оборудования. Это отражается на итоговой стоимости. Полностью интегрированное решение может включать в себя межсетевой экран, VPN, многоуровневую систему безопасности, антивирусный фильтр, системы предотвращения вторжений и защиты от шпионского ПО, фильтр URL и системы централизованного мониторинга и управления.

Во-вторых, остановка атак на сетевом шлюзе без прерывания рабочего процесса. Многоуровневый подход позволяет избежать катастрофы, блокируя сетевые атаки там, где они пытаются проникнуть в сеть. Так как уровни осуществляют защиту совместно, то проверенный по определенному критерию трафик повторно, на других уровнях, по тому же критерию еще раз не проверяется. Поэтому скорость трафика не снижается и чувствительные к скорости приложения, остаются доступными для работы.

В-третьих, простота установки и использования. Интегрированные системы с централизованным управлением позволяют легко настраивать, а также управлять устройствами и службами. Это значительно упрощает работу администраторов и снижает операционные расходы. Возможность с легкостью установить и развернуть системы, используя помощь "мастеров", оптимальные настройки "по умолчанию" и другие автоматизированные средства, снимают многие технические барьеры на пути быстрого создания системы безопасности сети.

Есть и еще одно немаловажное отличие UTM-систем от традиционных решений. Дело в том, что решения, основанные на сигнатурах, в течение многих лет являются основой арсенала решений безопасности и используют базу данных известных шаблонов для обнаружения и блокирования вредоносного трафика прежде, чем он попадет внутрь сети. Эти системы обеспечивают защиту против таких угроз и нарушений политик безопасности как: троянские программы, переполнение буфера, случайное исполнение вредоносного SQL кода, службы мгновенных сообщений и общения типа "точка-точка" (используемого в Napster, Gnutella и Kazaa).

В то же время, после выявления и идентификации предполагаемой угрозы до создания соответствующих файлов сигнатур, доступных для скачивания, может пройти от нескольких часов до нескольких недель. Этот "лаг" создает окно уязвимости (рис.1), в течение которого сети открыты для атаки:

Рис. 1. "Жизненный цикл атаки и окно уязвимости"

В UTM-устройствах многоуровневая система безопасности работает совместно с решениями, основанными на сигнатурах и другими службами, обеспечивая более эффективную защиту от сложных угроз, которые появляются с пугающей частотой.

Алексей Доля: Какие UTM-решения представляет ваша компания? Какие функции они выполняют?

Дeян Момчилович: Rainbow Technologies является дистрибьютором американской компании WatchGuard на территории России и стран СНГ. По данным всемирно известного аналитического агентства IDC, WatchGuard является лидером по продажам UTM-устройств для SMB в США и Европе (данные 2005 года). На наш рынок поставляется линейка UTM-устройств Firebox X, рассчитанная как на крупные корпорации, так и на небольшие фирмы.

Firebox X Edge - это межсетевой экран и конечное VPN-устройство для малого бизнеса. Он предназначен для удаленных друг от друга офисов и мобильных пользователей и защищает корпоративные ресурсы от "неумышленных угроз" со стороны удаленных пользователей, возникающих при доступе в сеть.

Firebox X Edge

Firebox X Core от WatchGuard - флагманская линейка UTM-устройств, обеспечивающая Zero-Day Protection - защиту от новых и неизвестных угроз еще до их возникновения и обнаружения. Попадающий в сеть трафик проверяется на множестве уровней, благодаря чему активно блокируются: вирусы, черви, шпионское ПО, трояны и смешанные угрозы без использования сигнатур.

Firebox X Peak представляет собой UTM - защиту для более разветвленных сетей, обеспечивая пропускную способность межсетевого экрана вплоть до 1 Гб.

Алексей Доля: Чем ваши UTM-продукты отличаются от UTM-продуктов конкурентов?

Дeян Момчилович: Сегодня в России представлены UTM-устройства только иностранных производителей. Причем, большинство из них, представляя свои устройства и называя их UTM - просто объединяют функционал независимых устройств сетевой безопасности (таких как: межсетевой экран, антивирусный шлюз, система обнаружения/предотвращения вторжений) в одном корпусе с единой системой мониторинга и управления. Наряду с неоспоримыми преимуществами, о которых говорилось ранее, данный подход обладает и серьезными недостатками:

Отдельные устройства при использовании общей платформы потребляют большое количество вычислительных ресурсов, что приводит к повышенным требованиям к аппаратной составляющей подобного решения, тем самым, увеличивая общую стоимость.

Являясь формально объединенными в одной коробке, отдельные устройства являются, по существу, независимыми друг от друга и не обмениваются между собой результатами анализа трафика, проходящего через них. Это приводит к тому, что трафик, поступающий в сеть, или, исходящий из сети, должен проходить через все устройства, часто подвергаясь дублирующим проверкам. В результате, скорость прохождения трафика через устройство резко падает.

Благодаря отсутствию взаимодействия между отдельными функциональными блоками устройства, отмеченному выше, увеличивается вероятность попадания в сеть потенциально опасного трафика.

В основе UTM-решений компании WatchGuard лежит архитектура Intelligent Layered Security (ILS), которая позволяет избавиться от перечисленных недостатков, присущих другим UTM-решениям. Рассмотрим подробнее принципы работы ILS. Эта архитектура является сердцевиной линейки UTM-устройств Firebox X компании WatchGuard и обеспечивает эффективную защиту для развивающихся предприятий. Используя динамическое взаимодействие между уровнями, ILS обеспечивает безопасность при оптимальной производительности устройства.

Архитектура ILS состоит из шести слоев защиты (рис.2), взаимодействующих друг с другом. Благодаря этому, подозрительный трафик динамически выявляется и блокируется, а нормальный попускается внутрь сети. Это позволяет противостоять как известным, так и неизвестным атакам, обеспечивая максимальную защиту при минимальных затратах.

Рис. 2. "Архитектура Intelligent Layered Security и UTM"

Каждый слой защиты выполняет следующие функции:

1. Службы внешней безопасности взаимодействуют с внутренней защитой сети (антивирусы на рабочих станциях и пр.).

2. Служба проверки целостности данных проверяет целостность пакетов, проходящих через устройство и соответствие этих пакетов протоколам передачи.

3. Служба работы с VPN проверяет трафик на принадлежность к зашифрованным внешним соединениям организации.

4. Межсетевой экран с динамическим анализом состояния ограничивает трафик к источникам и пунктам назначения в соответствии с настроенной политикой безопасности.

5. Служба глубокого анализа приложений отсекает опасные файлы по шаблонам или по типам файлов, блокирует опасные команды, преобразует данные для того, чтобы избежать утечки критичных данных.

6. Служба проверки содержимого использует технологии, основанные на применении сигнатур, блокировании спама и фильтрации URL.

Все эти уровни защиты активно взаимодействуют друг с другом, передавая данные, полученные при анализе трафика в одном слое всем другим слоям. Что позволяет:

1. Уменьшить использование вычислительных ресурсов UTM-устройства, и, уменьшив требования к аппаратной части, снизить общую стоимость.

2. Добиться минимального замедления прохождения трафика через UTM-устройство, благодаря проведению не всех, а только необходимых проверок.

3. Противостоять не только известным угрозам, но и обеспечивать защиту от новых, еще не выявленных атак.

Алексей Доля: Какую техническую поддержку получают пользователи ваших UTM-продуктов?

Дeян Момчилович: Основой всех решений WatchGuard является непрерывная поддержка защищенности периметра сети на самом высоком уровне, что достигается при помощи электронного сервиса LiveSecurity. Подписчикам регулярно предоставляются обновления ПО, техническая поддержка, рекомендации экспертов, меры по предупреждению возможного ущерба от новых способов атак и пр. Все продукты линейки Firebox X обеспечены бесплатной 90-дневной подпиской на службу LiveSecurity, которая, на сегодняшний день, является наиболее полной в ИТ-индустрии системой дистанционной технической поддержки и услуг.

LiveSecurity состоит из нескольких модулей. Они, в свою очередь, включают в себя: техническую поддержку в режиме реального времени, поддержку ПО и его обновление, тренинги и руководства, а также специальные сообщения LiveSecurity Broadcasts (оперативное оповещение об угрозах и методах борьбы с ними).

Firebox X

Алексей Доля: Сколько стоят ваши UTM-решения и во сколько ежегодно обходится их эксплуатация? Где можно приобрести ваши продукты?

Дeян Момчилович: Мы не работаем с конечными пользователями, так как не имеем структуры розничных продаж - это наша торговая политика. Приобрести UTM-устройства WatchGuard Firebox X можно у наших партнеров - системных интеграторов или реселлеров, список которых есть на сайте http://www.rainbow.msk.ru . У них же можно получить информацию и о розничной стоимости этих устройств.

Алексей Доля: Каковы Ваши прогнозы по продажам UTM-устройств в нашей стране?

Дeян Момчилович: Во всем мире продажи UTM-устройств растут. И наш рынок - не исключение. По сравнению с 2002 годом, сегмент UTM-устройств к 2005 году вырос на 160% (по данным исследования мирового рынка агентством IDC). Эта цифра говорит об очень стремительном росте, и, несмотря на то, что российский рынок значительно "запаздывает" от США и Европы, мы также прогнозируем значительное увеличение популярности UTM-устройств и на нем уже в самое ближайшее время.

Алексей Доля: Спасибо, что уделили нам время и ответили на все вопросы. Удачи и всего хорошего! Именно такой результат дал опрос более 1000 руководителей IT-подразделений крупных и средних европейских компаний, проведенный по заказу корпорации Intel. Целью опроса было желание определить проблему, которая в большей степени волнует специалистов отрасли. Ответ был вполне ожидаемый, более половины респондентов назвали проблему сетевой безопасности, проблему, требующей незамедлительного решения. Так же вполне ожидаемым можно назвать и другие результаты опроса. Например, фактор сетевой безопасности лидирует среди других проблем в области информационных технологий; степень его важности возросла на 15% по сравнению с ситуацией, существовавшей пять лет тому назад .

По результатам опроса, свыше 30% своего времени высококвалифицированные IT-специалисты тратят на решение как раз именно вопросов обеспечения безопасности . Ситуация, сложившаяся в крупных компаниях (со штатом свыше 500 сотрудников), еще более тревожна - около четверти респондентов тратят половину своего времени на решение этих вопросов.

Баланс угроз и защиты

Увы, но проблематика сетевой безопасности неразрывно связана с основополагающими технологиями, используемыми в современных телекоммуникациях. Так уж случилось, что при разработке семейства IP-протоколов приоритет был отдан надежности функционирования сети в целом. Во времена появления этих протоколов сетевая безопасность обеспечивалась совершенно другими способами, которые просто нереально использовать в условиях Глобальной сети. Можно громко сетовать на недальновидность разработчиков, но кардинально изменить ситуацию практически невозможно. Сейчас просто надо уметь защищаться от потенциальных угроз .Главным принципом в этом умении должен быть баланс между потенциальными угрозами для сетевой безопасности и уровнем необходимой защиты . Должна быть обеспечена соизмеримость между затратами на безопасность и стоимостью возможного ущерба от реализованных угроз.

Для современного крупного и среднего предприятия информационные и телекоммуникационные технологии стали основой ведения бизнеса. Поэтому они оказались наиболее чувствительны к воздействию угроз. Чем масштабнее и сложнее сеть, тем больших усилий требует ее защита. При этом стоимость создания угроз на порядки меньше затрат на их нейтрализацию. Такое положение дел заставляет компании тщательно взвешивать последствия возможных рисков от различных угроз и выбирать соответствующие способы защиты от наиболее опасных.

В настоящее время наибольшие угрозы для корпоративной инфраструктуры представляют действия связанные с несанкционированным доступом к внутренним ресурсам и с блокированием нормальной работы сети. Существует довольно большое число таких угроз, но в основе каждой из них лежит совокупность технических и человеческих факторов. Например, проникновение вредоносной программы в корпоративную сеть может произойти не только вследствие пренебрежения со стороны администратора сети правилами безопасности, но также в силу излишнего любопытства сотрудника компании, решившего воспользоваться заманчивой ссылкой из почтового спама. Поэтому не стоит надеяться, что даже самые лучшие технические решения в области безопасности станут панацеей от всех бед.

Решения класса UTM

Безопасность всегда является относительным понятием. Если ее слишком много, то заметно усложняется пользование самой системой, которую мы собираемся защитить. Поэтому разумный компромисс становится первоочередным выбором в деле обеспечения сетевой безопасности. Для средних предприятий по российским меркам такой выбор вполне могут помочь сделать решения класса UTM (Unified Threat Management или United Threat Management) , позиционируемы как многофункциональные устройства сетевой и информационной безопасности. По своей сути эти решения представляют собой программно-аппаратные комплексы, в которых совмещены функции разных устройств: межсетевого экрана (firewall), системы обнаружения и предотвращения вторжений в сеть (IPS), а также функции антивирусного шлюза (AV). Часто на эти комплексы возлагается решение дополнительных задач, например маршрутизации, коммутации или поддержки VPN сетей.Зачастую поставщики решений UTM предлагают использовать их в малом бизнесе. Возможно, такой подход отчасти оправдан. Но все же малому бизнесу в нашей стране и проще, и дешевле воспользоваться сервисом безопасности от своего интернет-провайдера.

Как любое универсальное решение оборудование UTM имеет свои плюсы и минусы . К первым можно отнести экономию средств и времени на внедрение по сравнению с организацией защиты аналогичного уровня из отдельных устройств безопасности. Так же UTM представляет собой предварительно сбалансированное и протестированное решение, которое вполне может решить широкий круг задач по обеспечению безопасности. Наконец, решения этого класса не столь требовательны к уровню квалификации технического персонала. С их настройкой, управлением и обслуживанием вполне может справиться любой специалист.

Основным минусом UTM является факт, что любая функциональность универсального решения зачастую менее эффективна, чем аналогичная функциональность специализированного решения. Именно поэтому когда требуется высокая производительность или высокая степень защищенности специалисты по безопасности предпочитают использовать решения на основе интеграции отдельных продуктов.

Однако, несмотря на этот минус решения UTM становятся востребованными многими организациями, сильно отличающимися по масштабу и роду деятельности. По данным компании Rainbow Technologies, такие решения были успешно внедрены, например, для защиты сервера одного из Интернет магазинов бытовой техники, который подвергался регулярным DDoS-атакам. Так же решение UTM позволило заметно сократить объем спама в почтовой системе одного из автомобильных холдингов. Помимо решения локальных задач, есть опыт построения систем безопасности на базе решений UTM для распределенной сети, охватывающей центральный офис пивоваренной компании и ее филиалы.

Производители UTM и их продукты

Российский рынок оборудования класса UTM сформирован только предложениями зарубежных производителей. К сожалению, никто из отечественных производителей пока не смог предложить собственных решений в данном классе оборудования. Исключение составляет программное решение Eset NOD32 Firewall, которое по сообщению компании было создано российскими разработчиками.Как уже отмечалось, на российском рынке решения UTM могут быть интересны главным образом средними компаниями, в корпоративной сети которых насчитывается до 100-150 рабочих мест. При отборе оборудования UTM для представления в обзоре главным критерием выбора стала его производительность в различных режимах работы, которая смогла бы обеспечить комфортную работы пользователей. Часто производители указывают характеристики производительности для режимов Firewall, предотвращения вторжения IPS и защиты от вирусов AV.

Решение компании Check Point

носит название UTM-1 Edge

и представляет собой унифицированное устройство защиты, объединяющее межсетевой экран, систему предотвращения вторжений, антивирусный шлюз, а так же средства построения VPN и удаленного доступа. Входящий в решение firewall контролирует работу с большим числом приложений, протоколов и сервисов, а так же имеет механизм блокировки трафика, явно не вписывающегося в категорию бизнес-приложений. Например, трафика систем мгновенных сообщений (IM) и одноранговых сетей (P2P). Антивирусный шлюз позволяет отслеживать вредоносный код в сообщениях электронной почты, трафика FTP и HTTP. При этом нет ограничений на объем файлов и осуществляется декомпрессия архивных файлов "на лету".

Решение UTM-1 Edge обладает развитыми возможностями работы в VPN сетях. Поддерживается динамическая маршрутизация OSPF и подключение VPN клиентов. Модель UTM-1 Edge W выпускается со встроенной точкой WiFi доступа IEEE 802.11b/g.

При необходимости крупномасштабных внедрений, UTM-1 Edge легко интегрируется с системой Check Point SMART, благодаря чему управление средствами безопасности значительно упрощается.

Компания Cisco

традиционно уделяет вопросам сетевой безопасности повышенное внимание и предлагает широкий набор необходимых устройств. Для обзора мы решили выбрать модель Cisco ASA 5510

, которая ориентирована на обеспечение безопасности периметра корпоративной сети. Это оборудование входит в серию ASA 5500, включающую модульные системы защиты класса UTM. Такой подход позволяет адаптировать систему обеспечения безопасности к особенностям функционирования сети конкретного предприятия.

Cisco ASA 5510 поставляется в четырех основных комплектах — межсетевого экрана, средств построения VPN, системы предотвращения вторжений, а так же средств защиты от вирусов и спама. В решение входят дополнительные компоненты, такие как система Security Manager для формирования инфраструктуры управления при разветвленной корпоративной сети, и система Cisco MARS, призванная осуществлять мониторинг сетевой среды и реагировать на нарушение безопасности в режиме реального времени.

Словацкая компания Eset

поставляет программный комплекс Eset NOD32 Firewall

класса UTM, включающий, помимо функций корпоративного файервола, систему антивирусной защиты Eset NOD32, средства фильтрации почтового (антиспам) и веб-трафика, системы обнаружения и предупреждения сетевых атак IDS и IPS. Решение поддерживает создание сетей VPN. Этот комплекс построен на основе серверной платформы, работающей под управлением Linux. Программная часть устройства разработана отечественной компанией Leta IT

, подконтрольной российскому представительству Eset.

Данное решение позволяет контролировать сетевой трафик в режиме реального времени, поддерживается фильтрация контента по категориям веб-ресурсов. Обеспечивается защиту от атак типа DDoS и блокируются попытки сканирования портов. В решение Eset NOD32 Firewall включена поддержка серверов DNS, DHCP и управление изменением пропускной способности канала. Контролируются трафик почтовых протоколов SMTP, POP3.

Так же данное решение включает возможность создания распределенных корпоративных сетей с помощью VPN-соединений. При этом поддерживаются различные режимы объединения сетей, алгоритмы аутентификации и шифрования.

Компания Fortinet

предлагает целое семейство устройств FortiGate

класса UTM, позиционируя свои решения как способные обеспечить защиту сети при сохранении высокого уровня производительности, а так же надежной и прозрачной работы информационных систем предприятия в режиме реального времени. Для обзора мы выбрали модель FortiGate-224B

, которая ориентирована для защиты периметра корпоративной сети с 150 - 200 пользователями.

Оборудование FortiGate-224B включает функциональность межсетевого экрана, сервера VPN, фильтрацию web-трафика, системы предотвращения вторжения, а так же антивирусную и антиспамовскую защиту. Эта модель имеет встроенные интерфейсы коммутатора локальной сети второго уровня и WAN-интерфейсы, что позволяет обойтись без внешних устройств маршрутизации и коммутации. Для этого поддерживается маршрутизация по протоколам RIP, OSPF и BGP, а так же протоколы аутентификации пользователей перед предоставлением сетевых сервисов.

Компания SonicWALL

предлагает широкий выбор устройств UTM, из которого в данный обзор попало решение NSA 240

. Это оборудование является младшей моделью в линейке, ориентированной на использование в качестве системы защиты корпоративной сети среднего предприятия и филиалов крупных компаний.

В основе данной линейки лежит использование всех средств защиты от потенциальных угроз. Это межсетевой экран, система защиты от вторжения, шлюзы защиты от вирусов и шпионского программного обеспечения. Есть фильтрация web-трафика по 56 категориям сайтов.

В качестве одной из изюминок своего решения компания SonicWALL отмечает технологию глубокого сканирования и анализа поступающего трафика. Для исключения снижения производительности данная технология использует параллельную обработку данных на многопроцессорном ядре.

Это оборудование поддерживает работу с VPN, обладает развитыми возможностями маршрутизации и поддерживает различные сетевые протоколы. Так же решение от SonicWALL способно обеспечить высокий уровень безопасности при обслуживании трафика VoIP по протоколам SIP и Н.323.

Из линейки продукции компания WatchGuard

для обзора было выбрано решение Firebox X550e

, которое позиционируется как система, обладающая развитой функциональностью для обеспечения сетевой безопасности и ориентирована на использовании в сетях малых и средних предприятий.

В основе решений класса UTM этого производителя лежит использование принципа защиты от смешенных сетевых атак. Для этого оборудование поддерживает межсетевой экран, систему предотвращения атак, антивирусный и антиспамовский шлюзы, фильтрацию web-ресурсов, а так же систему противодействия шпионскому программному обеспечению.

В этом оборудовании используется принцип совместной защиты, согласно которому сетевой трафик, проверенный по определенному критерию на одном уровне защиты не проверятся по этому же критерию на другом уровне. Такой подход позволяет обеспечивать высокую производительность оборудования.

Другим достоинством своего решения производитель называет поддержку технологии Zero Day, которая обеспечивает независимость обеспечения безопасности от наличия сигнатур. Такая особенность важна при появлении новых видов угроз, на которые еще не найдено эффективное противодействие. Обычно "окно уязвимости" длится от нескольких часов до нескольких дней. При использовании технологии Zero Day вероятность негативных последствий окна уязвимости заметно снижается.

Компания ZyXEL

предлагает свое решение сетевого экрана класса UTM, ориентированного на использование в корпоративных сетях, насчитывающих до 500 пользователей. Это решение ZyWALL 1050

предназначено для построения системы сетевой безопасности, включающую полноценную защиту от вирусов, предотвращение вторжений и поддержку виртуальных частных сетей. Устройство имеет пять портов Gigabit Ethernet, которые могут настраиваться для использования в качестве интерфейсов WAN, LAN, DMZ и WLAN в зависимости конфигурации сети.

Устройство поддерживает передачу трафика VoIP приложений по протоколам SIP и Н.323 на уровне firewall и NAT, а так же передачу трафика пакетной телефонии в туннелях сети VPN. При этом обеспечивается функционирование механизмов предотвращения атак и угроз для всех видов трафика, включая VoIP-трафик, работа антивирусной системы с полной базой сигнатур, контентная фильтрация по 60 категориям сайтов и защита от спама.

Решение ZyWALL 1050 поддерживает различных топологий частных сетей, рабоуа в режиме VPN-концентратора и объединение виртуальных сетей в зоны с едиными политиками безопасности.

Основные характеристики UTM

Мнение специалиста

Дмитрий Костров, директор по проектам Дирекции технологической защиты корпоративного центра ОАО "МТС"Сфера применения решений UTM главным образом распространяется на компании, относящиеся к предприятиям малого и среднего бизнеса. Само понятие Unified Threat Management (UTM), как отдельный класс оборудования для защиты сетевых ресурсов, было введено международным агентством IDC, согласно которому UTM-решения - это многофункциональные программно-аппаратные комплексы, в которых совмещены функции разных устройств. Обычно это межсетевой экран, VPN, системы обнаружения и предотвращения вторжений в сеть, а также функции антивирусного и антиспамовского шлюзов и фильтрации URL.

Для того чтобы добиться действительно эффективной защиты устройство должно быть многоуровневым, активным и интегрированным. При этом многие производители средств защиты уже имеют достаточно широкую линейку продуктов, относящихся к UTM. Достаточная простота развертывания систем, а также получение системы "все в одном" делает рынок указанных устройств достаточно привлекательным. Совокупная стоимость владения и сроки возврата инвестиций при внедрении данных устройств кажутся очень привлекательными.

Но это решение UTM похоже на "швейцарский нож" - есть инструмент на каждый случай, но чтобы пробить в стене дырку нужна настоящая дрель. Есть также вероятность, что появление защиты от новых атак, обновление сигнатур и т.п. не будет столь быстрыми, в отличие от поддержки отдельных устройств, стоящих в "классической" схеме защиты корпоративных сетей. Также остается проблема единой точки отказа.