Всем добрый день! Сегодня мы поговорим как настроить VPN (Virtual Private Network) в Windows XP, в Windows Vista или Windows 7 и Lynix.

VPN расшифровывается как Virtual Private Network, что означает «Виртуальная Частная Сеть». VPN создается поверх уже существующей сети, например обычной локальной сети или Интернет, и может объединять компьютеры в различных уголках мира в одну логическую сеть. При этом все передаваемые по такой сети данные обычно зашифровываются для защиты от несанкционированного прослушивания и перехвата. Таким образом, шифрование трафика – одно из главных преимуществ использования технологии виртуальных частных сетей. Если физически компьютеры объединяются между собой кабелем или радиоволнами (wi-fi), то логическое их объединение посредством VPN возможно только с использованием специального оборудования, называемого VPN-сервером. Это может быть просто компьютер, имеющий специальное программное обеспечение. VPN-сервер управляет подключением других (обычных) компьютеров к виртуальной сети.

На компьютере, подключаемом к виртуальной частной сети, настраивается специальное VPN соединение, в конфигурации которого указывается имя VPN-сервера и другие, нужные для успешного подключения, параметры. В каждом конкретном случае эти параметры могут различаться, но последовательность действий при создании VPN подключения одна и та же. Мы рассмотрим её на примере операционных систем Windows Vista и Windows XP.

Настройка VPN-подключения в Windows XP

В этом разделе описывается настройка VPN в Windows XP.

Мастер новых подключений

Нажать кнопку «Пуск» в левом нижнем углу рабочего стола, в появившемся главном меню системы выбрать пункт «Панель управления» , если у Вас панель управления имеет вид «Стиль ХР», и Вы не можете найти значок «Сетевые подключения» , перейдите к классическому виду панели, выбрав соответствующий пункт в левой части окна:

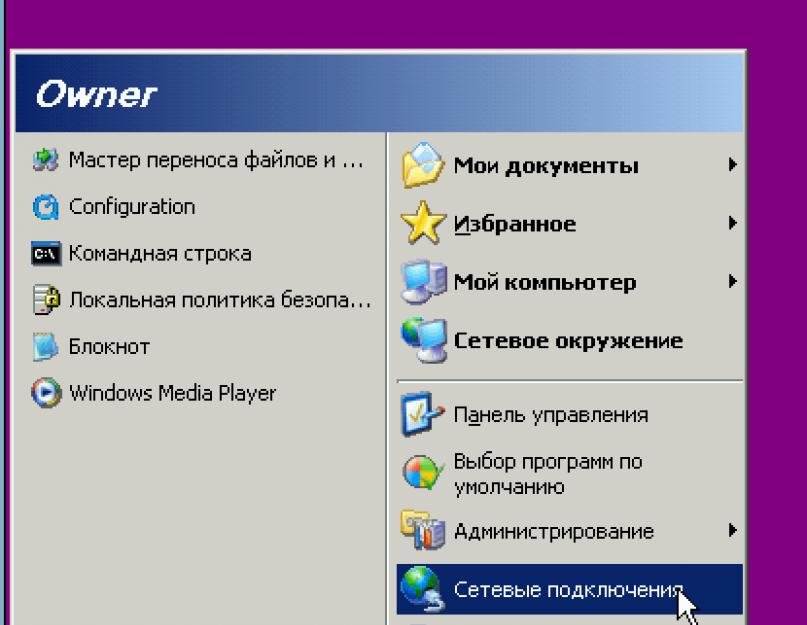

или выберите «Сетевые подключения» прямо из главного меню «Пуск» :

Если у Вас отображается окно классического вида, найдите в нем значок «Сетевые подключения» и откройте его, в открывшемся окне, найдите и запустите «Мастер новых подключений» :

В первом окне достаточно нажать кнопку «Далее» :

Во втором, выберите «Подключить к сети на рабочем месте» и нажмите кнопу «Далее» :

В третьем выберите «Подключение к виртуальной частной сети» и нажмите кнопу «Далее» :

В четвертом в свободное поле введите название для Вашего подключения, например, «Internet VPN» и нажмите кнопу «Далее» :

На некоторых компьютерах, где есть другие подключения, между шагом 4 и шагом 5 появляется дополнительно окно с предложением выполнить для подключения набор номера. В этом случае нужно отказаться от набора номера и перейти к шагу 5.

В пятом окне введите IP-адрес основного шлюза доступа nas.iksnet (или nas3.iksnet для некоторых абонентов) и нажмите кнопу «Далее» (обратите внимание, что перед и после названия сервера не должно стоять никаких пробелов или других невидимых символов):

В шестом, для удобства работы, отметьте галочкой пункт «Добавить ярлык подключения на рабочий стол» и нажмите кнопку «Готово» :

Свойства подключения

После этого у Вас сразу откроется окно подключения, в нижней части окна найдите кнопку «Свойства» и щелкните по ней:

Или нажмите кнопку «Отмена» и выбрав подключение, нажмите на него правой кнопкой мыши и выберите «Свойства» :

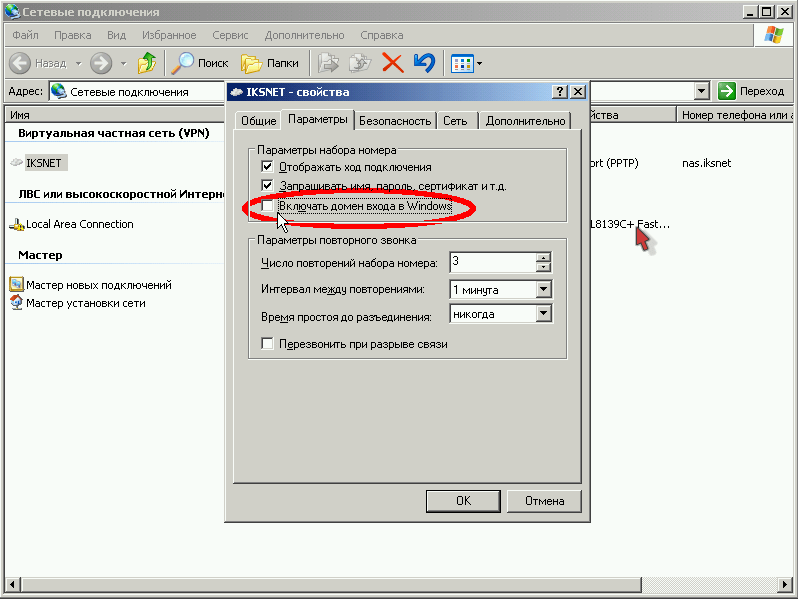

В открывшемся окне выберите вкладку «Параметры» , снимите галочку с пункта «Включать домен входа в Windows» :

Во вкладке «Безопасность», снимите галочку с пункта «Требуется шифрование данных» и щелкните по кнопке «ОК»:

На вкладке «Параметры» можно поставить галочку напротив «Перезванивать при разрыве связи» , тогда, при неожиданном разрыве, соединение восстановится самостоятельно:

Подключаемся:

Теперь в поле «Пользователь» надо ввести номер своего договора (для тех абонентов, у которых номер договора трёхзначный, спереди надо добавить «0»! Например, договор 111 набирается как 0111 .), а в поле «Пароль» , свой пароль доступа для просмотра статистики и почты из договора. Обратите внимание на то, что после номера договора в поле «Пользователь» не должно стоять никаких лишних пробелов.

После удачного соединения, для удобства пользования, на вкладке «Параметры» можно снять галочку «Запрашивать имя, пароль, сертификат и т.д.» , после этого имя и пароль запрашиваться больше не будут.

Сохранение пароля

Внимание: сохранять пароль в системе не рекомендуется, потому что сохраненные логин и пароль могут быть похищены шпионскими программами или ваш компьютер может быть использован для выхода в интернет в ваше отсутствие.

Обратите внимание на то, что контроль доступа в сеть Интернет осуществляется по имени и паролю, поэтому отнеситесь серьезнее к данному моменту. Не разглашайте эти данные посторонним людям. Если у вас пароль слишком простой и короткий, в целях повышения безопасности, предлагаем изменить его. Вы можете сделать это сами, со своего рабочего места, используя клиентскую часть новой системы расчетов, доступной по ссылке: Статистика, Там вы можете сменить отдельно пароль на вход на страницу статистики и отдельно на выход в интернет. Надеемся, что там Вы еще сможете найти много нового, интересного и полезного!

Примечание

При отключенном соединении VPN, Вы так же, как и раньше, можете беспрепятственно пользоваться ресурсами локальной сети, подключение по VPN нужно только для доступа во внешнюю сеть. Если вы выключили , то для создания VPN-соединения обязательно включите «Подключение по локальной сети» иначе VPN-соединение не установится.

Ошибки

Наиболее часто система выдаёт следующие ошибки:

Ошибка 619 или 734

- Возникает, если вы забыли убрать галочку «Требуется шифрование данных » в свойствах подключения вкладка «Безопасность».

Ошибка 629

Эта ошибка возникает в том случае, если ваш логин и пароль уже подключены (вспомните, не давали ли вы кому нибудь из знакомых попользоваться вашим интернетом), если нет, тогда данное соединение неразорвано на сервере. Для этого подождите 10 мин, и попробуйте через это время подключиться заново… Если ничего не помогло с 3-й попытки, то советую обратиться в службу поддержки.

Ошибка 650

«Сервер удаленного доступа не отвечает» :

- Недоступен сервер доступа в Интернет. Проверьте, включено ли «Подключение по локальной сети», исправна ли сетевая карта, исправен ли сетевой кабель, не выставлен ли в настройках IP-соединения какой-то определённый IP-адрес.

Ошибка 651 или 800

Ваш модем (либо другое устройство) сообщило об ошибке» или «Нет связи с сервером VPN соединений»

- Данные ошибки могут возникать, если вы удалили или отключили прежнее подключение «Подключение по локальной сети» .

- Или, если вы указали в шаге 5 неверный адрес . Проверьте его, убедитесь, что цифры разделяют точки, а не запятые.

- Брандмауэр блокирует исходящие запросы на VPN соединения.

- Запрос по какой-либо причине не доходит до сервера, т.е. возможно шлюз вашего сегмента не пропускает запрос в силу возникшей нагрузки или сбоя.

- Сервер отправляет ответ о невозможности подключиться т.к. в данный момент наблюдается большое число одновременных попыток соединения.

Возможные исправления

- Проверить работает ли локальная сеть в этот момент времени.

- Проверить прохождение сигнала командой ping до Вашего шлюза, а затем до вашего сервера авторизации.

- Исправить в реестре пару ключей или переустановить Windows

Ошибка 678

«Ответ не получен»

- Если не поможет, то попробуйте пересоздать подключение по VPN заново (обратите внимание на тип подключения, он должен быть PPTP, а не PPPoE или L2TP).

- Также эта ошибка может возникать при отрицательном балансе вашего лицевого счета.

Ошибка 679

- Данная ошибка возникает при отключенном сетевом адаптере. Вам необходимо включить сетевой адаптер пройдя в «ПУСК->Панель Управления->Система->Диспетчер устройств->Оборудование».

Ошибка 691 или 718

«Неверный логин или пароль»

- Проверьте, правильно ли набран логин (номер договора). Он должен быть 4х значным (трёхзначные номера договоров должны дополняться нулём спереди). Попробуйте еще раз набрать логин и пароль. При наборе проконтролируйте, что включена верная раскладка клавиатуры (язык набора), состояние индикатора Caps Lock.

- Или если в данный момент

- Если операционная система при подключении не предлагает вводить имя пользователя и пароль, то необходимо выполнить следующие действия: Открыть «Панель управления», выбрать «Сетевые подключения», правой кнопкой мыши щелкнуть по вашему VPN соединению и в меню выбрать «Свойства». Откроются свойства VPN-соединения. Теперь нужно перейти во вкладку «Параметры» и поставить галочку напротив «Запрашивать имя, пароль, сертификат и т.д.». После этого подтвердите изменения нажав кнопку «ОК». При следующем подключении появится запрос имени пользователя и пароля.

Ошибка 711

Эта ошибка возникает, если на компьютере не запущена требуемая служба. При этом невозможно подключение к сети, а также в некоторых случаях - установка сетевых адаптеров. Эта проблема может возникнуть, если не запущены все или некоторые из перечисленных ниже служб.

- Поддержка самонастраивающихся устройств Plug and Play

- Диспетчер автоматических подключений удаленного доступа

- Диспетчер подключений удаленного доступа

- Телефония

Для устранения этой ошибки выполните следующие действия для каждой из указанных выше служб.

- Откройте компонент «Администрирование», нажав кнопку Пуск и выбрав пункты Панель управления, Система и ее обслуживание и Администрирование. Требуется разрешение администратора Введите пароль администратора или подтверждение пароля, если появится соответствующий запрос.

- Дважды щелкните Службы. Требуется разрешение администратора Введите пароль администратора или подтверждение пароля, если появится соответствующий запрос.

- Щелкните правой кнопкой мыши одну из указанных выше служб и затем щелкните Свойства.

- На вкладке Общие в пункте Тип запуска выберите вариант Вручную.

- Нажмите Применить, а затем нажмите Запустить.

Ошибка 720

«Не удается подключится к удаленному компьютеру.»

Данная ошибка возникает при повреждении стека сетевых протоколов в Windows. Проверить целостность стека можно с помощью утилиты netdiag .

- Введите команду

- Средство Netdiag отобразит результаты проверки ряда сетевых компонентов, в том числе Winsock. Для получения дополнительных сведений о данной проверке наберите команду netdiag в следующем виде:

- Если средство Netdiag сообщает об ошибке необходимо восстановить раздел реестра Winsock2.

- Самый простой и быстрый способ решения:

- После этого перезагружаем компьютер и настраиваем подключение по локальной сети так как выполнение этой команды приводит к перезаписи параметров реестра, которые используются стеком протоколов TCP/IP, что равнозначно его удалению и повторной установке. При надобности пересоздайте VPN подключение.

- Если и это не помогло, то полностью переустановить стек TCP/IP можно так:

- Удалите раздел реестра командой REG DELETE HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Winsock

- Удалите раздел реестра командой REG DELETE HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Winsock2

- Перезагрузите компьютер

- Откройте папку %winroot%\inf

- В ней найтите файл nettcpip.inf, сделайте его резервную копию и после откройте его в текстовом редакторе (например Notepad).

- Найдите в нем строки:

- Исправить их на:

- Сохранить изменения в файле nettcpip.inf

- Открыть Network Connections и щелкнув правой кнопкой мыши по свойству нужного нам сетевого подключения выбрать Install->Protocol->Add. Далее выбрать «have disk» и указать путь %winroot%\inf (обычно эта папка скрыта!)

- Выбрать TCP/IP из списка. После этого вы опять попадете в окно свойств сетевого подключения, но для TCP/IP теперь кнопка Uninstall будет активна.

- Выберите в списке This connection uses the following items протокол TCP/IP и нажмите кнопку Uninstall.

- Перезагрузите компьютер

- Установить протокол TCP/IP аналогично шагам 2-5.

- Если всё из вышеперечисленного не сработает, то посмотрите инструкцию по адресу

Ошибка 733

- Возникает, если вы забыли убрать галочки со всех протоколов, кроме Протокол Интернета и QoS .

Ошибка 734

- Скорее всего у вас вирус WIN32.Sality .

Ошибка 735

- «Запрошенный адрес был отвергнут сервером»: Возникает, если вы ввели IP-адрес в «Свойства TCP/IP» (он должен получаться автоматически).

Ошибки 741 — 743

«Неверно настроены параметры шифрования»

- Зайдите в настройки VPN соединения, и во вкладке «Безопасность» отключите пункт «шифрование данных».

Ошибка 764

«Считыватели смарт-карт не установлены»

- Данная ошибка возникает, если вы неправильно настроили подключение по VPN. Попробуйте его удалить и настроить заново по этой инструкции.

Ошибка 769

«Указанное назначение недостижимо»

- Ошибка возникает из-за отключенного подключения по локальной сети или отсутствия физического линка. Рекомендуется проверить состояние ЛВС (должно быть включено) и физическое подключение к сети (сетевой кабель должен быть подключен).

- Иногда возникает в том случае, если роутер по какой-то причине не выдал правильный IP-адрес по DHCP

Ошибка 781

«Попытка кодирования не удалась, потому что не было найдено ни одного действительного сертификата.»

- Причины возникновения: VPN клиент пытается использовать L2TP/IPSec протокол для подключения.

- Совет: Войдите в настройки подключения VPN-Свойства->Сеть->Тип VPN и выберите PPTP VPN

Ошибка 789

«Выбран неверный тип VPN соединения»

- Зайдите в настройки VPN соединения и на вкладке «Сеть» из списка «Тип VPN» выберите «Автоматически» или «PPTP». Попробуйте повторно подключиться.

- Также эта ошибка возникает, если вы при вводе IP-адреса ошиблись, и вводите запятые вместо точек для разделения октетов.

Ошибка 807

Если используется «Автоматический» тип VPN-соединения, то попробуйте поменять на «PPTP». В свойствах сетевой карты надо поставить Receive-Side Scaling State — disable и Receive Window Auto-Tuning Level — disable. Возможно также, что соединение с сервером доступа блокируется брандмауэром (файрволлом). Можно ещё пересоздать VPN подключение согласно инструкции, если проблема не решится – удалить обновление системы KB958869, либо сделать восстановление системы на более раннее состояние.

Ошибка 809

Возникает при:

1 Использовании типа VPN соединения L2TP в Windows Vista и Windows 7 из-за блокировки соединения брэндмауэром Windows. Решение: Исправить тип VPN подключения на PPPtP. Активировать правило брандмауэра «Маршрутизация и удаленный доступ (PPPtP)»

2 Блокировке со стороны установленного Вами файрвола или антивируса с функцией сетевого экрана Решение: Корректно настройте свой файрвол.

Ошибка 1717

«Неизвестный интерфейс»

- Попробуйте перезагрузить компьютер

- Если не поможет, то запустите из командной строки (проверка целостности системных файлов)

Настройка VPN-подключения в Windows Vista/7

Мастер новых подключений

Аналогично настройке подключения по VPN в Windows XP запускаем «Установка подключения или сети» и выбираем «Подключение по VPN»:

Выбираем создание нового подключения и тип PPTP , после этого нажимаем кнопку Далее :

Если у Вас еще не создано ни одного подключения VPN, то в появившемся окне нужно выбрать «Использовать мое подключение к интернету (VPN)»

Если в системе уже были созданы подключения, то в появившемся окне выбираем «Нет, создать новое подключение»

Заполняем поле для адреса сервера, ставим галочку Не подключаться сейчас и нажимаем кнопку Далее :

Вводим в поле Имя пользователя номер договора, а в поле Пароль — пароль для VPN-соединения (указан в приложении №2 к договору как Пароль для просмотра статистики, почты и VPN-соединения) и нажимаем кнопку Создать :

Свойства VPN-подключения

После этого выбирайте «Свойства VPN-подключения» и исправляйте в отмеченных местах:

Если убрать галочку «Запрашивать имя, пароль, сертификат и т.д.» то при выполнении подключения компьютер не будет выводить окно подключения и запрашивать логин и пароль. В случае, если Windows забудет логин с паролем (а такое случается), то соединение не будет установлено. Отобразится ошибка 691. При этом пользователю не будет предложено заново ввести логин и пароль. Что делать в этом случае.

Ярлык соединения на рабочем столе в Windows Vista и 7 можно сделать следующим образом: Открываем «Центр управления сетями и общим доступом», в левой колонке нажимаем ссылку «Изменения параметров адаптера», в открывшемся окне нужно найти ваше «VPN-подключение» (название может быть другим, в зависимости от того как вы указали «Имя местоназначения» в процессе настройки). Нажимаем правой кнопкой на соединении и выбираем «создать ярлык». По умолчанию будет предложено расположить этот ярлык на рабочем столе. Нажимаем «Да».

Ошибки

Ошибка 609

Этот метод решения проблемы срабатывает не всегда.

- Запустите командную строчку (CMD) под правами Администратора

- Введите следующие команды (удаление драверов miniport):

- Теперь следующие две (установка драйверов miniport):

Ошибка 619

«Порт отключен»

Возможные причины и способы решения:

- Неполадки операционной системы. В этом случае рекомендуем обратиться к специалистам.

- Включен брандмауэр (фаервол). В этом случае рекомендуем отключить фаервол.

Ошибка 651

«Ваш модем (либо другое устройство) сообщило об ошибке.»

Возможные причины и способы решения (в порядке выполнения):

- Сбой операционной системы. В этом случае рекомендуем перезагрузить компьютер.

- Сбиты драйвера сетевой карты. Рекомендуем переустановить драйвера и заново настроить сеть.

- Неполадки в работе ОС. Рекомендуем переустановить операционную систему.

- Неисправна сетевая карта. Рекомендуем заменить сетевую карту.

Ошибка 678

«Нет отклика»

Часто возникает при сбитой привязке MAC-IP. При этом не пингуются VPN-сервера и шлюз. В этом случае рекомендуется позвонить нам и сбросить привязку MAC-IP.

Ошибка может появляться, если происходит попытка подключения к серверу, не поддерживающему PPTP-протокол VPN. Рекомендуем настроить заново VPN-соединение с помошью автоконфигуратора или проверить настройки вручную.

Ошибка 691 (Vista/7)

«Доступ запрещён, поскольку такие имя и пароль недопустимы в этом домене».

Появляется в следующих случаях:

- Введен неверный логин/пароль. Полностью очистите окно ввода логина/пароля и наберите их заново. Логин должен быть 4х значным (трёхзначные номера договоров должны дополняться нулём спереди). При наборе проконтролируйте, что включена верная раскладка клавиатуры (язык набора), состояние индикатора Caps Lock.

- Некорректно завершена VPN-сессия (сбой подключения, нештатное выключение компьютера). В этом случае нужно подождать несколько минут.

- Или если в данный момент уже создано соединение с вашим логином и паролем . (Если у вас подключено более одного компьютера).

- Достаточно часто бывает так, что Windows «забывает» введённые логин и пароль и тогда их надо ввести заново, предварительно стерев из полей ввода.

- Если операционная система при подключении не предлагает вводить имя пользователя и пароль, то необходимо выполнить следующие действия: Открыть «Панель управления», выбрать «Центр управления сетями и общим доступом», в левой колонке перейти по ссылке «Изменение параметров адаптера», правой кнопкой мыши щелкнуть по вашему VPN соединению и в меню выбрать «Свойства». Откроются свойства VPN-соединения. Теперь нужно перейти во вкладку «Параметры» и поставить галочку напротив «Запрашивать имя, пароль, сертификат и т.д.». После этого подтвердите изменения нажав кнопку «ОК». При следующем подключении появится запрос имени пользователя и пароля.

Ошибка 711

выполните в командной строке с правами Администратора:

Secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

для того чтобы запустить командную строку с правами администратора необходимо нажать меню пуск, затем во вкладке выполнить набрать в английской раскладке cmd в меню появится иконка с надписью cmd, кликаем на ней правой кнопкой мыши и выбираем пункт «Запустить с правами администратора»

Ошибка 814

«Не найдено базовое подключение Ethernet»

- Ошибка вызвана недоступностью сетевого адаптера, используемого при этом подключении.

Ошибка 868

«DNS-имя не разрешено»

- Данная ошибка возникает только в «Windows 7». Суть проблемы в том, что в некоторых «сборках» (builds) данной Windows нестабильно работает DNS-клиент.

- Решение:

- Проверить, что адреса DNS-серверов в подключении по локальной сети получаются автоматически (на данный момент должны выдаваться 10.0.1.5 и 192.168.2.1)

- Отключить протокол IPv6 (а лучше — всё, кроме IPv4) в свойствах подключения по локальной сети

- Задать адрес сервера доступа вместо nas.iksnet в виде IP-адреса (10.0.1.11 или 10.0.1.13 на данный момент, а лучше проверить командой

- В некоторых случаях помогает сброс каталогов: в командной строке ввести команды

Настройка VPN в Linux

Debian

Сначала установите нужный пакет:

$ apt-get install pptp-linux

Потом отредактируйте файл с описанием сетевых интерфейсов. Вот пример:

$ cat /etc/network/interfaces auto lo iface lo inet loopback auto eth0 ppp9 iface eth0 inet dhcp iface ppp9 inet ppp provider iksnet pre-up ip link set eth0 up

Потом отредактируйте файл с описанием вашего VPN-соединения. Он должен быть примерно таким:

$ cat /etc/ppp/peers/iksnet

unit 9

lock

noauth

nobsdcomp

nodeflate

#mtu 1300

persist

maxfail 3

lcp-echo-interval 60

lcp-echo-failure 4

pty "pptp nas.iksnet --nolaunchpppd --loglevel 0"

name

После этого внесите ваши учётные данные

$ cat /etc/ppp/chap-secrets

А после этого можете вручную подключить VPN: $ ifup ppp9

И выключить: $ ifdown ppp9

Наличие соединения можно проверить с помощью команды: $ ifconfig ppp9

ppp9 Link encap:Point-to-Point Protocol

inet addr:89.113.252.65 P-t-P:10.0.1.11 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1450 Metric:1

RX packets:40 errors:0 dropped:0 overruns:0 frame:0

TX packets:418 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:3

RX bytes:7750 (7.5 KiB) TX bytes:1189 (1.1 KiB)

Оригинал статьи http://www.iksnet.ru/wiki/index.php/%D0%9D%D0%B0%D1%81%D1%82%D1%80%D0%BE%D0%B9%D0%BA%D0%B0_%D0%BF%D0%BE%D0%B4%D0%BA%D0%BB%D1%8E%D1%87%D0%B5%D0%BD%D0%B8%D1%8F_%D0%BF%D0%BE_VPN Приветствую! И сразу к делу. Для чего нужен VPN-сервер? В основном его используют для смены IP-адреса и своей страны чтобы обойти различные блокировки сайтов на работе и дома. Кроме этого, VPN-соединение помогает зашифровать трафик и, таким образом, обеспечивает безопасность передаваемых данных. Например, используя общественный Wi-Fi, все данные которые передаются через сеть могут быть «угнаны». Теоретически, это могут быть любые файлы, но обычно крадут пароли от кошельков, почты, скайпа и чего угодно. В этой статье мы настроим собственный VPN-сервер, это не сложно. Несмотря на объёмность текста, основное действие занимает малую часть, а остальное — плюшки В статье также есть видео. В интернете есть куча и маленькая , от бесплатных до очень платных. Недостатки бесплатных VPN-сервисов: Недостатки платных: Есть и преимущества VPN-сервисов – это простота использования, относительная дешевизна. Итак, если нужна конкретная страна или город, или требуется много трафика, который не дают VPN-сервисы, гарантия безопасности — тогда есть смысл заморочиться настройкой личного VPN-сервера. Как правило, это требует глубоких знаний системного администрирования серверов. Но я постарался объяснить всё просто, чтобы разобрался даже чайник) Недостатки у этого способа тоже есть: Дочитайте до конца, и я покажу как использовать свой VPS сервер для обхода блокировок без настройки на нём VPN. Хостинг-провайдеров в интернете бесчисленное множество. Все они позволяют размещать у них свои веб-сайты. Самая популярная услуга – это виртуальный хостинг. Более продвинутая – это выделенный виртуальный сервер – VPS (VDS — это, считай, тоже самое). На VPS можно размещать сайты, поднимать VPN-сервер, почтовый сервер, игровой сервер – да что угодно! Вам нужно знать, что VPS-сервера бывают нескольких видов: OpenVZ, Xen и KVM. Для работы VPN-сервера нужно KVM

. Тип сервера указан в тарифах хостинга. OpenVZ и Xen тоже иногда подходят, но нужно писать в техподдержку хостинга и спрашивать, подключён ли модуль “TUN”. Не вдаваясь в подробности для чего это, просто спрашиваете. Если нет, то могут ли они включить его. Не помешает также спросить, будет ли работать VPN как таковой (даже на KVM), т.к. некоторые компании прикрывают эту возможность. Ах да, операционная система сервера – Debian, Ubuntu или CentOS (в общем, Linux-подобная). Мощность сервера не имеет значения.

В моём распоряжении имеется VPS-сервер KVM . Здесь сразу всё работает, никуда писать не надо. «Hostname» вводим любой или имя своего сайта (если в будущем будете ). «OS Template» выбираем «Ubuntu 14.04 64bit» или любую из Ubuntu, Debian, CentOS: Операционную систему потом можно поменять, если вдруг что не получится. После оплаты на почту приходят данные для входа в панель управления и Root-пароль для настройки сервера. А также IP-адрес сервера, и именно он будет вашим IP-адресом, когда мы поднимем VPN и подключимся к нему с компьютера Нажимаем кнопку «Manage» и попадаем в окно администрирования: Здесь нам ничего не нужно трогать. Единственное что может понадобится – это переустановка операционной системы – кнопка «Reinstall», об этом позже. Теперь нам нужно подключиться к серверу чтобы посылать ему команды. Для этого будем использовать бесплатную программу Putty. Распаковываем архив с программой и запускаем файл putty.org.ru\PuTTY PORTABLE\ PuTTY_portable.exe В поле «Имя хоста» вставляем IP-адрес сервера, который пришёл в письме, также его можно скопировать с панели управления: и нажимаем «Соединиться». Если выскочило вот такое окно, то жмём «Да»: Перед нами должно появиться чёрное окно консоли (командная строка). Именно здесь мы и будем давать команды. Но сперва нужно залогиниться. Для этого в поле «login» вводим «root» Затем копируем из письма root-пароль и вставляем его в поле «password». Чтобы вставить сюда из буфера обмена, нужно просто кликнуть один раз правой кнопкой мышки по окну консоли. При этом пароль не печатается на экране, такое чувство что ничего не произошло. Всё нормально, жмём «Enter». Должны проскочить строчки с информацией о системе. Если же написало какую-то ошибку, то проверьте всё ещё раз. Также, консоль не будет долго ждать, пока вы ищете root-пароль. Если к тому моменту выскочит ошибка, то запускайте Putty заново. Мы уже на финишной прямой в настройке собственного VPN-сервера. Существует множество инструкций в интернете как установить сервер, но все они требуют знаний системного администратора, ибо мелкие нюансы упускаются из виду. На радость всем чайникам, существует универсальный скрипт «OpenVPN road warrior», который сделает всю работу сам. Нам нужно только дать команду скачать и запустить его. Итак, копируем эту строчку и вставляем в консольное окно правой кнопкой и жмём «Enter»: wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh Проскочат всякие строчки и, если скрипт успешно скачался и запустился, с нами начнётся диалог мастера настройки VPN-сервера: Скрипт находит предполагаемое значение для каждого параметра и предлагает с ним согласиться, т.е. нажать «Enter», либо ввести своё значение. В общем-то, создание VPN сервера на этом закончено, пора пожинать плоды. В процессе инсталляции скрипт создал файл с настройкой для нашего компьютера. Чтобы мы могли использовать сервер, этот файл нужно скачать. Для этого вставляем в командную строку: cat ~/client.ovpn На экран будет выведено содержимое файла «client.ovpn». Теперь его надо аккуратно скопировать в буфер обмена. Листаем вверх до ввода команды, выделяем мышкой все строчки, кроме самой последней (для новых команд), т.е. последняя выделенная строчка будет “

”. Чтобы скопировать выделенное в буфер обмена жмём «Ctrl-V». Теперь на компьютере в Windows 7/8/10 открываем блокнот и вставляем в него скопированный текст. Сохраняем файл на рабочем столе под именем «client.ovpn». Если планируется давать доступ к серверу другим людям, то лучше создать для них отдельные файлы, например vasya.ovpn. Для этого просто запускаем скрипт ещё раз и выбираем теперь 1-й пункт — создание нового пользователя. Поздравляю, мы на финишной линии! Теперь только осталось установить бесплатную программу, которая будет подключаться к нашему VPN-серверу. Называется она «OpenVPN». Скачиваем версию для Windows и устанавливаем её, запускать не надо. Если в процессе установки будут выскакивать всякие окошки, со всем соглашаемся. Чтобы подключиться к серверу кликаем на рабочем столе по файлу «client.ovpn» правой кнопкой и выбираем «Start OpenVPN on this config file»: Появится чёрное окошко с процессом инициализации подключения. Если всё прошло успешно, то последняя строчка должна быть, типа: Ещё может выпадет окно с вопросом типа новой сети, тогда выбираем «Общественная сеть». Можно проверять, заходим на сайт 2ip.ru и смотрим свой IP, должен совпадать с IP VPS-сервера: Окно консоли сервера теперь смело можно закрывать. А чтобы закрыть впн-соединение и вернуть старый айпи – нужно закрыть окошко от OpenVPN. Чтобы подключиться в следующий раз, достаточно просто запустить правой кнопкой файл «client.ovpn» с рабочего стола, больше ничего делать не требуется. С телефоном

всё ещё проще, нужно установить через плеймаркет приложение OpenVPN, закачать в память файл client.ovpn, выбрать его в приложении и подключиться к нашему vpn-серверу. Если чувствуете что из-за вашей ошибки теперь всё идёт наперекосяк, то можно переустановить операционную систему на хостинге. Для этого в панели управления кликаем «Reinstall» (см. скриншот панели) и выбираем новую операционную систему (или ту же): Давим кнопку «Reinstall» и ждём 10 минут. Также будет выдан новый Root-пароль, не потеряйте его! Большинство проблем возникает на этапе подключения к серверу в программе OpenVPN, особенно в Windows 8/10. В чёрном окошке могут быть ошибки, например: При этом первое что надо сделать — это дать программе права администратора и, соответственно, заходить в систему с правами администратора. Идём в «C:\Program Files\OpenVPN\bin\»

, кликаем правой кнопкой по файлу openvpn.exe -> свойства. На вкладке «Совместимость» ставим галку «Выполнять эту программу от имени администратора». Теперь всё должно работать. Ещё варианты лечения: Понять, точно ли проблема в компьютере или ноутбуке, можно, если установить через плеймаркет приложение OpenVPN на телефон или планшет, закачать на него файл client.ovpn и подключиться к нашему vpn-серверу. Если и так не получится, то нужно искать причину на сервере, написать в службу поддержки. Обратите внимание на сообщения в чёрном окне, нет ли там повторяющихся строчек «read from TUN/TAP … (code=234)» а также на сообщение где-то в середине «WARNING: ‘tun-mtu’ is used inconsistently, local…»: В этом случае открываем файл client.ovpn в блокноте и в новой самой первой строке пишем: tun-mtu ‘значение сервера’

значение сервера

— это число, указанное в конце строчки в тексте «remote=’tun-mtu 1500′». Подставляем своё значение! В итоге должно получится так: Делается это потому, что по каким-то причинам значение MTU на компьютере и на VPS-сервере различаются. Файл.ovpn для смартфона оставляем нетронутым! Можно использовать наш VPS/VDS сервер как Proxy Server. Для этого делаем всё как раньше до момента нажатия кнопки «Соединиться» в программе Putty. Не нужно открывать консоль и запускать скрипт. Идём на вкладку «SSH->Tunnel»

, прописываем Source Port: 3128 Упс, статью дописывал позже, тут у меня Putty на английском, но суть та же. Если пишет ошибку «You need to specify a destination address in the form host.name:port», то переключите на «Dynamic» вместо «Local». На вкладке «Connection» в поле «Seconds between keepalives…» ставим 100 секунд, это надо чтобы коннект не разрывался из-за простоя. Теперь подключаемся — нажимаем «Open», вводим логин/пароль. Далее, идём в настройки сети в браузере и прописываем там прокси-сервер. В хроме это «Настройки->Поиск настроек->пишем ‘прокси’->Настройки прокси-сервера».

Делаем всё как на скриншоте: Теперь все сайты будут работать через наш сервер, но только в браузере и некоторых программах. Другие программы не увидят прокси, будут работать напрямую. Нужно в каждой программе в настройках подключения, если они предусмотрены, прописать адрес, порт и тип прокси: Socks4/5. Или устанавливайте OpenVPN и не используйте прокси. Устанавливаем расширение для Google Chrome или Mozilla Firefox, называется . В настройках надо добавить наш прокси-сервер: На вкладке «URL Patterns» добавляем маски сайтов, которые должны открываться через наш сервер. Маска сайта это его имя со звёздочками по бокам. Всё, теперь добавленный сайт будет ходить через proxy, а все остальные напрямую. Если кликнуть по значку расширения, то можно выбрать пускать все сайты через него или вообще никакие. Подключать Putty к прокси можно одним кликом. Для этого нужно перед подключением в разделе «Connection->Data»

прописать логин сервера, тот, что обычно root

Теперь нужно создать ярлык на рабочем столе, в котором указать такие параметры: «C:\Program Files\PuTTY\putty.exe» -load myvpn -pw пароль_к_серверу

где myvpn

— это имя сохранённой сессии. Всё, осталась одна деталь — убрать окно Putty из панели задач в системный трей. Нужно скачать модификацию утилиты и заменить exe-файл. Теперь в настройках на вкладке Behaviour

появится соответствующая галочка, но этого можно и не делать. В настоящее время, желая обеспечить связь между компьютерами в офисе, активно используется технология Virtual Private Network. позволяет не только обеспечить надёжную связь между корпоративными ПК, но и сопроводить все единицы компьютерной техники лучшей криптографической защитой. По этой причине можно быть уверенным в безопасности передачи корпоративной информации, в полном исключении стороннего вторжения. Настройка VPN-соединения в разных версиях OC Windows имеет различия. Очень важно понимать, что настройка VPN обеспечивает создание новой выделенной зоны. Все технические устройства, включая сканеры, принтеры, будут видны каждому пользователю, который подключён к VPN. Каждая попытка постороннего лица проникнуть внутрь корпоративной сети будет сопровождаться абсолютным провалом. Безусловно, просто так несведущему пользователю обеспечить подключение Windows 7, 8, 10 к VPN невозможно. Предварительно очень важно насытить себя, прежде всего, достаточной порцией теоретических знаний относительно особенностей различных операционных систем. Если вы мало-мальски разбираетесь в компьютере, но активно стремитесь к тому, чтобы разобраться, как настроить VPN, мы рекомендуем ознакомиться с нашими рекомендациями, а затем, неукоснительно следуя им, последовательно выполнять каждый обозначенный нами шаг. В этом случае мы можем вам гарантировать положительный результат. Чтобы обеспечить подключение к VPN-сети, нажмите первоначально по ярлыку «Пуск» , расположенному в нижней части справа. Когда откроется дополнительное меню, выберите параметр «Панель управления». После этого вам важно перейти в сетевые настройки. Чтобы осуществить такой переход, отыщите нужный параметр. В этом случае всё зависит от того, какой вид отображения был вами предварительно выбран. Даже если вы сами не выбирали, значит, его выбрала самостоятельно операционная система или тот, кто устанавливал изначально на ваш компьютер Windows. При желании можно легко переключить категории. Этот своеобразный переключатель расположен в верхней части окна с левой стороны. Итак, если там выставлен параметр «Просмотр по категориям», отыщите строку «Сеть и интернет», кликните по ней. Если же выбран параметр «Отображение в классическом стиле», тогда важно найти строку «Центр управления сетями и общим доступом». Итак, после совершения таких переходов вы сможете беспрепятственно визуализировать предложение «Настройка нового подключения или сети». Именно по нему кликните левой клавишей мышки, вы сразу перейдёте на новую страницу, на которой будет предложено создать новое подключение к сети. Если вы приняли решение обеспечить соединение вашего ПК к сети VPN, тогда выберите предложение «Подключение к рабочему месту», находящееся чаще всего четвёртым в списке. Далее, вам остаётся неукоснительно следовать всем появляющимся советам, но и обязательно учитывать некоторые нюансы, возникающие вследствие установки разных версий операционной системы . Подключение к виртуальной сети осуществляется только после установки своеобразного VPN-сервера, в качестве которого может прекрасно выступать и один из корпоративных компьютеров. Именно этот VPN-сервер будет управлять доступом всех остальных компьютеров, входящих в созданное вами корпоративное сетевое пространство. Безусловно, сам Windows не сможет проделать «волшебные» манипуляции, обеспечивающие вам успешную корпоративную сеть. В этом случае обязательно потребуется ваше участие, предполагающее внесение определённых настроек. СОВЕТ.

Конечно, сложно самому разобраться, как настроить VPN, поэтому мы рекомендуем не прошибать лбом неприступную стену, а внимательно изучить наши рекомендации относительно того, как осуществляется подключение к VPN-серверу, если на ПК установлены разные варианты операционной системы. Если на вашем компьютере установлен Windows XP, кликните по кнопке «Пуск», обнаружьте в открывшемся перечне «Панель управления», перейдите в неё. После выполнения таких несложных манипуляций откроется окно, с левой стороны которого будет расположен «Мастер новых подключений», активируйте его, для этого просто запустите. В новом открывшемся окне на второй по счёту позиции будет находиться тот параметр, которым нам нужно будет воспользоваться. Кликните по строке «Подключить к сети на рабочем месте», а затем перейдите на строку «Подключение к виртуальной частной сети». Теперь мастер подключений будет уверенно вас вести к желаемой цели, рекомендуя лишь вносить некоторые информационные сведения. В частности, первоначально он попросит придумать и внести название создаваемой вам корпоративной сети. Безусловно, никто не ограничивает полёт фантазии, поэтому название может быть любым. Далее, мастер подключений попросит прописать сервер. Если в качестве сервера было принято решение использовать один из компьютеров, тогда лучше в это поле ввести IP-адрес этого ПК . На завершающем этапе мастер создаст автоматически ярлык созданного вами корпоративного сетевого пространства. Совсем не лишним будет внести некоторые дополнительные изменения, поэтому по появившемуся ярлыку кликните дважды, чтобы вызвать диалоговое окно, в котором осуществляются все необходимые настройки. В этом диалоговом окне будут находиться четыре вкладки, перейдите на одну из них «Безопасность», выберите «Дополнительные (Выборочные параметры)». Дальше остаётся внимательно изучить все предложения и остановить свой выбор на приемлемых параметрах для вашей корпоративной сети. Если же на вашем ПК установлен Windows 8, тогда алгоритм действий будет не просто иным, а максимально автоматизированным. Конечно, если вы являетесь владельцем ПК с Windows 8, вы можете воспрянуть духом, что всё так просто будет осуществить, но это не обозначает, что вам можно игнорировать наши рекомендации. Один неверный шаг, и вы не сможете обеспечить успешное соединение между корпоративными компьютерами. В нижней части экрана с правой стороны в той части, где располагаются часы, вы легко обнаружите значок сетевого состояния, внешне он напоминает монитор. Кликните по этому ярлыку правой кнопкой мышки. После этого откроется новое окно, в котором вы найдёте параметр «Центр управления сетями и общим доступом». После нажатия на этот параметр возникнет новый ярлык «Создание нового подключения или сети», кликните по нему и подтвердите, что на вашем ПК обеспечено прямое подключение к интернету. Мастер подключения также попросит ввести название среды, а также предложит внести при необходимости изменения в различные опции. В этом случае можно внести дополнительные параметры обеспечения безопасности сети, включая: Всё, что вы посчитаете нужным, вы можете вносить. На этом настройка VPN-сети в Windows 8 завершается. Если ваш компьютер сопровождается операционной системой Windows 7 или 10, значит, вам тоже в какой-то мере повезло. Даже если вы начинающий, но бесстрашный пользователь, который рискнул проследовать по описанному нами маршруту, чтобы установить VPN-сеть, можем вас обрадовать, что у вас всё непременно получится. СОВЕТ.

Подключение к сети VPN на ПК с Windows 7 или 10 осуществляется достаточно просто и быстро, необходимо следовать тем подсказкам, которые возникают на экране. После того как соединение установлено, нужно тоже внести некоторые полезные изменения. В Windows 7 и 10 возле часов располагается ярлык, указывающий состояние подключения к различным сетям. Если по этому ярлыку кликнуть левой клавишей мышки, сразу откроется список всех подключений, которые можно рассматривать в качестве возможного варианта, обеспечивающего связь с интернет или общей сетью. Среди этого перечня можно найти название вашей VPN-сети, выделите её, сразу после этого возникнет кнопка «Подключение». Нажав на эту кнопку, у вас появится возможность внести некоторые изменения в параметры. Внимательно ознакомьтесь с параметрами безопасности, входа, шифрования данных, которые предлагает в этом случае Windows 10, установите галочки в чекбоксах возле тех параметров, которые для вас максимально важны. Итак, если вы задались целью обеспечить подключение нескольких компьютеров, на которых установлен Windows XP, 7, 8 и 10, к корпоративной сети, не сдерживайте таких своих технических порывов. Вы сможете всё осуществить, если только внимательно изучите рекомендации, а также будете без излишней поспешности вносить изменения в настройки, читая не один раз предложения мастера сетевой настройки, а даже 10 раз, чтобы осознать, для чего и какие конкретно нужно осуществлять действия. Чтобы разобраться с настройкой VPN, необходимо понимать, что же это такое. VPN (Virtual Private Network) – это виртуальная частная сеть. В неё входит группа протоколов, с помощью которых можно организовать визуальную сеть поверх незащищенной сети. Её используют для того, чтобы получить доступ в интернет, доступ в корпоративную сеть и объединение её сегментов. На какие типы делят VPN?

VPN делятся

на: Давайте более детально рассмотрим самые частые сферы применения VPN: Присутствует большая вероятность того, что клиентами VPN будут рабочие станции под управлением операционной системы Windows. Но необходимо выделить, что сервер может беспрепятственно выполнять свои основные функции как под Windows, так и под Linux или BSD. В связи с этим мы приступим к рассмотрению Windows 7. Не стоит останавливать свое внимание на базовых настройках. В них нет ничего сложного, и они понятны абсолютно каждому пользователю. Нужно остановиться на одном тонком нюансе: Этот вопрос не требовал подробного рассмотрения, если бы не массовые возникновения проблем и незнание причин такого странного поведения VPN соединения у многих системных сотрудников. Что же такое маршрутизация? Если особо не вдавться в подробности темриналогий то можно сказать, что это совокупность правил, которые определяют маршрут следования данных в связных сетях. Их можно сравнить с дорожными указателями и разметкой. Представьте себе ситуацию: вы попали в совершенно чужой для вас город, где отсуствуют какие-либо знаки и разметка на перекрестках. Вы впадаете в растерянность. Аналогичная ситуация происходит и в сетях. Люые сетевые пакеты осуществляют свое передвижение согласно определенному набору правил – таблиц маршрутизации. Именно благодаря им можно отправить документ на сетевой принтер для его распечатки, а электронное письмо попадет точно адрессату. Если же вы желаете использовать VPN соединение в качестве работы удаленных клиентов в корпоративной сети, то возникает необходимость настройки маршрутов. Если же не провести этот процесс, то, как тогда пакет самостоятельно определит, что ему необходимо именно через туннель попасть в вашу корпоративную сеть? Вы же не указываете в почтовом письме или телеграмме, что ее нужно доставить «бабушке в деревню». На сегодняшний день известны несколько способов построения виртуальной сети. Каждый из них подразумевает в себе свою уникальную схему маршрутизации. Давайте рассмотрим их подробней: Этот вариант функционирует только при условии поддержки со стороны Proxy ARP

, позволяющий объеденить две не связные между собой сети в одну целую. Считается, что все хосты расположены на одной физической сети и обмениваются траффиком без дополнительной маршрутизации. Основными преимуществами этого способа являются простота и полный доступ к сети удаленных клиентов. Однако в таком случае вы получаете низкий уровень безопасности и невозможность разграничения доступа между пользователями локальной сети и VPN клиентам. В результате клиенты могут получить адреса из диапазона, не являющегося частью локальной сети, но который маршрутизируется из нее. В таком случае удаленные клиенты выделяются в отдельную подсеть (на картинке это 10.0.1.0/24). При этом на рисунке видно, что обе подсети могут быть составляющими общей сети - 10.0.0.0/23. Таким образом, управление структурой может осуществляться с помощью маршрутизации или маски подсети. Первый вариант заключается в перемещении компьютеров в сеть 10.0.0.0/23 (для этого необходимо изменить маску сети на 255.255.254.0), что предоставит ему доступ к обеим подсетям. Второй вариант состоит в направлении пакетов из одной подсети в другую с помощью шлюза. Этот способ лучше подходит для этой ситуации, так как мы получим возможность настраивать правила для разных подсетей, создавая разные уровни доверия. Для того чтобы получить доступ с клиентского компьютера, находящегося в одной подсети, в другую, следует использовать статическую маршрутизацию. Записи будут иметь такой шаблон: X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z В этом шаблоне сеть - Х.Х.Х.Х, маска сети - Y.Y.Y.Y, а шлюз - Z.Z.Z.Z. для того чтобы добавить маршрут в ОС Windows нужно воспользоваться командой routeadd. Общая запись команды выглядит так: routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z В ОС Linux запись немного меняет свою форму, но в целом остается неизменной: routeadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z Стоит отметить, что команды действуют до первой перезагрузки. Хотя это создает определенные трудности, этим свойством можно воспользоваться при ошибке в создании маршрута. После того как вы убедились, что всё работает правильно, следует добавить постоянные маршруты. Для этого к уже известной нам команде следует добавить ключ –p: routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z -p Чтобы осуществить это в Ubuntu, после описания интерфейса в файле /etc/network/interfaces

, следует добавить строку: uprouteadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z Теперь вернемся к маршрутам. Для того чтобы предоставить доступ к локальной сети, следует для удаленных клиентов прописать к ней маршрут: И наоборот: для осуществления доступа из локальной сети к ПК удаленных клиентов следует прописать Удаленные клиенты имеют адреса, которые не являются частью локальной сети, но могут из нее маршрутизироваться. Обратите внимание, что эта схема не рассчитана на маршрутизацию из локальной сети в удаленную. Зачастую она используется для предоставления доступа клиентам с низкой степенью доверия. Таким образом, клиентам доступны только опубликованные в VPN ресурсы. Стоит отметить, что для доступа к локальной сети этого недостаточно - дополнительно следует настроить сервер на трансляцию пакетов из удаленной сети в локальную и обратно. Публикацию ресурса в сети VPN можно осуществить следующими путями: с помощью размещения его на VPN сервере и разрешению доступа к нему из удаленной сети, путем прокинутого порта в удаленную сеть или же подключения ресурса в роли клиента сети

. Ниже представлена схема, на которой изображен сервер терминалов с маршрутом 10.0.0.2, доступный по адресу 172.16.0.2 удаленной сети. Приведенная схема служит для соединения нескольких подсетей в целостную единственную сеть. Такая сеть имеет более сложную структуру. Однако если понять процесс направления пакетов через интерфейсы, сразу все становится на места. При данных условиях X.X.X.X — IP адрес основного офиса, а филиалы имеют серые IP адреса. Роутер офиса осуществляет подключение в качестве клиента. На нем находится VPN сервер. Теперь поговорим о маршрутизации. Клиенты подсети LAN1 производят передачу пакетов к подсети LAN2 на сетевой шлюз роутера. Равным образом роутер передает пакеты на противоположный конец VPN туннеля. Точно такая же маршрутизация должна быть проведена для подсети LAN2. Для этого необходимо написать маршрут к LAN2 на клиентах подсети LAN1: 10.0.1.0 mask 255.255.255.0 10.0.0.1 Нужно также прописать маршрут другого конца туннеля на роутере LAN1: 10.0.1.0 mask 255.255.255.0 172.16.0.2 Для клиентов LAN2 маршруты должны иметь следующий вид: 10.0.0.0 mask 255.255.255.0 10.0.1.1 PPTP является простым в реализации протоколом. Но не стоит забывать о том, что не нужно использовать его при работе с важнейшими данными, поскольку PPTP – слабозащищенный протокол. Созданная нами в тестовой лаборатории схема, которая поможет практически ознакомиться с технологией: Мы имеем локальную сеть 10.0.0.0/24, в которой расположен роутер, выполняющий функции VPN сервера терминальный сервер. Для VPN была закреплена сеть с маршрутом 10.0.1.0/24. Наружный вид сервера имеет условленный адрес X.X.X.X. Нам необходимо предоставить доступ удаленным клиентам к ресурсам терминального сервера. Устанавливаем пакет pptpd: sudo apt-get install pptpd Для выдачи клиентам указываем диапазон адресов: remoteip 10.0.1.200-250 Не перезапустив pptpd, невозможно будет увеличить количество адресов, поэтому необходимо задавать их с запасом. Необходимо также найти и переписать строку: Существует две опции, которые возможно использовать. Это listen

и speed

. С помощью listen указывается IP адрес от локального интерфейса. Нужно это с целью прослушивания РРТР-соединения. Второй – speed – позволяет с точностью показать VPN-соединения в бит/с. В качестве примера можно взять разрешение для серверов прием РРТР-соединения, но лишь при внешнем интерфейсе: В файле /etc

/

ppp

/

pptpd

—

options

находятся настройки намного тоньше. Принимая настройки «по умолчанию», это будет наиболее соответствовать необходимым требованиям. Для лучшего представления стоит рассказать о нескольких из них.

За шифровку приложенных данных, а также проверку на подлинность несет ответственность секция #Encryption

. Любой предположительно опасный протокол типа CHAP, PAP и MS-CHAP, устаревшие протоколы запрещаются опциями: refuse-pap Следующим этапом является применение протокола проверки на подлинность (MS-CHAP v2, а также 128-битное MPPE-128): require-mschap-v2 Далее стоит упомянуть о секции #Network и Routing. Секция для использования

DNS-серверов, ориентируясь на внутреннюю сеть. Почему это, вероятнее всего, станет весьма выгодным? Потому что позволяет обратить сигнал напрямую к компьютеру через имена, не исключительно через IP. Такое возможно при содержании в DNS всех портативных компьютеров. Но в нашей ситуации вышеуказанная опция совершенно бесполезна. В этом случае нужно всего лишь ввести адрес WINS-сервера через опцию ms-wins

. В том же разделе имеется proxyarp

опция. Она включает в себя поддержание с помощью сервера Proxy ARP.

Следующая секция #Miscellaneous

и содержащаяся в ней lock-опция. Лимитирует возможности любого клиента всего лишь через одно подключение.

ivanov * 123 * Первая запись дает возможность подключиться к серверу пользователю, пароль которого 123, а также присваивается персональный IP-адрес. Вторая запись создает следующего пользователя. Она так же выдает ему постоянный адрес (10.0.1.201). sudo /etc/init.d/pptpd restart Обратите

внимание

!

В тех случаях, когда pptpd

отказывает

в

перезапуске

,

виснет

, /var/log/syslog

выдает строчку о long config file line ignored,

незамедлительно

вводите

в

конце

файла

/etc/pptpd.conf

перенос

строчки

.

Наконец, сервер полностью подготовлен к работе.

В большинстве случаев для VPN соединения подходят настройки «по умолчанию», но не будет лишним указать конкретный тип соединения и отключить протоколы шифрования, которые не будут использоваться. После этого, нужно прописать адреса статических маршрутов и основного шлюза, при этом учитывая особенности структуры сети. Данные вопросы рассматривались в прошлых разделах. После установки VPN соединения можем пропинговать любой компьютер, входящий в локальную сеть, так мы без особого труда получаем доступ к терминальному серверу: Внимание, еще одно важное замечание! Зачастую доступ к ПК в локальной сети будет осуществляться по IP адресам. Имеется в виду – путь \\\\10.0.0.1 будет рабочим, а \\\\SERVER – не будет работать

. Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности. От этих проблем можно избавиться несколькими способами: Основой нашего сервера стал маршрутизатор, использующий WindowsServer 2008 R2. Настройка сервера рассматривалась ранее. Настройки актуальны и для серверов на основе WindowsServer 2003 – 2008 с небольшими особенностями. Настройка закончена и, в крайнем случае, в процессе запуска мастера, необходимо будет выбрать нужную конфигурацию. При открытии диспетчера сервера

, в ролях нужно найти «маршрутизация и удаленный досту

п» зайти в ее свойства (открывается при помощи правой кнопки мыши). В появившемся окне, нужно установить переключатель «IPv4

» в состояние локальной сети и вызова по требованию

и установить галочку напротив ««. После данных манипуляций нужно в закладке «безопасность

» выбрать проверку подлинности при помощи протокола MS-CHAPV2 и запретить подключение без проверки. После сохранения изменений, служба перезапустится и добавится роль VPN сервера. В консоли (левая часть) должен появиться пункт «порты», в его свойства нам и нужно зайти. По умолчанию система создает 5 PPTP и 5 L2TP портов

. В настройках PPTP устанавливаем галочки напротив подключения по требованию и подключения удаленного доступа

. Кроме этого, необходимо указать максимальное количество портов. Все лишние порты рекомендуется отключить. На данном этапе настройка сервера может считаться оконченным действием. Необходимо лишь определить количество пользователей, для которых будет доступен удаленный доступ к серверу. Настройка доступа производится разделе локальных пользователей и групп

, где находим «свойства пользователя

» и разрешаем

доступ в разделе «» во «входящих звонках

». Чтобы удостовериться в правильности всех настроек, нужно подключиться из клиентского компьютера, при этом выбрав нужный нам тип проверки доступа. Список подключенных клиентских компьютеров можно увидеть в консоли, где расположен пункт «». Для произведения диагностики проблем с подключением в первую очередь необходимо изучать журнал событий, в котором фиксируются все наиболее важные происшествия. В описаниях вы сможете найти полную информацию для быстрого обнаружения и устранения возникшей проблемы.

Помимо мощного компьютера и внушительного списка дополнительных программ для удобного сёрфинга и безопасной работы в интернете, необходим надёжный сервер - инструмент, который обеспечивает связь с людьми, сервисами, компаниями и информационными сайтами. Среди разных типов наиболее удачным выбором будет VPN-сервер хотя бы потому, что он как опция входит в операционную систему Windows. Читайте дальше, и сможете самостоятельно и без затрат запустить и настроить его на Windows 7. Не пугайтесь. Создать и подготовить к корректной работе VPN-сервер несложно, но обязательное условие - наличие у вас администраторских прав. Буквально VPN (Virtual Private Network) переводится как «виртуальная частная сеть». Технически это такая совокупность протоколов и архитектуры решений, которая обеспечивает защищённую коммуникацию в цифровой среде. По сути VPN представляет собой безопасную надстройку поверх привычной виртуальной сети. Установка и настройка VPN-сервера не потребует от вас много времени, так как он уже встроен в операционную систему Windows. По мнению экспертов, наиболее удачная конфигурация частного сервера содержится именно на этой платформе. Так выглядит упрощённая схема подключения через VPN-сервер Работа сервера заключается в создании туннелей, соединяющих пользователя с теми конечными «точками», куда он стремится попасть. Причём информация шифруется по сложному алгоритму, раскодировать который практически невозможно. Никто извне проникнуть внутрь туннеля не может. Сервер блокирует такие попытки, оставляя хорошо защищённой личную информацию - переписку, звонки, сообщения, видео- и аудиофайлы. Суть ответа в тех задачах, которые выполняет сервер. Он не только объединяет в виртуальном пространстве множество устройств, таких как компьютерные терминалы, ноутбуки, планшеты и даже мобильные девайсы. Его технология обеспечивает анонимность, шифрование данных и защиту конфиденциальной информации от перехвата злоумышленниками.

Некоторые возразят: у нас нет нужды в анонимности и защите данных, ибо нечего скрывать. Позвольте вам не поверить. Шифрованным трафиком пользуются далеко не одни злоумышленники, большинство не прочь защитить данные, чтобы «не делиться» паролями доступа к своей банковской карте или не стать объектом шантажа из-за утечки личной информации. Как говорится: глупо оставлять дверь дома открытой, если мир состоит не из одних хороших и добрых людей. Анонимность также добавляет приятную деталь - возможность посещать ресурсы, которые до этого были недоступны по разным причинам. Неплохо упомянуть и о выгоде при использовании VPN: VPN-сервер крайне необходим и при создании корпоративных сетей, когда для безопасной работы компании или предприятия требуется ограничить доступ посторонним лицам к циркулирующей среди сотрудников информации. Используя технические решения VPN, нетрудно организовать конфиденциальность клиентов, находящихся вне фирмы. Последовательность действий, которые нужно выполнить, чтобы запустить и настроить VPN-сервер на платформе Windows 7, такова. Перед запуском VPN запросит локацию. Лучший выбор - «Общественное место», тогда будет обеспечена наибольшая приватность в цифровом пространстве. По желанию в меню «Соединение» настройте параметры шифрования и применения других устройств. Если остались вопросы по установке и настройке VPN-сервера в Window 7, посмотрите видео. Процесс подключения новых участников частной сети происходит следующим образом. Запуск VPN нередко сопровождается ошибками. Машина сообщает о них трёхзначной цифрой. Так, ошибки с цифровым значением 6** сообщают о рабочем состоянии сети, но требуется проверить введённую информацию. Имеется в виду тип протокола связи, пароль и имя. Код 7** даёт информацию о присутствии ошибок в настройках подключения. Под кодом 8** скрываются неполадки настройки сети или те, что связаны с банальным отсутствием соединения с интернетом. Разберём распространённые ошибки и способы их устранения. Такая ошибка указывает на обрыв подключения к сети. Частая причина - неполадки в передаче трафика из-за низкого качества работы интернета или перегруженности сервера.

Есть много вариантов решения проблемы. Попробуйте пересоздать VPN-подключение. Не помогло? Значит, удаляйте систему КВ958869 или лучше восстановите на предшествующее состояние. Снова не получилось? Тогда переведите тип соединения с автоматической функции на «PPTP». Учитывайте, что ошибка 807 возникает также при блокировании брандмауэром/файерволом, поэтому попробуйте отключить их. Речь идёт о неправильной работе VPN-портов. Часто обрыв происходит из-за неверного имени DNS-сервера. Потому в первую очередь посмотрите протокол TCP/IP. Там либо неправильно указан адрес DNS, либо не введён вовсе. Определите состояние соединения по локальной сети. Во вкладке «Сетевые подключения» последовательно выполните следующие действия: «Пуск» => «Панель управления» => «Сеть и интернет» => «Центр управления сетями» => «Изменения параметров адаптера». Обнаруженный недочёт продиктует дальнейшие действия. Так, если нет подключения по локальной сети, подключайтесь через VPN. Результата нет? Проверьте, действует ли кабель. При его отключении увидите на соответствующей иконке голубые экраны с красным крестом. Попробуйте правой клавишей сначала отключить, а потом снова подключить соединение. Опять ничего не произошло? Тогда ту же операцию «отключить/подключить» проделайте с кабелем (вручную). Ошибка ещё остаётся? Займитесь проверкой подключения. Откройте его правой кнопкой и посмотрите, сколько пакетов отправлено - их должно быть не менее 5–7. Если в отправку ушло меньше или вовсе пусто, то выясните, как работает оборудование. Зайдите в «Администрирование» таким путём: «Пуск» => «Панель управления» => «Система и безопасность» => «Администрирование» => «Службы». В списке служб найдите DHCP-клиент. Перезапустите его правой кнопкой. Затем перезагрузите ПК. Причиной нерабочего состояния бывает и блокировка порта 53. Ваша излишняя осторожность просто-напросто сыграла злую шутку - вы сами запрограммировали систему безопасности таким образом, что она не допускает абсолютно всё. В связи с этим рекомендуется проверить, не заблокирован ли порт 53. Даже если написано «Порт открыт», это вовсе не означает, что соединение проходит. Здесь имеется в виду только готовность к подключению. Просто создайте разрешающее правило для порта 53 в протоколе TCP и UDP. Результата нет? Тогда придётся прибегнуть к крайней мере, то есть переустановить Windows. Обязательно посмотрите видео с подробной инструкцией открытия порта. Там же показаны способы исправления ошибок соединения с портами. Ошибка 734 возникает, когда прерывается «Протокол управления PPP-связью», а ошибка 741 связана с тем, что машина не распознают этот вид шифрования. Исправить ситуацию помогут простые действия. Дважды щёлкните левой кнопкой по VPN и откройте «Свойства», затем «Безопасность» и снимите отметку с пункта «Требуется шифрование данных». Подтвердите свои намерения. Это лишь малая часть проблем, которые возникает при запуске VPN, однако почти все они решаются достаточно просто и без особых временных затрат. Самое популярное решение для организации частной сети - OpenVPN. Основное преимущество - экономность, так как трафик идёт в сжатом виде. Среди недостатков программы сложность настройки, которой сейчас мы с вами и займёмся. OpenVPN - специальная программа для настройки VPN-соединения. Естественно, сначала её нужно инсталлировать на свой компьютер. Брать файл загрузки лучше с официального сайта программы: Процесс установки достаточно прост, разве что будет нужно временно отключить антивирус. При загрузке программы в систему вводится виртуальный сетевой адаптер TAP-Win32 Adapter V9 и драйвер к нему. Задача OpenVPN задавать IP-адрес и маску локальной надстройки. Прежде всего нужно скопировать конфигурационный файл, который вам должен предоставить провайдер. Данные сохраните в папке C:\Program Files\OpenVPN\config. Находясь в ней, кликните на пункт «Вставить». OpenVPN следует запускать только с администраторскими правами, иначе программа может работать некорректно.

Обязательно поменяйте свойства совместимости в ОС. На OpenVPN откройте «Свойства», найдите пункт «Совместимость», где отметьте «Выполнять эту программу от имени администратора». Далее подтвердите ваши действия, кликнув на «ОК». Должно появиться окно лога подключения. Если вы выполнили все действия верно, то настройка VPN через протокол OpenVPN для Windows 7 прошла удачно. Затруднения всё же возникли? Посмотрите скриншоты пошаговой инструкции настройки Open VPN и небольшое видео. Скопируйте конфигурационный файл в папку C:Program FilesOpenVPNconfig Подтвердите запрос о доступе Запустите Open VNP от имени администратора: зайдите в «Пуск» и щелкните по ярлыку OpenVPN правой кнопкой мыши, выберите пункт «Свойства» Откройте меню программы в трее (справа в углу) и выберите пункт «Подключить» Запустится окно с содержимым лога подключения Стандарт IPSec специально предназначен для усиления безопасности IP-протокола. Позволяет подтвердить подлинность (аутентификацию), а также осуществляет проверку целостности и шифрования IP-пакетов. IPsec содержит протоколы для безопасного обмена ключами: Как можно настроить VPN посредством IPsec, изложено в пошаговом руководстве ниже. В завершение темы о IPsec VPN хотелось бы подчеркнуть полезность программы, учитывая два недостатка, которые имеет VPN. Первый и самый серьёзный - уязвимость протокола PPTP. Речь идёт о недостаточной надёжности однофакторной аутентификация. Иначе говоря, когда мы подтверждаем своё право доступа только при помощи логина и пароля. При этом логин или имя пользователя обычно известны, а пароль достаточно часто попадает в руки хакера (например, при внедрении в вашу ОС вируса-трояна). Тогда постороннее лицо получает полный доступ к локальной сети. Второй недостаток - нет никакой возможности проверить, что подключение было проведено доверенным пользователем, а не тем же злоумышленником, который получил доступ к учётной записи. Теперь, пользователь, вам известны если и не все, то основные шаги по созданию и настройке собственной, полноценной и вполне безопасной виртуальной сети на основе VPN-соединения в среде Windows 7. Вы также узнали, как правильно настроить программы OpenVPN и IPsec VNP. Будьте уверены, частный сервер гарантирует такое же полноценное соединение, как и обычный. Ваш компьютер не заметит разницы между VPN и каналом без шифрования, однако безопасность вашей работы в цифровом пространстве возрастает в несколько раз.Собственный VPN-сервер на хостинге VPS/VDS

Что такое VPS/VDS сервер?

Настройка VPN-сервера

Установка и запуск главного скрипта

Установка клиента для Windows 7/8/10/XP и Android

Что если что-то пошло не так

Ошибки при подключении

Если всё заработало, на сайты тупят и открываются с перебоями

Пускаем трафик через прокси вообще без настроек

Как пускать через прокси только отдельные сайты

Ярлык для автоматическое подключения

Настройки в Windows XP

Настройки в Windows 8

Настройки в Windows 7

Для чего используются VPN?

Особенности настройки VPN соединения

Настройка сервера PPTP

refuse-chap

refuse-mschap

require-mppe-128

petrov * 456 10.0.1.201Настройка клиентского компьютера

Видео: Настройка VPN сервера на Windows 7

Подключение и настройка VPN-сервера

Что такое VPN-сервер

Для чего он нужен

Одна из наиболее частых причин использования ВПН - нежелание быть привязанным к рабочему месту

Одна из наиболее частых причин использования ВПН - нежелание быть привязанным к рабочему местуКак создать и настроить на компьютере с Windows 7: пошаговая инструкция

Перейти из меню «Пуск» в «Панель управления»

Перейти из меню «Пуск» в «Панель управления» Открыть раздел «Сеть и интернет»

Открыть раздел «Сеть и интернет» Выбрать «Центр управления сетями и общим доступом»

Выбрать «Центр управления сетями и общим доступом» Выбрать «Настройка нового подключения или сети»

Выбрать «Настройка нового подключения или сети» Нажать на кнопку «Подключение к рабочему месту»

Нажать на кнопку «Подключение к рабочему месту» Выбрать пункт «Использовать мое подключение к Интернету (VPN)»

Выбрать пункт «Использовать мое подключение к Интернету (VPN)» Выбрать «Отложить настройку подключения к Интернету»

Выбрать «Отложить настройку подключения к Интернету» Ввести адрес VPN-сервера, в поле «Имя местоназначения» написать название подключения

Ввести адрес VPN-сервера, в поле «Имя местоназначения» написать название подключения Ввести логин и пароль, прописанные на сервере VPN. Поставить «галочку» в поле «Запомнить этот пароль»

Ввести логин и пароль, прописанные на сервере VPN. Поставить «галочку» в поле «Запомнить этот пароль» Закрыть окно

Закрыть окно Зайте в пункт «Изменение параметров адаптера»

Зайте в пункт «Изменение параметров адаптера» В окне VPN-подключения кликнуть по нему правой кнопкой и перейти в его «Свойства»

В окне VPN-подключения кликнуть по нему правой кнопкой и перейти в его «Свойства» Открыть «Безопасность» и в поле «Тип VPN» выбрать «Туннельный протокол точка-точка (PPTP)», в поле «Шифрование данных» выбрать «необязательное»

Открыть «Безопасность» и в поле «Тип VPN» выбрать «Туннельный протокол точка-точка (PPTP)», в поле «Шифрование данных» выбрать «необязательное» На вкладке «Сеть» убрать «галочки» напротив пунктов: «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft»

На вкладке «Сеть» убрать «галочки» напротив пунктов: «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft» На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»

На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»Видео: как поднять и настроить VPN-соединение в среде Windows 7

Настройка для нескольких клиентов

Устранение проблем при инсталляции и работе

Ошибка 807

Так система сообщает об ошибке 807

Так система сообщает об ошибке 807Ошибка 868

Так выглядит сообщение об ошибке 868

Так выглядит сообщение об ошибке 868Видео: открытие порта в локальной сети

Ошибки 734 и 741

Ошибка 734 устраняется с помощью простого алгоритма

Ошибка 734 устраняется с помощью простого алгоритмаЧто такое OpenVPN

Настраиваем программу пошагово (фото)

Видео: установка OpenVPN GUI

Настройка IPSec VPN

Видео: настраиваем IPsec-туннель между двумя маршрутизаторами Mikrotik