Начало мая этого года было ознаменовано огромной кибер-атакой, под которую попали государственные и частные компьютеры и компьютерные сети во всем мире. Для выполнения этой атаки злоумышленниками был использован неизвестный ранее вирус вымогатель Wanna Cry. О заражении своей техники сообщили представители 150-ти стран. В их число входят Россия, Индия, Украина, Италия, Великобритания, Германия, Испания, Япония, Португалия, Тайвань, и др.

Действие вируса Wanna Cry 2017 было ориентировано на то, чтобы, попав на компьютер, зашифровать имеющиеся на нем файлы, и вымогать за их дешифрацию выкуп. В противном случае пользователи могли навсегда лишиться своей информации.

В основном эпидемия вируса Wanna Cry распространилась на большие государственные структуры и учреждения. Например, такие как госструктуру России, лечебные заведения в Англии, железнодорожные перевозчики в Германии, информационные системы и энергетические объекты в Испании и Италии, пр. По статистическим дынным, которые были озвучены представителями национальной безопасности США, взлому были подвергнуты более 300 тыс. компьютеров во всем мире.

Что такое вирус WannaCry?

Компьютерный вирус Wanna Cry представляет собой своего рода плагин-криптор, который, внедряясь в систему компьютера, производит шифрование пользовательских файлов с помощью специального криптоустойчивого алгоритма. После таких действий вируса чтение файлов и операции с ними становятся невозможными. Среди наиболее распространенных файлов, которые шифрует интернет вирус Wanna Cry, относятся:

- файлы, созданные с помощью программного пакета Microsoft Office;

- файлы различных архивов;

- видео- фото- и аудиофайлы.

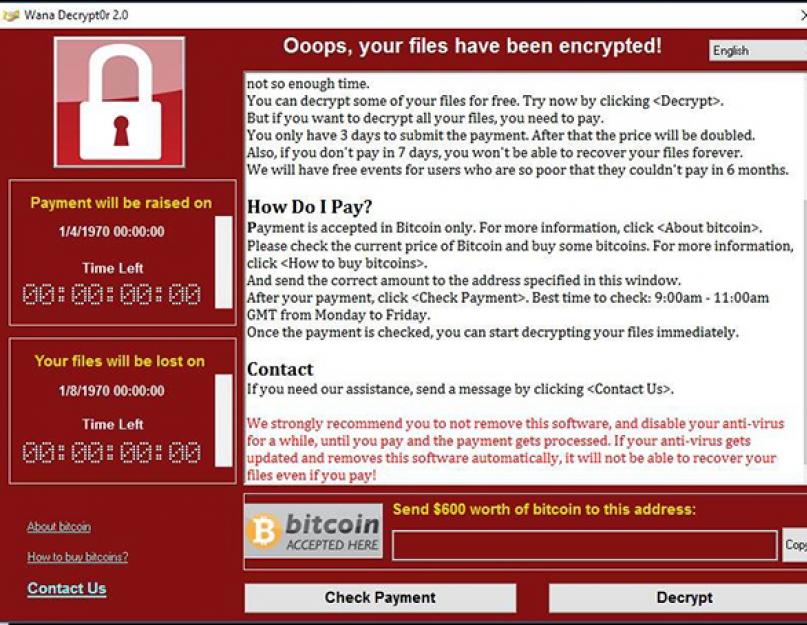

Вирус реализован в виде программы WanaCrypt0r 2.0, которая может распространяться с помощью e-mail или социальных сетей. Атака вируса Wanna Cry была ориентирована на компьютерные системы, которые управляются с помощью операционной системы Windows.

За дешифрацию закодированных файлов вирус шифровальщик Wanna Cry вымогает у пользователя ПК денежное вознаграждение, которое составляет 300…600 долларов. Оплату за разблокировку предлагалось оплатить с помощью, набирающей сейчас популярность, криптовалюты биткоин.

Кто создал вирус WannaCry?

Тот, кто запустил вирус Wanna Cry, использовал уязвимость операционной системы MSB-MS17-010, о которой многим было известно и ранее. В компании Microsoft было подтверждена информация о том, что вирусом действительно использовалась уязвимость их системы, информация о которой была выкрадена у комиссии нацбезопасности США (АНБ).

АНБ действительно владела информацией об этой уязвимости, которая была реализована в виде инструмента для реализации кибер-атаки EternalBlue. Позже алгоритмы этого инструмента попали в руки хакерской команды The Shadow Brokers, которая опубликовала их в общедоступный доступ в апреле этого года.

Специалисты компании Лаборатория Касперского, а также их коллеги из Symantec обратили внимание на то, что код вируса Wanna Cry очень похож на сигнатуры вируса, применяемого хакерской группировкой Lazarus Group в начале 2015 года, которая была замечена в связях с правительством КНДР. Подобное утверждение было подтверждено и представителями корейской компании Hauri Labs, которые также заметили сходство алгоритма вируса вымогателя с вредоносными кодами, используемыми северокорейскими хакерами. Возможно тот, кто создал вирус и имеет отношение к Lazarus Group, но пока это только догадки.

На сегодняшний день все же остается загадкой, как проявился вирус Wanna Cry, которую предстоит разгадать спецслужбам разных стран.

Принцип работы вируса

Создатели вируса Wanna Cry ориентировались прежде всего на крупные предприятия, где имеется много важной и ценной информации, за которую можно получить существенный выкуп. Но, не исключением стали и пользователи обычных домашних компьютеров, подключенных к глобальной сети Интернет.

Основным способом заражения вирусом является рассылка писем по электронной почте. В таком письме пользователю оправляется некая информация и ссылка, при переходе через которую, на компьютер происходит загрузка вредоносной программы WanaCrypt0r 2.0. Также заразить свой компьютер можно при неосторожном скачивании файлов с торрентов, файлообменников или при попытке открыть картинку, прослушать песню, к файлу которой прикреплен вирус.

После того, как программа WanaCrypt0r v2.0 была скачана на компьютер и запущена произойдет загрузка непосредственно и самого вируса. Далее он производит сканирование накопителей компьютера и выполняет шифрование имеющейся на них информации. Кодированию подвержены как системные файлы операционной системы, так и рабочие файлы пользователя, включая документы, фото, видео и пр. После того, как проявился вирус Wanna Cry, зашифрованные файлы на ПК будут иметь расширение WNCRY, а доступ к ним будет запрещен. При попытке использовать такие файлы на экране компьютера появится предупреждение о необходимости оплаты выкупа в биткоинах за то, чтобы произвести раскодировку файлов.

На сегодня вирус Wanna Cry остановлен, но не исключено, что атака со стороны хакеров может повториться снова, чтобы инфицировать еще большее число компьютеров.

Модифицировался ли вирус после заражения первой версией?

Перед тем, как заражению были подвергнуты компьютеры с помощью программы WanaCrypt0r v2.0, была еще первая версия этой программы WanaCrypt0r, которая отличалась только способом распространения. Все другие симптомы вирусы Wanna Cry имели одинаковые.

Используя описанную выше уязвимость, вирус Wanna Cry первой и второй модификации распаковывает свой инсталлятор, извлекает из архива сообщение о выкупе, которое выдается пользователю на том языке, который используется системой его компьютера (вирусом поддерживается 30 различных языков).

Следующим что делает вирус Wanna Cry – это закачивание TOR-браузера, посредством которого происходит поддержка связи с серверной системой, управляющей вирусом-шифровальщиком. После этой процедуры вирусом открывается полный доступ к файлам и каталогам, хранимым на накопителе компьютера. Таким образом расширяется число файлов, которые могут быть зашифрованы.

Признаки вируса Wanna Cry могут проявиться еще до того, как пользователь увидит сообщение о необходимости оплаты выкупа. Дело в том, что программа WanaCrypt0r v2.0 прописывает себя в автозагрузку и загружает впоследствии процессор компьютера и жесткий диск. Уже по этим признакам пользователь должен обратить внимание на систему своего компьютера и проверить ее на наличие вредоносных программ, среди которых может быть одна из версий Wanna Cry.

Последний из этапов действия вирусной программы является удаление всех резервных и теневых копий файлов, из которых их можно восстановить. Для реализации этой процедуры потребуется получение полных прав администратора операционной системы. В таком случае ОС может выдавать предупреждение от встроенной службы UAC. По неопытности пользователь может подтвердить получение доступа вирусу шифровальщику Wanna Cry, что делать категорически запрещается. Если пользователем будет сделан отказ, то эти файлы останутся, что существенно увеличит вероятность восстановления зашифрованной информации.

Какие ОС больше всего затронул вирус?

Многие пользователи ПК озадачены вопросом, какие версии Windows поражает вирус Wanna Cry. После такой мощной атаки каждый теперь старается защитить свою информацию как можно лучше. Вирус, который распространялся в майской кибер-атаке, был нацелен на операционные системы Windows, которые имели перечисленную выше уязвимость. Среди компьютеров, которые были заражены, оказались те, на которых была установлена ОС Windows Vista//7//8//10, а также Windows Server модификаций 2008//2012 и 2016.

Исследуя статистические данные о зараженных компьютерах, выяснилось что 98% из общего числа зараженных ПК поразил вирус Wanna Cry с Windows 7 . Именно эта операционная система оказалась менее всего защищенной от кибер-атаки. При этом, 60% из зараженных ПК использовали 64-разрядную версию операционки.

Чтобы защитить своих клиентов в будущем, выпущена заплатка Microsoft от вируса Wanna Cry. Для пользователей, которые используют уже неподдерживаемые операционные системы, с целью защиты Windows от вируса Wanna Cry Microsoft выпустила специальный патч, исключающий заражение файлов.

Что касается владельцев ПК с ОС Linux, вирус Wanna Cry их не затронул, как и владельцев техники с Mac OS. Также не распространился вирус Wanna Cry и на андроид устройства.

В каких странах наиболее распространен вирус?

Исследуя карту заражения вирусом Wanna Cry, можно сделать выводы, что эта кибер-атака была направлена на информационную систему России. Около 75% атак было направлено на компьютеры РФ. Второе и третье место в «рейтинге атакованных» занимают Украина и Индия. Но в отличие от Российской Федерации, Украина вирусом Wanna Cry, как и Индия были инфицированы менее 10%.

В перечень тех, кто пострадал от вируса Wanna Cry входят также пользователи Тайваня, Таджикистана, Казахстана, Люксембурка, Китая, Румынии, Италии, Испании. Такие страны, как Германия и Великобритания, в которых шла атака на их государственные объекты по числу заражений не попали в 20-ку этого «рейтинга».

Как уберечься от заражения?

На сегодняшний день вирус шифровальщик 2017 Wanna Cry остановлен – это удало сделать специалисту из Великобритании, который зарегистрировал доменное имя, к которому обращалась программа WanaCrypt0r. Благодаря этому удалось приостановить распространение вредоносного плагина через всемирную информационную сеть. Вопрос остается в другом – на долго ли? Поэтому каждый пользователей должен знать несколько правил, чтобы исключить заражение:

Следует загрузить последние обновления для своей ОС Windows (заплатка от Wanna Cry есть даже под уже устаревшую Windows XP);

- важно пользоваться антивирусными программами и постоянно обновлять их;

- чтобы вовремя обнаружить потенциально опасные файлы, которые могут быть признаками вируса Wanna Cry, следует в настройках Windows активировать опцию отображения расширения файлов;

- специалисты также рекомендуют произвести блокирование 445-го порта межсетевого экрана, посредством которого и осуществлялось заражение;

- следует быть внимательным к письмам, которые приходят на e-mail, не открывать подозрительные файлы, ссылки, быть аккуратным в соцсетях при просмотре фотографий и видео.

Что делать если заражение произошло?

Если избежать попадания вируса-шифровальщика на ПК избежать не удалось, важно не паниковать. Конечно, можно попробовать и заплатить выкуп, если есть лишние деньги, но где гарантия, что злоумышленники действительно расшифруют все файлы?

- Если Вы стали жертвой вымогателя Wanna Cry следует обратиться на технический форум «Лаборатории Касперского» , где работают профессионалы компании и волонтеры-программисты, которые помогают решить эту проблему.

- Сейчас ведется активная работа по разработке дешифровальщика информации, которая была обработана WanaCrypt0r и в ближайшем будущем он будет предложен пользователям.

- Если вирус шифровальщик Wanna Cry заразил компьютер, на котором нет ценной информации, и пользователь может легко с ней расстаться, то избавиться от вредоносного кода можно и самостоятельно. Для этого достаточно произвести форматирование диска с полным удалением всей информации и последующей остановкой новой ОС.

Заключение

Кибер-атака Wanna Cry является не первым и не последним таким случаем, хотя и малоприятным. Чтобы защитить себя и свою информацию важно соблюдать давно установившиеся правила использования сетевых ресурсов. Нужно своевременно обновлять свою операционную систему, использовать встроенные инструменты безопасности, а также различные антивирусы. И что самое главное, быть аккуратным и внимательным при использовании информационных ресурсов. Ведь зачастую пользователи сами приносят беду на свой компьютер, пользуясь ресурсами с плохой репутацией, а также скачивая и используя неизвестные и непроверенные файлы.

WannaCrypt (что переводится как «хочется плакать») - компьютерный вирус, поразивший 12 мая 2017 года большое количество компьютеров под управлением операционной системы Microsoft Windows. Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016 От вируса пострадали компьютеры частных лиц, коммерческих организаций и правительственных учреждений по всему миру. WannaCrypt используется как средство вымогательства денежных средств.

Кто стоит за этим или Происхождение вируса

В настоящее время не установлено точное происхождение вируса. Но наш редактор смог найти 3 самых основных версий.

1. Российские хакеры

Да друзья, как же не обойти столь резонансный вирус без всеми любимыми «русскими хакерами». С инцидентом могут быть связаны недавние предупреждения группировки Shadow Brokers в адрес президента США Дональда Трампа после одобренных ним ракетных ударов в Сирии.

2. Спецслужбы США

15 мая президент РФ Владимир Путин назвал источником вируса спецслужбы США и заявил, что «Россия здесь совершенно ни при чём». Руководство Microsoft также заявило о том, что первичным источником этого вируса являются спецслужбы США.

3.Правительство КНДР

Представители антивирусных компаний Symantec и «Лаборатория Касперского» заявили, что в кибератаках с помощью вируса WanaCrypt0r 2.0, который поразил тысячи компьютеров в 150 странах, замешаны связанные с Пхеньяном киберпреступники из группировки .

WannaCry зашифровывает большинство или даже все файлы на вашем компьютере. Затем программное обеспечение выводит на экран компьютера определенное сообщение в котором требует выкуп в размере 300 долларов за расшифровку ваших файлов. Выплата должна произойти на кошелек Bitcoin. Если пользователь не заплатит выкуп за 3 дня, то сумма удваивается и составляет 600 долларов. Через 7 дней вирус удалит все зашифрованные файлы и все ваши данные будут потеряны.

Компания Symantec опубликовала список всех типов файлов, который способен зашифровать Wanna Cry. В этом список входят ВСЕ популярные форматы файлов, включая.xlsx, .xls, .docx, .doc, .mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar. и тд.

Способы защиты от вируса

В настоящее время единственный действенный метод защиты от вируса — это обновить ОС, в частности , закрывающее уязвимость, которой пользуется WannaCry.

Метода защиты:

1. Обновление системы

Включите автоматическое обновление системы в Центре обновления Windows на своем компьютере.

2. Резервные копии

Делайте backup важной информации и пользуйтесь облачными платформами для ее хранения.

Установите бесплатную утилиту для защиты от программ-вымогателей Kaspersky Anti-Ransomware.

4. Порт 445

Заблокировать все взаимодействия по порту 445, как на конечных станциях так и на сетевом оборудовании.

Для Windows 10

Netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_TCP-135" netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_TCP-445" echo "Thx, Abu"

Для Windows 7

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Если ноль реакции было на команду, то так и должно быть. Это нормальное поведение. Означает, что команда применилась

Лечим компьютер от вируса

1. Включите безопасный режим Windows

В Windows 7 это можно сделать при перезагрузке системы после нажатия клавиши F8.

2. Удалите нежелательные приложения.

Можно самостоятельно удалить нежелательные приложения через Удаление программ.

3. Восстановите зашифрованные файлы.

Для восстановления файлов можно использовать различные декрипторы и утилиты.

Заключение

Итак, сегодня мы поговорили о вирусе Wanna Cry. Мы узнали, что из себя представляет данный вирус, как уберечься от заражения, как удалить вирус. Несомненно этот вирус войдет в историю и запомниться многим. Хоть и заражение вирусом утихает, масштабы всего просто поражают. Надеюсь, что данная статья оказалась полезной для вас.

12 мая несколько компаний и ведомств в разных странах мира, в том числе в России, были вирусом-шифровальщиком. Специалисты по информационной безопасность идентифицировали в нём вирус WanaCrypt0r 2.0 (он же WCry и WannaCry), который шифрует некоторые типы файлов и меняет у них расширения на.WNCRY.

Компьютеры, заражённые WannaCry, оказываются заблокированы окном с сообщением, где говорится, что у пользователя есть 3 дня на выплату выкупа (обычно эквивалент 300 долларов США в биткоинах), после чего цена будет удвоена. Если не заплатить деньги в течение 7 дней, файлы якобы будет невозможно восстановить.

WannaCry попадает только на компьютеры, работающие на базе Windows. Он использует уязвимость, которая была закрыта компанией Microsoft в марте. Атаке подверглись те устройства, на которые не был установлен свежий патч безопасности. Компьютеры обычных пользователей, как правило, обновляются оперативно, а в крупных организациях за обновление систем отвечают специальные специалисты, которые зачастую с подозрением относятся к апдейтам и откладывают их установку.

WannaCry относится к категории вирусов ransomware, это шифровальщик, который в фоновом режиме незаметно от пользователя шифрует важные файлы и программы и меняет их расширения, а затем требует деньги за дешифровку. Окно блокировки показывает обратный отсчёт времени, когда файлы будут окончательно заблокированы или удалены. Вирус может попасть на компьютер с помощью удалённой атаки через известную хакерам и не закрытую в операционной системе уязвимость. Вирусный код автоматически активируется на заражённой машине и связывается с центральным сервером, получая указания о том, какую информацию вывести на экран. Иногда хакерам достаточно заразить всего один компьютер, а он разносит вирус по локальной сети по другим машинам.

По данным сайта The Intercept , WannaCry создан на основе утекших в сеть инструментов, которые использовались Агентством национальной безопасности США. Вероятно, для инъекции вируса на компьютеры хакеры использовали уязвимость в Windows, которая прежде была известна только американским спецслужбам.

Вирус WannaCry опасен тем, что умеет восстанавливаться даже после форматирования винчестера, то есть, вероятно, записывает свой код в скрытую от пользователя область.

Ранняя версия этого вируса называлась WeCry, она появилась в феврале 2017 года и вымогала 0,1 биткоина (177 долларов США по текущему курсу). WanaCrypt0r - усовершенствованная версия этого вредоноса, в ней злоумышленники могут указать любую сумму и увеличивать её с течением времени. Разработчики вируса неизвестны и не факт, что именно они стоят за атаками. Они вполне могут продавать вредоносную программу всем желающим, получая единоразовую выплату.

Известно , что организаторы атаки 12 мая получили от двух десятков жертв в общей сложности как минимум 3,5 биткоина, то есть чуть более 6 тысяч долларов. Получилось ли у пользователей разблокировать компьютеры и вернуть зашифрованные файлы, неизвестно. Чаще всего жертвам хакеров, выплатившим выкуп, действительно приходит ключ или инструмент для дешифрации файлов, но иногда они не получают в ответ ничего.

12 мая Microsoft выпустила патч безопасности для обнаружения и обезвреживания вируса Ransom:Win32/Wannacrypt. Его можно установить через «Центр обновления Windows». Чтобы обезопасить свой компьютер от WannaCry, необходимо установить все обновления Windows и убедиться, что работает встроенный антивирус Windows Defender. Кроме того, будет не лишним скопировать все ценные данные в облако. Даже если они зашифруются на вашем компьютере, вы всё равно сможете восстановить их из облачного хранилища или его корзины, куда попадают удалённые файлы.

Вирус Wanna Cry – новый вид хакерской атаки, вредоносная программа-вымогатель заставил содрогнуться пользователей ПК и Интернета по всему миру. Как работает вирус Wanna Cry, можно ли от него защититься, и если можно, то – как?

Вирус Wanna Cry, описание – вид вредоносного ПО, относящееся к категории RansomWare , программа-вымогатель. При попадании на жесткий диск жертвы, Wanna Cry действует по сценарию своих «коллег», таких как TrojanRansom.Win32.zip , шифруя все персональные данные всех известных расширений. При попытке просмотра файла пользователь видит на экране требование заплатить n-ную сумму денег, якобы после этого злоумышленник вышлет инструкцию по разблокировке.

Зачастую вымогательство денег осуществляется с помощью СМС-пополнения специально созданного счета, но в последнее время для этого используется сервис анонимных платежей BitCoin .

Вирус Wanna Cry – как работает. Wanna Cry представляет собой программу под названием WanaCrypt0r 2.0 , которая атакует исключительно ПК на OC Windows. Программа использует для проникновения «дыру» в системе - Microsoft Security Bulletin MS17-010 , существование которой было ранее неизвестно. На данный момент доподлинно неизвестно, как хакеры обнаружили уязвимость MS17-010. Бытует версия о диверсии производителей противовирусного ПО для поддержания спроса, но, конечно, никто не списывает со счетов интеллект самих хакеров.

Как это ни печально, распространение вируса Wanna Cry осуществляется простейшим способом – через электронную почту. Открыв письмо со спамом, запускается шифратор и зашифрованные файлы после этого восстановить практически невозможно.

Вирус Wanna Cry – как защититься, лечение. WanaCrypt0r 2.0 использует при атаке уязвимости в сетевых службах Windows. Известно, что Microsoft уже выпустила «заплатку» - достаточно запустить обновление Windows Update до последней версии. Стоит отметить, что защитить свой компьютер и данные смогут только пользователи, купившие лицензионную версию Windows – при попытке обновить «пиратку» система просто не пройдет проверку. Также необходимо помнить, что Windows XP уже не обновляется, как, разумеется, и более ранние версии.

Защититься от Wanna Cry можно, соблюдая несколько простых правил:

- вовремя осуществлять обновление системы –все зараженные ПК не были обновлены

- пользоваться лицензионной ОС

- не открывать сомнительные электронные письма

- не переходить по сомнительным ссылкам, оставленных пользователями, не вызывающими доверия

Как сообщают СМИ, производители антивирусного ПО будут выпускать обновления для борьбы с Wanna Cry, так что обновление антивируса также не стоит откладывать в долгий ящик.

Новый вирус-шифровальщик WannaCry или WanaDecryptor 2.0, оставляющий вместо пользовательских данных зашифрованные файлы.wncry, сотрясает просторы Интернета. Поражены сотни тысяч компьютеров и ноутбуков по всему миру. Пострадали не только обычные пользователи, но сети таких крупных компаний как Сбербанк, Ростелеком, Билайн, Мегафон, РЖД и даже МВД России.

Такую массовость распространения вирусу-вымогателю обеспечило использование новых уязвимостей операционных систем семейства Windows, которые были рассекречены с документами спецслужб США.

WanaDecryptor, Wanna Cry, WanaCrypt или Wana Decryptor — какое название правильное?

На то время, когда началась вирусная атака на глобальную паутину ещё никто не знал как точно называется новая зараза. Сначала её называли Wana Decrypt0r

по называнию окна с сообщением, которое возникало на рабочем столе. Несколько позднее появилась новая модификация шифровальщика — Wanna Decrypt0r 2.0

. Но опять же, это окно-вымогатель, которое фактически продаёт пользователю ключ-декриптор, который теоретически должен прийти пострадавшему после того, как он переведёт мошенникам требуемую сумму. Сам же вирус, как оказалось, называется Wanna Cry

(Ванна Край).

В Интернете же до сих пор можно встретить разные его наименования. Причём часто пользователи вместо буквы «o» ставят цифру «0» и наоборот. Так же большую путаницу вносят различные манипуляции с пробелами, например WanaDecryptor и Wana Decryptor, либо WannaCry и Wanna Cry.

Как работает шифровальщик WanaDecryptor

Принцип работы этого вымогателя коренным образом отличается от предыдущих вирусов-шифровальщиков, с которыми мы встречались. Если раньше для того, чтобы зараза начала работать на компьютере, надо было её сначала запустить. То есть ушастому юзеру приходило письмо по почте с хитрым вложением — скриптом маскирующимся по какой-нибудь документ. Человек запускал исполняемый файл и тем самым активировал заражение ОС. Вирус Ванна Край работает по другом. Ему не надо пытаться обмануть пользователя, достаточно чтобы у того была доступна критическая уязвимость службы общего доступа к файлам SMBv1, использующая 445-й порт. К слову сказать, уязвимость эта стала доступна благодаря информации из архивов американских спецслужб опубликованной на сайте wikileaks.

Попав на компьютер жертвы WannaCrypt начинает массово шифровать файлы своим, очень стойким алгоритмом. В основном поражению подвержены следующие форматы:

key, crt, odt, max, ods, odp, sqlite3, sqlitedb, sql, accdb, mdb, dbf, odb, mdf, asm, cmd, bat, vbs, jsp, php, asp, java, jar, wav, swf, fla, wmv, mpg, vob, mpeg, asf, avi, mov, mkv, flv, wma, mid, djvu, svg, psd, nef, tiff, tif, cgm, raw, gif, png, bmp, jpg, jpeg, vcd, iso, backup, zip, rar, tgz, tar, bak, tbk, gpg, vmx, vmdk, vdi, sldm, sldx, sti, sxi, hwp, snt, dwg, pdf, wks, rtf, csv, txt,edb, eml, msg, ost, pst, pot, pptm, pptx, ppt, xlsx, xls, dotx, dotm, docx, doc

У зашифрованного файла меняется расширение на .wncry

. В каждую папку вирус вымогатель может добавить еще два файла. Первый — это инструкция, где описано как делаеться расшифровка wncry-файла Please_Read_Me.txt, а второй — приложение-дектиптор WanaDecryptor.exe.

Эта пакость работает тихо-мирно до тех пор, пока не поразит весь жесткий диск, после чего выдаст окно WanaDecrypt0r 2.0 с требованием дать денег. Если пользователь не дал ему доработать до конца и антивирусом смог удалить программу-криптор, на рабочем столе появится вот такое сообщение:

То есть пользователя предупреждают, что часть его файлов уже поражена и если Вы желаете получить их обратно — верните криптор обратно. Ага, сейчас! Ни к коем случае этого не делайте, иначе потеряете и остальное. Внимание! Как расшифровать файлы WNCRY не знает никто. Пока. Возможно позже какое-то средство расшифровки появится — поживём, увидим.

Защита от вируса Wanna Cry

Вообще, патч Майкрософт MS17-010 для защиты от щифровальщика Wanna Decryptor вышел ещё 12 мая и если на вашем ПК служба обновления Windows работает нормально, то

скорее всего операционная система уже защищена. В противном случае нужно скачать этот патч Microsoft для своей версии Виндовс и срочно установить его.

Затем желательно отключить вообще поддержку SMBv1. Хотя бы пока не схлынет волна эпидемии и обстановка не устаканится. Сделать это можно либо из командной строки с правами Администратора, введя команду:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Вот таким образом:

Либо через панель управления Windows. Там необходимо зайти в раздел «Программы и компоненты», выбрать в меню «Включение или отключение компонентов Windows». Появится окно:

Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS», снимаем с него галочку и жмём на «ОК».

Если вдруг с отключением поддержки SMBv1 возникли проблемы, то для защиты от Wanacrypt0r 2.0 можно пойти другим путём. Создайте в используемом в системе фаерволе правило, блокирующее порты 135 и 445. Для стандартного брандмауэра Windows нужно ввести в командной строке следующее:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Close_TCP-445″

Ещё вариант — воспользоваться специальным бесплатным приложением Windows Worms Doors Cleaner :

Оно не требует установки и позволяет без проблем перекрыть бреши в системе, через которые в неё может пролезть вирус-шифровальщик.

Ну и конечно же нельзя забывать про антивирусную защиту. Используйте только проверенные антивирусные продукты — DrWeb, Kaspersky Internet Security, E-SET Nod32. Если антивирус у Вас уже установлен — обязательно обновите его базы:

Напоследок дам небольшой совет. Если у Вас есть очень важные данные, которые крайне нежелательно потерять — сохраните их на съёмный жесткий диск и положите в шкаф. Хотя бы на время эпидемии. Только так можно хоть как-то гарантировать их сохранность, ведь никто не знает какая будет следующая модификация.