С понятием компьютерного вируса наверняка знакомы даже новички, которые только начинают осваивать азы компьютерной грамотности.

Spyware – вредоносные шпионские программы для компьютера – НЕ относятся к обычным вирусам, это отдельный тип противоправного вмешательства в компьютерную систему пользователя.

И большинство антивирусных продуктов содержат отдельные программные разделы для работы со Spyware.

Принцип работы похож на антивирусные программы. Производитель регулярно обновляет базу данных подписи, на которой программа обнаруживает шпионские программы. Поскольку, как и в случае с новыми вирусами, угрозы развиваются довольно быстро, лучшие антишпионские программы в дополнение к базам сигнатур также имеют механизмы для анализа поведения подозрительных программ. На основе открытых портов читаемые данные могут с большой вероятностью определить, имеет ли неизвестная программа враждебное намерение.

Эффективно и точно блокирует и удаляет шпионские программы, включая рекламное ПО, нажатия клавиш, блокировки безопасности и переполнения браузера, которые наносят ущерб ресурсам компании и отрицательно влияют на ее производительность и крадут клиентскую и деловую информацию -. Эта информация была предоставлена главой Европола, и цифры могут увеличиться.

Чем же отличаются шпионские программы Spyware от обычных компьютерных вирусов – к примеру, от троянов или сетевых червей?

Компьютерный вирус, как правило, наносит вред операционной системе, программному обеспечению и данным пользователя. Этим, по большому счету, и отличаются Spyware.

В отличии от вирусов, шпионские программы для компьютера не наносят вреда – ни системе, ни программам, ни пользовательским файлам. Однако пользователь, если на его компьютер внедрена шпионская программа, вряд ли сможет рассчитывать на всю производительность своей машины – Spyware задействует какое-то количество , и от этого компьютер может частенько зависать и подтормаживать.

Его эффективность зависит прежде всего от того, что он использует уязвимости в системах и распространяет их по сети. Другими словами, вам даже не нужно запускать зараженные файлы. Мы также напоминаем вам, что наиболее эффективными методами «защиты себя» являются частые резервные копии и текущие обновления системы.

Брэд Смит сравнил эту ситуацию с «кражей Томагавк армии Соединенных Штатов» и вновь призвал всех, и особенно самых важных государственных органов, заботиться о безопасности. Эксперты описывают эту атаку как самую большую за 10 лет, а также самую большую выкупку за все время.

Но это техническая сторона Spyware, а какова же суть шпионских программ?

Шпионские программы для компьютера – что это такое?

Задачей шпионских программ, как видим из самого названия, является периодический сбор информации о пользователях:

- это и содержимое жесткого диска,

- и список посещаемых интернет-сайтов,

- и контакты электронной почты,

- и другая информация личного характера, которую можно использовать для каких-то меркантильных целей, к сожалению, часто во вред хозяину такой информации.

Вся собранная шпионскими программами информация отправляется тем, кто их создает – разработчикам Spyware. Это может быть их электронный адрес, интернет-сервер или любое иное пространство в Интернете, на котором собранная шпионскими программами информация будет храниться, дожидаясь своего хозяина.

Кибератак не наносил там серьезных повреждений. Были также новые сообщения из России: нападение было нацелено на несколько российских банков и Российских железных дорог, но защитники успешно защитили его. Также на экранах немецких железнодорожных компьютеров появились сообщения с требованием выкупа. У нас по-прежнему нет информации о том, кто стоит за атакой и каковы его планы. Но есть и хорошие новости: волна была частично остановлена - до тех пор, пока злоумышленники будут использовать текущую версию программного обеспечения, инфекций больше не должно быть.

В большинстве случаев пользователи не подозревают, что они находятся под наблюдением – шпионские программы, как правило, работают незаметно, поскольку их разработчики заинтересованы в продолжительном получении нужной им информации.

Возникает вопрос – зачем такая информация нужна разработчикам программ-шпионов? Информацию используют в разных целях – это может быть безобидный сбор информации для статистики о посещаемости сайтов, но может быть и сбор данных с целью воровства денег с кредитных карточек и электронных кошельков.

Число жертв массового нападения в пятницу, проведенного ближе к неизвестному, может составлять несколько десятков тысяч. Это может показаться фантастическим сценарием фильма, но глобальная кибератака в пятницу - это факт. Многие учреждения на нескольких континентах были парализованы вредоносными программами, внедренными в их системы.

Точное количество жертв киберпреступников неизвестно, но Кварц уже написал около 45 000 подтвержденных случаев в 74 странах. Среди них, по крайней мере, 16 больниц в Великобритании, которые потеряли доступ некоторых пациентов к медицинской информации в результате нападения и должны были быть переведены в другие учреждения в стране. Данные пациента, скорее всего, безопасны.

Каким способом шпионские программы могут проникнуть в компьютер?

Чаще всего это происходит во время инсталляции в систему сторонних приложений.

К примеру, вы нашли в Интернете бесплатную программу, а она по умолчанию устанавливается только со встроенной в нее шпионской программой. Причем, если ваш антивирус шпионский модуль обнаружит и удалит, то основная программа не запустится.

Все больше и больше вымогательств

Подробности об этой кибератаке еще не известны, но расследование продолжается. По крайней мере, пока они используют новые системы этого производителя. Глобальная кибератака в пятницу основана на вымогательстве вредоносных программ. Он работает так, что файлы на вашем компьютере зашифрованы, и только выкупный платеж на ваши кибер-криминальные счета позволяет вам их разблокировать. Когда пользователь запускает зараженный компьютер, появляется сообщение со всей информацией, необходимой для завершения транзакции.

При инсталляции сторонних приложений нужно максимум внимания, часто шпионские программы проникают в компьютер после нажатия «ОК» на запрос в окошке мастера инсталляции.

Еще один путь таких программ в систему – напрямую из Интернета.

Операционную систему от них защищает брандмауэр – буфер, в котором блокируются попытки проникновения программ-шпионов. Брандмауэр встроен в Windows, он активируется, когда на компьютере нет антивируса. В антивирусных пакетах, кроме прочих утилит, как правило, предусмотрен собственный брандмауэр.

До недавнего времени нападения с вымогательством были краевой проблемой. Однако с квартала на квартал их число растет. Определенно, это все возрастающая проблема, с которой, однако, трудно эффективно бороться. Пятничная кибератака была на сегодняшний день одной из крупнейших, поскольку она охватывала десятки государств на многих континентах, а также предназначалась для ключевых сетей - больниц, телефонных сетей и т.д. это еще один пример того, насколько мы сегодня зависим от технологий. Насколько важно обеспечить, чтобы наиболее важные из них были надлежащим образом защищены.

Рассмотрим ниже самые распространенные виды шпионских программ.

Виды шпионских программ

1. Кей-логгеры

Кей-логгеры – пожалуй, самые опасные шпионские программы, использующиеся злоумышленниками для получения пин-кодов, паролей, логинов и других конфиденциальных данных, необходимых для доступа к кредитным картам, к электронным (в том числе, банковским) счетам, а также к прочим пользовательским аккаунтам в Интернете.

Он легко обнаруживает любые виды вредителей, которые контролируют ваш компьютер и клавиатуру, крадут наши данные, отслеживают нашу деятельность и затем отправляют данные третьим лицам. Он успешно обнаруживает шпионские программы, такие как клавиатурные шпионы, которые записывают нажатия клавиш на клавиатуре, чтобы украсть пароль пользователя и отправить его другим пользователям.

Как обнаружить кейлоггер и шпионское ПО

Он также обнаруживает программы для мониторинга того, что мы делаем на вашем компьютере. Работа программы очень проста. Когда сканирование будет завершено, вы увидите два результата. Слева мы найдем результат того, будем ли мы шпионить за клавиатурными шпионами. Если система находит программное обеспечение, которое имеет возможность записывать информацию о том, какие кнопки на клавиатуре нажаты, появится красное сообщение со словами «Вероятно, да». С правой стороны вы обнаружите результат мониторинга своего компьютера - эти угрозы менее серьезны и не позволяют краже конкретных данных, которые могут поставить вас под угрозу для финансовых потерь, но все же позволяют нам видеть, какие программы открыты на компьютере или на каких сайтах, которые мы сейчас посещаем.

Целью кей-логгеров также может быть другая секретная информация, пользовательская переписка – все то, что мошенники могут использовать для своих корыстных целей.

Кей-логгеры – это так называемые клавиатурные шпионы, они собирают и отправляют своему разработчику информацию обо всех нажатиях на клавиши клавиатуры на конкретном компьютере. Кей-логгеры или прописываются программой (это программные кей-логгеры), или подсоединяются к компьютеру в качестве дополнительного аппаратного устройства (аппаратные кей-логгеры).

Однако, если приложение отображает два зеленых сообщения с обеих сторон, то, вероятно, это безопасно, и нет установленного программного обеспечения, которое отслеживает нашу деятельность или крадет пароли с вашего компьютера. Он не только фиксирует нажатия клавиш и чат-разговоры.

Нулевое вмешательство и автоматическое обновление

Супервизор также записывает все действия на вашем компьютере в виде скриншотов. Он также может регистрировать сайты, посещенные членами семьи, а также все приложения, которые они используют. Даже подростки на компьютерах не будут знать, что программа работает, если они не знают ваш главный пароль или не могут отключить или удалить монитор. Программа может работать круглосуточно, семь дней в неделю, без каких-либо вмешательств. Он может даже обновляться автоматически, время от времени проверяя, появилась ли новая версия.

Обнаружить аппаратный кей-логгер , который, как правило, имеет размер меньше спичечного коробка, не сложно. Это можно сделать с помощью внешнего осмотра компьютера: не подключены ли к различным выходам системного блока какие-то подозрительные устройства.

Присутствие аппаратного кей-логгера видно из анализа данных диспетчера устройств Windows. Существуют также специальные программы, диагностирующие все оборудование компьютера – это, например, SiSoftware Sandra или AIDA64.

Затем он загружает и устанавливает обновления, как только он будет опубликован. Регулярные автоматические обновления обеспечивают оптимальную производительность программы и максимальную безопасность для вашего компьютера. Также записывает все содержимое, вставленное из буфера обмена.

Регулярно записывая скриншоты, вы получите доступ к полностью иллюстрированной истории использования вашего компьютера. Без пароля вы даже не можете сказать, работает ли программа или нет! Вирусы передаются через зараженные файлы, которые для заражения должны быть доставлены каким-либо образом на целевой компьютер. Такой файл может быть передан с использованием носителя данных, отправленного через Интернет. Эффект компьютерной вирусной инфекции включает.

Обнаружить и нейтрализовать программный кей-логгер можно с помощью запуска специальных программ типа Anti-Spyware. Как правило, они включены состав антивирусных пакетов в качестве отдельных утилит. Но программы Anti-Spyware также можно устанавливать и запускать отдельно – например, программа Anti-keylogger.

100% защита от клавиатурных кей-логеров вряд ли существует. Тем не менее использование все-таки я бы советовала взять за привычку при вводе паролей, например, для доступа в .

Возьмите под свой контроль компьютер посторонним лицом. Запуск нежелательной графики, звуков. Например, открыв вложение электронной почты, запустив файл, загруженный из сети, или посетите зараженную страницу, вы можете запустить его. Они распространяются бесплатно. В обмен на бесплатное использование программное обеспечение отображает объявления, как правило, в виде графики. Рекламные программы являются элементом так называемого Вредоносная программа, устанавливающая дополнительные, трудно удаляемые модули в операционной системе.

Цель этих программ - отображать нежелательных рекламодателей. Сеть рабочих станций со скрытым вредоносным ПО. Компьютеры, работающие в этой сети, работают спать, пока хакер, который их контролирует, не запускает специальную программу и не использует их для незаконной деятельности. В настоящее время сети капота являются одной из самых больших интернет-угроз. Очень часто они используются для отправки нежелательной почты.

2. Сканеры жесткого диска

Сканеры жесткого диска – это шпионские программы, которые разрабатываются для изучения содержимого жестких дисков на компьютере пользователя.

Что интересует сканеров жесткого диска? Какие хранятся файлы в папках, какие программы установлены – любая пользовательская информация, которая может пригодиться разработчику шпионской программы.

Такие сообщения отправляются через электронную почту, обмен мгновенными сообщениями и публикуются на дискуссионных форумах или в социальных сетях. Обычно спамеру неизвестно пользователю, и содержание сообщения не отвечает интересам получателя. Фишинг используется для получения данных, которые могут быть использованы для получения прибыли от имущества - личная информация, логины и пароли для банковских счетов, номера кредитных карт, одноразовые пароли.

Это происходит, когда Интернет, мобильные телефоны или другие устройства используются для отправки контента, предназначенного для травмы, насмешки, унижения или запугивания другого человека. Результаты показывают высокий уровень психического насилия в сети среди детей и подростков.

Полученную информацию сканеры жесткого диска отправляют своему хозяину, и наверняка, тот обрадуется, если результаты его работы увенчаются успехом – например, парочкой TXT-файлов с воодушевляющими названиями типа «Мои пароли».

3. Экранные шпионы

Экранные шпионы – это программы, которые собирают информацию о том, чем именно пользователь занимается на компьютере. Через заданные промежутки времени такие экранные шпионы делают скриншоты, затем отсылают их по назначению – либо разработчику, либо напрямую заказчику.

В настоящее время использование программного обеспечения компьютерной безопасности имеет важное значение для безопасного использования сети. Используйте защищенное программное обеспечение на рынке, чтобы защитить себя от повседневного использования Интернета.

Антивирусное программное обеспечение используется для защиты вашего компьютера от вредоносных программ. Антивирус предотвращает и предотвращает заражение вирусами, червями, троянами и т.д. антивирусные программы, помимо диагностических функций, также позволяют удалять вредоносное ПО из системы.

Разработку и внедрение экранных шпионов, в большинстве случаев, заказывают корпорации – например, руководство таким образом может осуществлять контроль офисных сотрудников, периодически просматривая, чем персонал занимается в рабочее время.

4. Прокси-шпионы

«Прокси-шпионы» – такие шпионские программы, проникая в пользовательские компьютеры, превращают их в прокси-серверы. Злоумышленники могут прикрыться компьютером пользователя-жертвы для противозаконных действий. В итоге нести ответственность за содеянное придется последнему – владельцу компьютера, на котором установлена шпионская программа.

Чтобы антивирус выполнял свою роль, необходимо обновить базу данных определений вирусов и регулярно запускать проверку системы. Большинство антивирусных программ можно настроить для автоматического выполнения этих действий. Брандмауэр - это отдельное устройство или программа, которая контролирует проходящий через него трафик и, в зависимости от настроек, блокирует или перемещается вперед. Брандмауэр обычно расположен между двумя сетевыми областями, например между защищенной областью - компьютером пользователя и внешней сетью - Интернетом.

Типичным примером работы таких «прокси-шпионов» является рассылка спама с компьютера пользователя-жертвы. К уголовной ответственности его, конечно же, никто не привлечет, а вот проблемы с провайдером обеспечены.

5. Почтовые шпионы

Почтовые шпионы – эти шпионские программы собирают информацию о контактах пользователя в электронной почте.

Таким образом, все попытки подключения к компьютеру и внешнему сетевому компьютеру должны пройти через брандмауэр. С помощью ряда настроек и правил будет обнаружен и заблокирован нежелательный сетевой трафик. Родительский контроль - это программное обеспечение или функции, которые позволяют родителям решать, как их ребенок использует компьютер и Интернет. Родительский контроль позволяет, в частности. Ограничьте время, когда ваш ребенок использует компьютер и решает, какие веб-сайты. посещения.

Антиспам - это программа, которая отслеживает входящую электронную почту и захватывает те, которые являются спамом. Такие сообщения имеют соответствующую маркировку, чтобы пользователь знал, что они имеют дело с нежелательной почтой, не открывая ее. Сообщения, обнаруженные антиспамом, удаляются или перемещаются на соответствующее место на диске.

Информация, как правило, собирается в адресных книгах, почтовых клиентах, органайзерах и подобной программной среде. Затем все эти данные отправляются разработчику шпионской программы, а использует он все это для рассылки спама.

Другой функцией, которую могут обеспечивать почтовые шпионы, является замена содержимого электронных писем.

Почтовые шпионы вставляют в письма пользователей-жертв рекламные блоки, ссылки и прочий материал, предназначенный для достижения целей разработчика.

Можно ли защититься от шпионских программ?

Как говорится, если есть яд, то найдется и противоядие. Как уж упоминалось выше, для противодействия шпионским программам на рынке софта предусмотрены специальные защитные программы типа Anti-Spyware. Их главной задачей является распознавание программ-шпионов и блокировка их работы.

Которых еще нет на блоге:

1) Введите Ваш e-mail адрес в эту форму.

Как осуществлять контроль сотрудников, контроль за детьми или следить за человеком за компьютером?

Трудно представить будни современного человека без использования компьютера или мобильных устройств, подключенных к глобальной сети и используемых ежедневно для получения и обработки информации в личных и деловых целях. Компьютеры стали частью жизни не только взрослых, но и подростков и детей, ежедневно проводящих по несколько часов в Интернет.

Современные школьники с первых классов обучаются пользоваться компьютерными технологиями и активно применяют их в учебных и развлекательных целях. К сожалению, Интернет наводнен не только практикумами по решению задач по физике или математике, которые не представляют угрозы для неокрепшей детской психики. Глобальная сеть содержит бесчисленное множество небезопасных веб-сайтов, включая экстремистские, сектантские и сайты «для взрослых», которые способны нанести серьезный вред нормальному становлению ребенка как личности и привести к проблемам в будущем. Согласитесь, Вы бы не хотели, чтобы Ваш ребенок вместо того, чтобы заниматься уроками после школы, изучал оккультные ритуалы или просматривал странички сомнительного содержания.

В силу вышеизложенного у многих родителей может возникнуть вполне резонный вопрос: «Как уберечь ребенка от вредного влияния Интернета?» , «Как узнать, чем занимается ребенок в свободное время за компьютером?», «С кем общается любимое чадо?», «Как организовать контроль за детьми? ».

Существует масса программ для мониторинга действий за компьютером и программ-шпионов, но, как правило, все они платные, снижают быстродействие компьютера и легко обнаруживаются даже неопытными пользователями. В реальности, Вы сможете лишь просматривать содержимое лог файлов с введенными данными на клавиатуре и в некоторых случаях скриншоты экрана. К тому же, просматривать эти лог файлы Вы сможете только на компьютере, где эти файлы созданы. Т.е. если Вы находитесь в удаленном месте, у Вас не будет возможности просмотреть эти файлы. Конечно, можно настроить автоматическую отправку этих логов на почту или сервер, но это сопряжено с дополнительными трудностями и тратой времени. К тому же это просто неудобно.

Для полноценного контроля за детьми может быть очень удобно использование программ удаленного доступа к компьютеру через Интернет . Некоторые из этих программ очень просты в настройке, а если быть точнее, то, практически, ее не требуют и способны моментально устанавливать связь с любым компьютером, подключенным к Интернет.

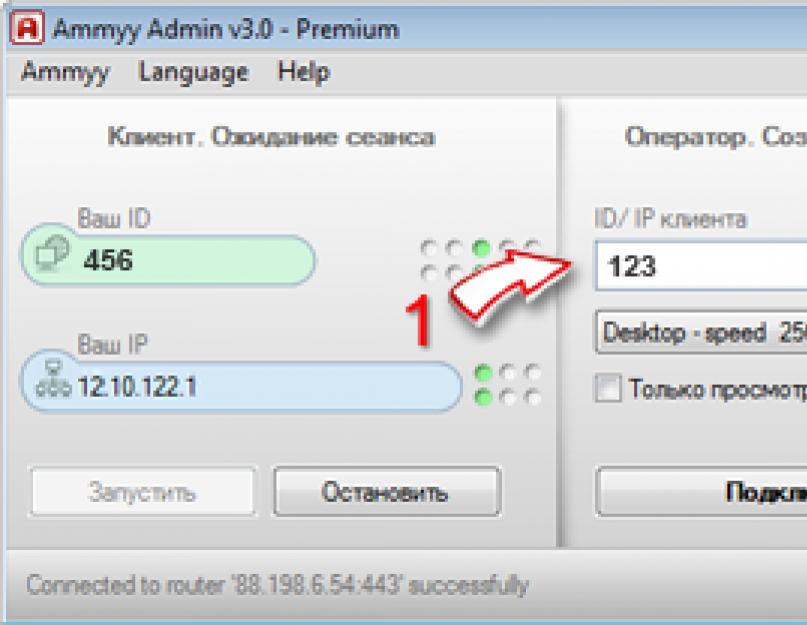

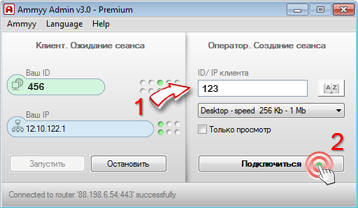

Одной из таких программ является Ammyy Admin. И несмотря на то, что основной прикладной сферой программы является оказание удаленной технической поддержки, особенности и многофункциональность Ammyy Admin позволяют с легкостью использовать его как средство удаленного контроля за детьми. Если речь идет о бизнесе, мониторинг и контроль сотрудников - так же одна из областей применения программы .

Почему нужно использовать Ammyy Admin для удаленного контроля за детьми?

- Вы можете подключиться к любому ПК за несколько секунд.

- Вы можете просматривать изображение удаленного компьютера с любого другого компьютера, подключенного к Интернет. Никаких утомительных настроек, регистраций и установок!

- Ammyy Admin обходит все известные фаерволы и антивирусы (чего не скажешь о программах клавиатурных шпионах) и не требует инсталляции. При правильных настройках обнаружить Ammyy Admin будет, практически, невозможно.

- Ваш ребенок никогда не поймет, что за ним кто-то наблюдает в режиме реального времени.

- Вы можете интерактивно включать голосовой чат и слушать, что происходит на стороне удаленного ПК.

- Ammyy Admin совершенно бесплатен для домашнего использования, при условии, что Вы не превысили лимит использования бесплатной версии.

Как настроить контроль за детьми с помощью Ammyy Admin?

Итак, процедура настройки программы предельно проста и не займет больше минуты.

Что нужно делать на удаленном компьютере, который будем мониторить:

Что нужно делать на компьютере, с которого осуществляем мониторинг:

Если вы хотите организовать контроль сотрудников путем мониторинга их рабочих компьютеров, то по законам некоторых стран Вам необходимо предупредить их об этом. В любом случае это будет полезно сделать, т.к. зная, что компьютер находится под наблюдением, сотрудник не станет заниматься посторонними делами на рабочем компьютере, что уменьшит риск заражения компьютера вирусами и утечки конфиденциальной информации, а так же увеличит полезное время работы.