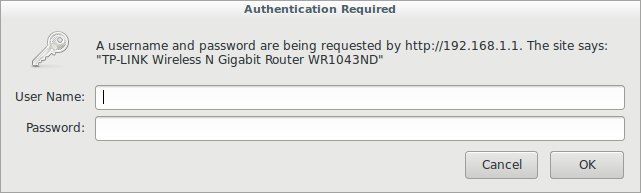

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

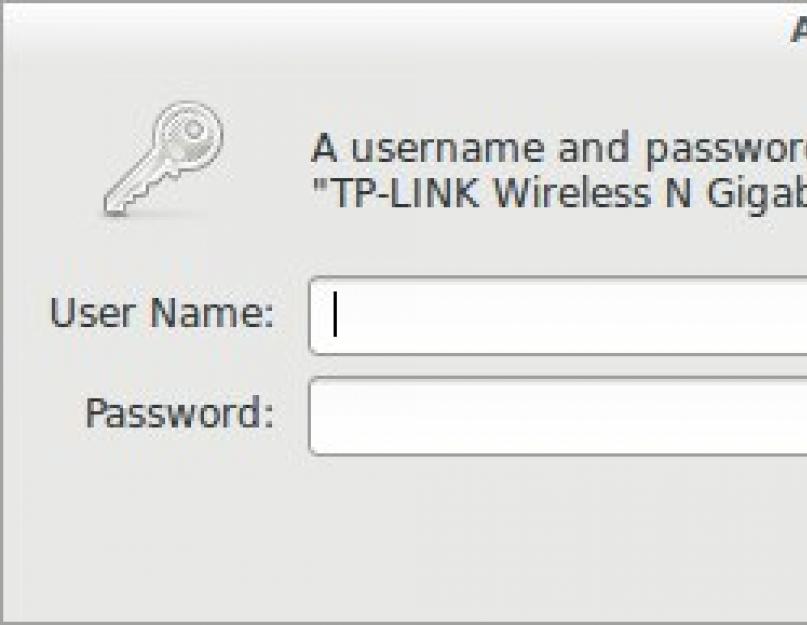

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если вы пингвин у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

Hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /

Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессиюS выполнить SSL соединение

S ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

L ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

P ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

X МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите "-x -h" для помощи

E nsr «n» - пробовать с пустым паролем, «s» - логин в качестве пароля и/или «r» - реверс учётных данных

U зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ":" можно задать порт

O ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

F / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

T ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

W / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адресаV / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

Q не печатать сообщения об ошибках соединения

U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

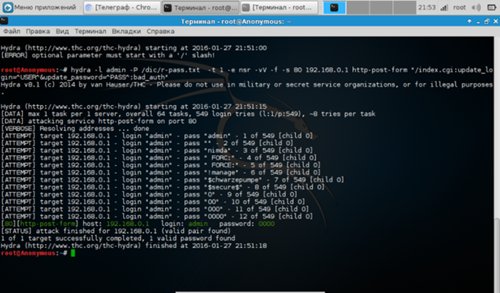

Нас встречает форма на сайте:

Такой метод авторизации - http-post-form , и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log .

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgi

Отрезаем все до ip-адреса - /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA

и изменяем режим отображения на VIEV SOURCE

.

Update_login=login&update_password=password&check_auth=y&tokenget=1300&

update_login=login&update_password=password

Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае - Authentication failed!

Authentication failed!

Выбираем:

Span langkey="bad_auth"

и немножко правим… bad_auth - все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

Index.cgi:update_login=login&update_password=password:bad_auth

Теперь нужно подставить вместо «login» - ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

Index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth

Вводим команду:

Hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"

Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата - D-link300NRU.

Спасибо за внимание!

Вопросом, как взломать вай фай с планшета, задаётся практически каждый пользователь. На эту тему написана не одна статья, но полной и объективной найти не удавалось. Как минимум, люди обсуждают тривиальные программы взлома. Их, действительно, в маркете много. Но на практике (было проверено) даже такие «клоны», как Backtrack – не справляются. При этом с паролями типа qwert12345. Остальное же не достойно внимания вообще.

Давайте разберёмся с вопросом, как взломать пароль от wifi на планшете в той степени, насколько этот вопрос имеет место сегодня. Начнём с того, что для этого подойдут лишь планшеты на Windows (не RT и не всегда) и на Linux. Можно, естественно, поставить движок, но, снова же, не везде. Чтобы не искушать пользователя: WEP защиту сломать не составляет особого труда, тогда как WPA и дальше – возможно, но на это нужно тратить время. Можно потратить 4 минуты, а можно и 2-3 недели. Можно потратить жизнь. Результат в последнем случае зависит только от сложности самого пароля и ещё нескольких факторов. Теперь медленно разбираемся.

Почему это законно?

Есть множество «лиц», которые сами заказывают взлом Wi-Fi на планшете, чтобы проверить свою сеть. Стоит это немало. Много контор нуждается в том, чтобы их сеть проверяли. Если это может кто-то, то сможет и другой. Соответственно - вакансия в тренде.

Как делать нельзя

- Нельзя подключаться к соседям. Нельзя использовать интернет соседей, исходя из того, что у вас его нет или из-за того, что у них канал пошире. Эти мысли наиболее часто поселяются в головы пользователям. Даже во времена DIAL-UP искали чудо переходники (минуя модем), чтобы подключаться к интернету. Это, правда, другая история.

- Путешествия и кафешки. Нельзя подключаться к халявному интернету в кафе или во время проживании в отеле. По сути, там люди покупают интернет, чтобы его перепродать. Сейчас есть тенденция раздавать его бесплатно, но… иногда за это просят деньги. Мысли брать интернет бесплатно особенно актуальны во время командировок или отдыха, особенно, когда за это просят до 5 евро в сутки.

- Снифанье передачи данных юзера с целью узнать в дальнейшем его пароли, аккаунты, логины. В общем – контакт, одноклассники, ICQ и пр. Можно узнавать всё, вплоть до поисковых запросов, но это уже потяжелее. Правда, если интересно, то законно можно попытаться снифить свой трафик. Просто, чтобы научится.

- Промышленный шпионаж. Нельзя путать с промышленной разведкой, когда данные анализируются при помощи аудита публичных документов. В случае шпионажа, анализируются внутренние документы, переписка и прочее.

Немного о защите

Ещё совсем недавно, за три года до миллениума, было придумано WEP шифрование, которое считалось пределом защиты. Но со временем оно стало приравниваться к общественным сетям, так как получить доступ не составляет особого труда. В этом случае поможет примитивная программа на планшет для взлома Wi-Fi. Сейчас наиболее актуально WPA/WPA 2 шифрование. Последнее делится на два вида – пользовательское и корпоративное. Будем рассматривать первое, так как здесь есть шансы и оно используется наиболее часто. По сути - это обычный статистический пароль, ключ безопасности. В корпоративной защите используется одновременно несколько методов шифрования и отдельный сервер, который раздаёт интернет определённым клиентам.

Многие говорят, что WPA шифрование сломать нереально. Длина ключа, которая может быть от 8 до 63 символов, передающихся по разным динамическим алгоритмам. Сами алгоритмы и передача ESSID – делают задачу нереальной. Чтобы не ругаться, выделить можно PBKDF2. Это алгоритм, который делает 4 тысячи хешей над парами пароля и ESSID. Такое сломать сегодня действительно нереально. Правда - это не касается обычных пользователей.

Как взломать пароль Wi-Fi с планшета: процесс

Вот теперь мы и добрались до главной темы - как . Просто не будет. Осуществление этой процедуры в основном зависит от вычислительных возможностей вашего девайса. Также желательно наличие внешнего Wi-Fi устройства, более мощного, чем встроенного. Это нужно для качественной поимки хендшейка. Так, внутренний феррит не всегда может достигать 1 dBi усиления, тогда как китайский внешний уже усиливает сигнал до 5 dBi, а качественный модуль – до 7 dBi. Интересно и то, что качественными сегодня являются отнюдь не американские и европейские устройства, а тайванские. Например, TP-Link.

Традиционно, все пользователи привыкли работать с Windows. Большой минус оконной операционки состоит в её невосприятии большинства возможностей, присутствующих в тех же Wi-Fi адаптерах. Именно поэтому будем действовать проверенным методом.

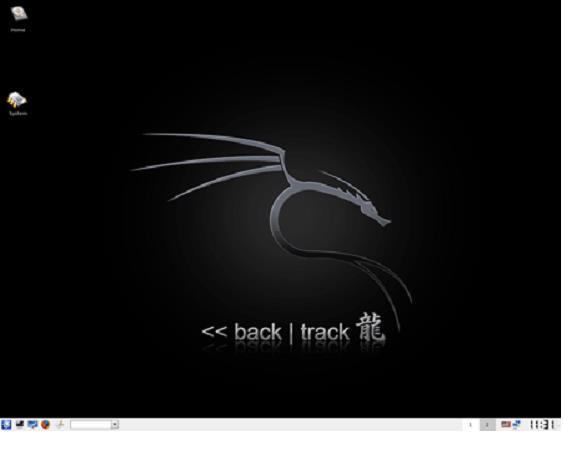

BackTrack Linux

Это не просто дистрибутив, это – полноценный комплекс приложений и программных решений. В том числе утилиты aircrack и комплекс драйверов для Wi-Fi чипсетов. Качаем! Можно прямо на оф. сайте, можно даже без регистрации. Качаем ISO (не обсуждается), но версия должна соответствовать архитектуре вашего процессора (x32-64). Когда у вас есть образ, то стоит из него сделать загрузочную флешку. BackTrack в большинстве случаев поставляется в LIVE версиях, то есть вам нужно создать загрузочную флешку или диск. Последнее отпадает, потому что нам будет нужно, чтобы раздел на диске мог редактироваться, то есть делаться больше\меньше.

Для создания загрузочной флешки можете воспользоваться любой программой. Например, чтобы не искать, - Universal USB Installer. Флешка создастся быстро, гораздо быстрее, чем любой дистрибутив Винды. Естественно, загружаемся. Загрузится обычный себе интерфейс BT какой-то версии. Логин и пароль – root и toor, соответственно. Бывает, что не загружается рабочий стол. Команда startx всё исправит. Когда всё в порядке, начинаем.

- Пошаговая инструкция:

- Ищем Wi-FI модуль. Для этого нужно открыть терминал и прописать команду.

- В данном случае видно два модуля – встроенный и внешний. Wlan 1 – наш, а тот, что 0 – можно выключить. Наш нужно перевести для начала в режим «Монитора», так как изначально он в режиме «Менеджера». Код:

- Получится вот так:

- Теперь можно немного поиграть с мощностью передачи, но, правда, нельзя переусердствовать. В данном случае добавим мощности до 27 dBm. За это отвечает параметр TX-Power.

- Как не печально, установить такую мощность нельзя практически нигде, кроме некоторых стран. В это число входит Боливия. Поэтому:

- На данном этапе начинаем мониторить эфир. Для этого мы уже произвели действия в п.2. Осталось только дать команду:

- Как видно, мы нашли несколько сетей с разной полезной информацией (чувствительность, MAC-адреса и прочее). Первое, что особенно важно - название сети. Дальше мы видим тип шифрования, канал вещания и пр. Идём дальше.

- Ну, начинаем ловить. Выбираем жертву, то есть себя (соседей же нельзя) и начинаем запись пакетов. Заметьте, что a0:21:b7:a0:71:3c – это BSSID, то есть значение будет у всех разное.

- Теперь ждём. Ждать нужно пока точка доступа не даст нам хендшейк, о чём будет свидетельствовать надпись в правом верхнем углу дисплея (WPA handshake: A0:21:B7:A0:71:3C).

- Бывает, что ждать нужно очень долго. Здесь можно исхитриться и подать точке доступа пакет о псевдоотсоединении. Она, естественно, попытается восстановить соединение, что нам и нужно. Для такого в пакете aircrack есть утилита под названием aireplay-ng, запускать которую нужно в отдельном окне, параллельно airodump-ng. Запуск диссоциации:

- А теперь то, чего вы не ожидали. Всё вышеописанное было сделано, чтобы вы чу-чуть вникли в тему. В aircrack входит чудо-утилита beside-ng, которая делает всё автоматически. Подбирает шифр WEP и ловит хендшейки WPA. Вам нужно просто её запустить:

- Все логи записываются в файл с таким же названием с соответствующим расширением - .log, а хендшейки (самое интересное) в файл wpa.cap. Последних будет не мало и над ними нужно поработать. Не внедряясь в подробности, важно знать, что качество хендшейков весьма сомнительное, если между ними задержка более 50 мс. Всю суть объяснить трудно, но обычному пользователю этого особо знать и не нужно.

Подбор пароля

Пока вы будете это читать, в самый раз скачать WPA-словарь (wpa wordlist). Толковый словарь весит около 3 Гб. Далее о паролях. В WPA шифровании используется от 8 до 63 символов любого регистра латинских букв (в Китае - иероглифов) и символов. Подобрать даже по словарю очень казалось-бы сложно. Это правда, но не настолько, чтобы впадать в печаль. Вы знаете хотя бы одного человека, у которого бы пароль состоял из 30 символов? Ну вот. Ещё чаще пользователь использует что-то знакомое. Например, seriy, дополняя недостающие элементы символами 123 или 777. Исходя из этого создавались все WPA-словари.

Итак, словарь есть и осталось только запустить aircrack с такими параметрами:

Понеслась. Осталось только ждать, в зависимости от сложности пароля. Например, not_parol_1962 найдёт секунды за две. Всю сложность вычисления умные люди придумали переложить ещё и на видеокарты, ведь там потоковых ядер сотни. Правда, тогда нужно следить за её охлаждением, ведь то, что у геймера выскочит артефакт – одно, а то, что у нас прощёлкает пароль – другое. Всё же, пароли в 99% случаев элементарные и их подсчёт занимает в среднем на практике не более 2-3 часов. Но бывает, нужно тратить недели и месяцы. В нашем случае пароль – dictionary.

Программа для взлома паролей Wi-Fi для Android: Видео

Дата публикации: 18.03.14

Вам могут быть полезны статьи

Поблагодарить просто - нажмите по любой из кнопок соцсетей

23 марта 2015

Одноклассники

Обзорная статья о том, как взломать wifi-роутер, используя бреши в WEP, WPA, WPS .

Если целью стоит взлом wifi-роутера, то вот способы, которые помогут достичь поставленную цель.

Взлом WEP

Алгоритм WEP является родоначальником стандартов защиты Wi-Fi и был одобрен для применения 1997 году. В его основе лежит поточный шифр RC4. Размер ключа составляет 64/128 бит.

Слабые места :

- обмен ключами

- алгоритм шифрования

- метод аутентификации

- вектора инициализации

На практике, для взлома/восстановления WEP ключа используется инструмент wesside-ng из набора программ в aircrack-ng, либо связка инструментов: airodump-ng, aireplay-ng, aircrack-ng.

Суть взлома : перехватывается трафик, и из него за несколько минут (а порой достаточно и несколько секунд) извлекается пароль для wi-fi.

Хоть алгоритм WEP и считается устаревшим с 2004 года, но до сих пор на 100 wi-fi точек приходится ~7% защищенных с помощью WEP .

Взлом WPA/WPA2

WPA и WPA2 - это широко используемый на текущий момент времени стандарт защиты WiFi сетей, и он был разработан с учетом уязвимостей в системе безопасности алгоритма WEP.

Алгоритм WPA первым пришел на замену алгоритму WEP. Формально он был одобрен в 2003 году.

Для WPA используются два основных метода аутентификации пользователей :

- PSK (пароль один на всех)

- Enterprise (один юзер - один пароль)

Самая распространенная конфигурация - это WPA-PSK (подлинность подключаемого устройства должна быть проверена ключом/паролем). Размер ключа составляет 256 бит. Алгоритм WPA был усилен с помощью TKIP (более сложный алгоритм создания ключей), хотя в основе WPA-TKIP лежит все тот же RC4.

Алгоритм WPA2 был одобрен в 2006 году и был призван заменить WPA. Основное отличие WPA2 от WPA - это алгоритм шифрования. В WPA2 - это AES.

Итак, для взлома WPA/WPA2-PSK чаще всего используется набор программ от aircrack-ng, а именно:

- airodump-ng – для перехвата «рукопожатия»

- aireplay-ng - для отключения юзера от точки доступа

- aircrack-ng – для брутфорса пароля по словарю

Вот еще список подобного софта:

- mdk3 – для отключения юзера

- pyrit – брутфорс, с использованием видеокарты

Суть взлома в следующем: перехватывается момент «рукопожатия» между точкой доступа и юзером, перехваченные данные записываются в файл, и затем на них производится атака по словарю (брутфорс). На выходе - пароль от точки доступа.

WPA2-Enterprise можно взломать путем создания двойника Radius сервера, на котором происходит аутентификация.

Инструменты :

- Mana Toolkit

Взлом WPS

WPS в роутерах используется для автоматической настройки WiFI сети: задает имя сети, протокол шифрования и пароль доступа. Для запуска данного процесса есть два варианта:

- Надо нажать на кнопку WPS на роутере и кнопку WPS на устройстве. За 1-2 минуты устройства настроят связь между собой

- Если у устройства нет WPS кнопки, то надо найти Wi-Fi сеть вашего роутера и ввести PIN код, который обычно расположен на задней крышке роутера

Технология отличная, но в 2011 году в ней была найдена критическая уязвимость , из-за которой взлом роутера (получение пароля от роутера) можно осуществить в среднем за 10 часов.

Для эксплуатации этой уязвимости используют следующие программы:

- aircrack-ng - перевод сетевой карты в режим мониторинга

- wash - показывает, какие точки доступа имеют WPS

- reaver - основной инструмент, для брутфорса

- macchnager - меняет мак адрес вашей сетевой карты

Более подробную информацию о том, как взломать WiFi через WPS, вы можете узнать из нашей статьи .

Инструменты/утилиты/софт

- Aircrack-ng

- Mana Toolkit

- Pyrit

- crunch

- reaver

Первым шагом перед взломом ВайФая, а именно приобретением в собственное пользование пароля к нему, является обязательное изучение статей Уголовного Кодекса, а также неплохо бы определиться с допустимостью планируемых Вами мероприятий в области Вашего проживания. Если действия не будут противоречить законодательству и не повлекут за собой соответствующих наказаний, то можно приступить к осуществлению взлома пароля Wi-Fi.

Способы взлома Wi Fi

Способов воспользоваться чужим доступом в интернет через Wi Fi существует много:

- Первый и самый простой из них – это использовать помощь специалиста-хакера;

- Второй метод - это самостоятельно взломать или подобрать логин и пароль к wifi, на что потребуется некоторое время на ознакомление с этой статьей и соответствующее оборудование;

- Предупреждаем, что если пользователь решит использовать третий способ, в соответствии с которым надо вручную подобрать пароль к защищенному wifi, то на это может уйти время, равное его продолжительности жизни.

Суть процесса определения пароля

Чтобы взломать Wi Fi требуется выполнить перехват записи процесса передачи ключей от пользователя к роутеру – «handshake».

При этом обязательно необходимо обладать знаниями наименования ESSID и применить вторжение по методу «словаря», т. е. алфавитный подбор кода.

Далее рассмотрим подробно указанные стадии взлома пароля к защищенным сетям Вай фай.

Подготовительные мероприятия

На начальной стадии надо определиться о требующемся снаряжении для успешного осуществления операции по краже чужого пароля Вай фая, т. е. какое понадобиться оборудование и программное обеспечение.

Чтобы перехватить handshake, подойдет даже не самый современный ноутбук либо нетбук с посредственными возможностями. Главное, чтобы у него был рабочий разъем USB, для соединения с особым адаптером Вай фай. Встроенный в ПК модуль не подойдет из-за недостаточной мощности. Плюс нетбука в компактности, в случае если к взламываемой точке доступа придется выезжать. Однако мощности нетбука не хватит для подбора кода (после записи необходимых файлов, имена которых представлены в статье ниже, потребуется воспользоваться более мощным стационарным ПК). Во-первых, надо сконцентрироваться на перехвате «рукопожатия» - от англ. «handshake».

Адаптер

Нужен прибор с внешним приемником (антенной), усиливающий мощность сигнала Вай фай с коэффициентом не меньше 6 dBi. Мощность самого устройства должна составлять около 30 dBm. Рекомендуется использовать устройства, хорошо показавшие себя на практике, от «ALPHA Network», адаптер - «AWUS036H». Также неплохие результаты имеются и у «TP-LINK» (TL-WN7200ND). Далее, обеспечив себя необходимыми средствами, потребуется позаботиться о программном обеспечении.

Софт

Главной проблемой, с которой столкнется пользователь – это наличие ОС Виндовс в ПК, т. к. к некоторым адаптерам сложно найти подходящие драйвера, работающие в среде Windows с поддержкой сканирования пакетов. Но есть чипы, поддерживаемые программой, функционирующей под виндовс «CommView». Однако перечень их очень мал, а стоит ПО недешево. Поэтому специалисты создали для этих целей дистрибутив «BackTrack Linux», куда вложили нужные драйвера и программное обеспечение приложений пакета «aircrack-ng» (ниже он потребуется).

Необходимо выполнить следующие последовательные действия:

Необходимо выполнить следующие последовательные действия:

- Пройти по ссылке www.backtrack-linux.org/downloads/ и скачать актуальную «BackTrack 5R1» - сокращенно «BT»;

- В зависимости от желания пользователя, можно пропустить процедуру регистрации и сразу приступить к исполнению следующего шага;

- Определить для работы один из трех менеджеров: KDE, Gnome либо WM Flavor;

- Указать битность ОС в ноутбуке;

- Способ загрузки требуется указать напрямую либо посредством торрента;

- Дистрибутив «Live-DVD» записать на лазерный диск либо можно создать загрузочный внешний USB-носитель (с памятью не меньше 4 гигабайт) с использованием приложения «Universal USB Installer, которое потребуется скачать со страницы «pendrivelinux.com»;

- Затем установить CD либо флешку в ПК и осуществить загрузку с носителя;

- После запуска ноутбука отобразится интерфейс «BT»;

- Далее набрать логин «root» и код «toor».

Работа в BT

Необходимо выполнить следующие шаги:

- Сначала следует открыть командную строку и ввести следующее: «root@bt:~# iwconfig»;

- При этом отобразится модуль Вай фай ПК «wlan0», который рекомендуется дезактивировать и далее работать с «wlan1»;

- Указать для «wlan1» режим Monitor. Для этого ввести команду: «root@bt:~# airmon-ng start wlan1»;

- После этого требуется увеличить задействованную мощность прибора. С этой целью применяем следующую команду: «root@bt:~# iwconfig wlan1 txpower 27»;

- Если этот прием не привел к успеху, то воспользоваться вводом: «root@bt:~# iw reg set BO».

На этой стадии пользователь обладает настроенным Вай фай устройством достаточной мощности и готов к началу действий. Теперь можно начать сканирование Вай фай сигнала. Для этого следует применить команду: «root@bt:~# airodump-ng mon0». На дисплее отобразится процесс просмотра каналов. В случае потребности в фиксации выбранной сети надо вызвать «airodump-ng» используя ключ «channel» и затем ввести номера, разделяя их запятыми. Также появится перечень всех Вай фай в округе с их адресами МАС и мощностью сигнала. Будет доступно число пакетов с данными о Вай фай, каналы работы точек и их скорость. Отобразится вид, например, OPN, WEP, WPA, WPA2, и вид шифрования. А главное ESSID сети wifi.

Под перечнем появится информация о MAC владельцев точек, которая понадобится при дальнейшей деассоциации.

Сейчас надо выбрать самый хороший сигнал и далее работать лишь с одним каналом, указать ключ «bssid

После этого дождаться момента, когда кто-нибудь начнет присоединяться к wifi, что обеспечит пользователя долгожданным «рукопожатием». На дисплее всплывет сообщение «WPA handshake». Готово, теперь следует начать вторую стадию взлома.

Деассоциация

Можно ускорить процесс с помощью приложения «aireplay-ng» (оно входит в комплектность вышеуказанного в статье дистрибутива). Загрузить утилиту для деассоциации введя команду: «root@bt:~# aireplay-ng —deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1».

Взлом

Приступим к основной стадии, т. к. все вышеуказанное было изложено лишь для общеобразовательных целей. В пакете «aircrack-ng» есть программа «besside-ng». Она работает полностью автоматически и самостоятельно взламывает WEP, а также записывает все «рукопожатия». Чтобы загрузить приложение просто воспользуйтесь вводом: «root@bt:~# besside-ng mon0».

Готово! Дальше от пользователя только требуется визуально следить за работой программы. Все handshake будут записываться в файл «wpa.cap», а лог в «besside.log». Здесь же пользователь найдет пароли от сетей.

Готово! Дальше от пользователя только требуется визуально следить за работой программы. Все handshake будут записываться в файл «wpa.cap», а лог в «besside.log». Здесь же пользователь найдет пароли от сетей.

Сегодня Wi-Fi роутер имеется практически в каждом доме, где есть ноутбук или смартфон. Откройте список доступных сетей. Сколько соседских беспроводных сетей видит ваш ноутбук? А это только ближайшие. Но кроме умения пользоваться беспроводными сетями, очень желательно знать ещё и азы по настройке безопасности wi-fi.

Для чего взламывают Wi-Fi

Чаще всего, Wi-Fi сети взламываются по следующим причинам:

1. Получить доступ к чужому каналу Интернет, чтобы не тратить деньги на подключение своего.

2. Из хулиганских побуждений.

Сюда относим:

- рвение юных хакеров потренироваться во взломе W-Fi сетей. Часто таким от безделья занимаются школьники или студенты, начитавшиеся различных инструкций по взлому.

- простое желание насолить соседям (сменить ключ безопасности сети или сбросить настройки, чтобы Интернет перестал работать);

3. Комбинированная ситуация, когда целью является как азарт взломать, так и последующее получение «халявного» Интернета.

Как взламывают Wi-Fi

1. Примерно в 90% случаев Интернет воруют из незащищённых Wi-Fi сетей . В таком случае это даже не взлом, а скорее беспечность или некомпетентность владельца роутера. Соответственно, для получения доступа к открытой сети и хакером-то быть совершенно не нужно.

2. Весьма часто подбирают простой ключ безопасности (в народе «пароль на вай фай»). Вы удивитесь, но очень большое количество людей в качестве ключа безопасности устанавливает:

- 12345678;

- 1234567890;

- qwerty;

- имя самой беспроводной сети (да-да, ключ безопасности такой же, как и SSID! Смешно, но таких случаев уйма);

- дату своего рождения;

- номер своего мобильного телефона.

В последних двух вариантах главное ещё и сеть назвать своим именем. Чтобы все соседи догадались, чей номер телефона или чью дату рождения нужно вводить в качестве пароля.

3. Ну и конечно, использование технологий взлома: различных уязвимостей, ПО для взлома или особенностей различных моделей оборудования.

Довольно популярен брут-форс. Это метод автоматизированного перебора паролей. Часто программы для брут-форса не просто перебирают все варианты паролей, а пользуются базой наиболее часто используемых паролей.

Также, имеются уязвимости как в механизмах обеспечения безопасности, так и в некоторых функциях Wi-Fi. Так, НЕ рекомендуется:

- держать включённой функцию WPS (Wi-Fi Protected Setup);

- использовать тип безопасности WEP и WPA. (Вместо них по возможности используйте WPA2).

Признаки взлома Wi-Fi

Следующие тревожные звоночки могут означать, что ваш вай фай взломан.

1. Периодически падает скорость доступа в Интернет

Если снизилась скорость загрузки страниц в браузере или онлайн видео периодически тормозит.

2. Все устройства (ноутбук, смартфон, планшет) отключены от Wi-Fi сети, но на роутере активно мигает индикатор Wi-Fi

Прежде, чем верить данному признаку, убедитесь, что на всех устройствах точно выключен Wi-Fi.

3. В настройках роутера отображается неизвестный клиент DHCP

Зайдите в настройки роутера и проверьте, нет ли в списке неизвестных вам клиентов DHCP:

Редкие признаки того, что ваш вай-фай взломали

4.Невозможно зайти в настройки роутера

Есть доля вероятности, что кто-то сменил пароль.

5. Невозможно подсоединиться к беспроводной сети

Кто-то изменил SSID или ключ безопасности беспроводной сети.

Ещё раз повторимся, обычно целью взлома является получение доступа к сети Интернет за чужой счёт. В этом случае злоумышленнику не выгодно менять параметры беспроводной сети. Наоборот: ему важно не привлекать внимание, чтобы владелец точки доступа или роутера ничего не заподозрил. Иначе, пользователь вызовет мастера или сам перенастроит оборудование и ключ безопасности придётся подбирать заново.

Однако, всё же такие варианты возможны, если целью злоумышленника было просто создать неудобства владельцу точки доступа или роутера.

Что делать, если ваш wi-fi взломали

1 Измените пароль веб-интерфейса на

Всегда есть вероятность, что взлом вашей беспроводной сети начался с получения доступа к настройкам через веб-интерфейс. Такое может произойти в нескольких случаях:

- если в настройках НЕ запрещён вход в веб-интерфейс из Интернета;

- если злоумышленники сначала получили ключ безопасности, а затем, уже находясь в локальной сети, подобрали пароль к веб-интерфейсу.

Если злоумышленники владеют паролем от веб-интерфейса, то изменение других настроек без изменения самого пароля веб-интерфейса не имеет никакого смысла. Если вам не требуется администрировать роутер удалённо, отключите возможность удалённого входа.

2 Установите тип безопасности WPA2-PSK (WPA2 Personal Key) и тип шифрования данных AES.

Система безопасности WPA2 надёжнее, чем WPA и намного надёжнее, чем WEP. Тип шифрования AES позволяет передавать данные на более высокой скорости.

Вот так выглядит настройка в роутерах TP-Link:

А так — в роутерах D-Link:

![]()

3 Смените ключ безопасности сети на (на предыдущей картинке это Network Key ).

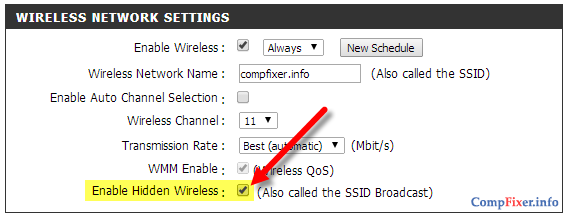

4 Сделайте вашу беспроводную сеть скрытой. Зайдите в настройки роутера и выключите вещание SSID в эфир.

В роутерах TP-Link нужно снять галку Enable SSID Broadcast :

В роутерах D-link нужно установить галку Enable Hidden Wireless :

5 Измените имя вашей беспроводной сети.

После выключения вещания SSID измените сам SSID. Теперь для подключения к вашей Wi-Fi сети понадобится знать не только ключ безопасности, который играет роль пароля, но и само имя сети, которое будет играть роль логина. Логин = скрытый SSID Пароль = ключ безопасности 6 Включить фильтрацию MAC-адресов Подключаться к сети смогут только те компьютеры, чьи MAC-адреса будут внесены в белый список. Внесите в список разрешённых устройств MAC-адреса ваших устройств: ноутбуков, смартфонов, планшетов.

6 Отключите WPS.

Как уже неоднократно упоминалось, технология Wi-Fi Protected Setup имеет уязвимость. И если она включена на вашем роутере, злоумышленнику будет проще его взломать.

Отключение WPS в устройствах D-Link:

В устройствах TP-Link WDS может называться QSS: